- Введение

- Устанавливаем службы

- Настраиваем RRAS

- Разрешаем правила в брандмауэре

- Настраиваем NPS

- Подключаемся по VPN

- 89 вопросов по настройке mikrotik

- Firewall

- Gre туннель ipsec в mikrotik, создание и настройка

- L2tp клиент

- Openvpn client

- Pptp клиент

- Windows 7 l2tp/ipsec aes 128-bit с использованием сертификата

- Windows 7 l2tp/ipsec preshared key с esp 3des шифрованием и контролем целостности

- Варианты vpn сервера в микротике

- Включение l2tp сервера

- Дополнение

- Доступ к vpn серверу

- Как настроить l2tp/pptp vpn подключение на роутере tl-wr820n? | tp-link россия

- Как подключить к роутеру устройство для настройки

- Как подключить роутер к интернету. примеры подключений

- Как подключиться к самому роутеру

- Конфигурирование

- Назначение кнопок роутера huawei

- Настраиваем ipsec

- Настраиваем соединение с vpn сервером

- Настройка eoip tunnel ipsec

- Настройка firewall

- Настройка openvpn server в микротик

- Настройка pptp сервера в mikrotik

- Настройка туннелирования (l2tp)

- Немного о протоколе l2tp

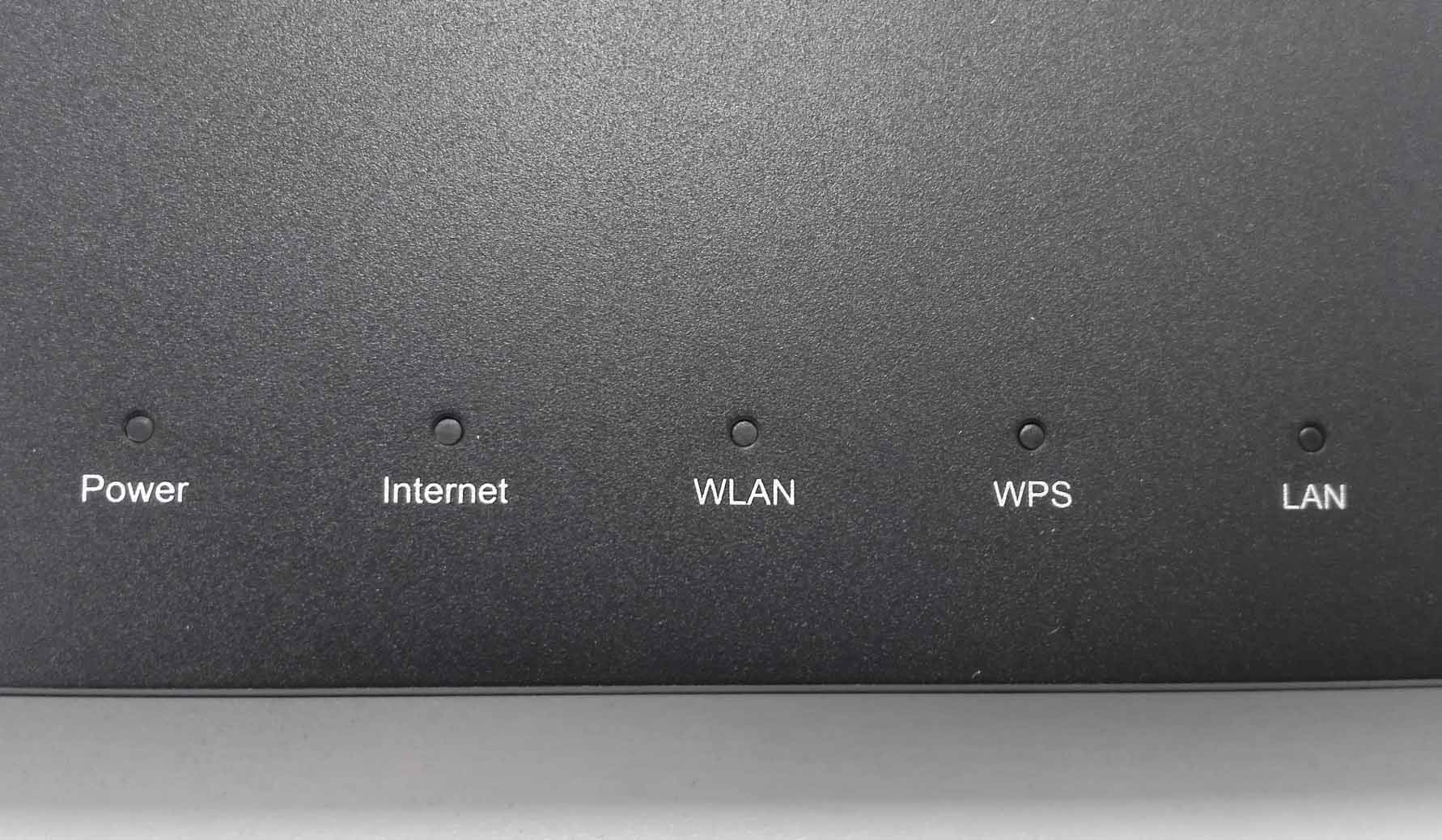

- Обозначение индикаторов

- Подготовка места и оборудования

- Подключение удаленного клиента

- Помогла статья? подписывайся на telegram канал автора

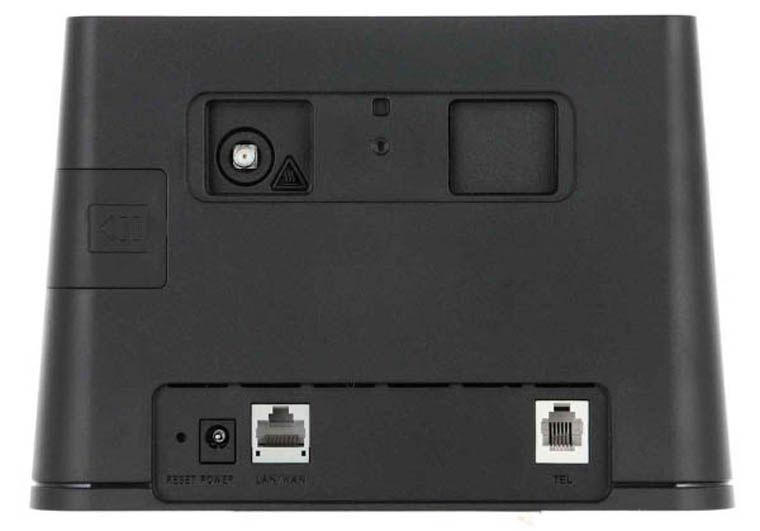

- Разъемы роутеров huawei

- Создание ip пула

- Создание профиля подключения

- Сравнение скорости l2tp, pptp, eoip, gre и openvpn туннелей

- Структура сети

- Итоги этого способа

- Узнайте больше о Huawei

Введение

Сразу хочу обратить внимание, что эта статья будет скорее обзорной, нежели передачей реального опыта, так как сам я чаще всего использую в качестве vpn сервера openvpn. Тем не менее с vpn в микротик тоже приходилось сталкиваться. Настраивал как pptp сервера для подключения удаленных клиентов, так и l2tp для объединения двух и более микротиков в общую приватную сеть. В основном по дефолту, не вникая в тонкости настроек.

Сегодня хочу рассмотреть этот вопрос более внимательно и посмотреть, можно ли подключить IP камеры и что вообще предлагает микротик из коробки для настройки vpn соединений. Своими исследованиями я и хочу поделиться с вами, написав небольшой обзор на тему средств организации vpn сервера в mikrotik.

А попутно хочу собрать отзывов и исправлений на тему написанного, чтобы укрепить свои знания. В комментариях к своим статьям я черпаю массу советов, за что благодарен всем писавшим полезные вещи. Так что замечания, дополнения и исправления категорически приветствуются.

Для тех, кто хочет хорошо разбираться в сетях, но пока по какой-то причине не умеет этого, рекомендую вот этот цикл статей – сети для самых маленьких. Так же, если вы не очень хорошо знакомы с микротиками, рекомендую мою статью на тему настройки микротика с нуля.

Устанавливаем службы

Сначала, нам понадобится Windows Server Desktop Experience. Установка Core нам не подойдет, ибо отсутствует компонент NPA. Если компьютер будет членом домена, можно остановиться и на Server Core, в таком случае все это дело можно уложить в гигабайт ОЗУ.

Нам нужно установить RRAS и NPA (Network Policy Server). Первый нам понадобится для создания туннеля, а второй нужен в случае если сервер не является членом домена.

В выборе компонентов RRAS выбираем Direct access and VPN и Routing.

Настраиваем RRAS

После того, как мы установили все компоненты и перезагрузили машину, нужно приступить к настройке. Как на картинке, в пуске, находим диспетчер RRAS.

Через эту оснастку мы можем управлять серверами с установленным RRAS. Жмем правой кнопкой мыши, выбираем настройку и переходим.

Пропустив первую страницу переходим к выбору конфигурации, выбираем свою.

На следующей странице нам предлагается выбрать компоненты, выбираем VPN и NAT.

Далее, далее. Готово.

Теперь нужно включить ipsec и назначить пул адресов, который будет использовать наш NAT. Жмем правой кнопкой мыши по серверу и переходим в свойства.

Первым делом вводим свой пароль для l2TP ipsec.

На вкладке IPv4 обязательно нужно установить выдаваемый клиентам диапазон ip адресов. Без этого NAT не заработает.

Теперь осталось добавить интерфейс за NAT. Переходим в подпункт IPv4, жмем правой кнопкой мыши по пустому месту и добавляем новый интерфейс.

На интерфейсе (тот который не Internal) включаем NAT.

Разрешаем правила в брандмауэре

Тут все просто. Нужно найти группу правил Routing and Remote Access и включить их всех.

Настраиваем NPS

Ищем в пуске Network Policy Server.

В закладках, где перечислены все политики, нужно включить обе стандартные. Это разрешит всем локальным пользователям подключение к VPN.

Подключаемся по VPN

Для демонстрационных целей выберем Windows 10. В меню пуск ищем VPN.

Жмем на кнопку добавления подключения и переходим в настройки.

89 вопросов по настройке mikrotik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik».

Firewall

Давайте уж к консоли, что-ли для разнообразия:

/ip firewall filteradd chain=input action=accept protocol=udp port=1701,500,4500add chain=input action=accept protocol=ipsec-esp

Если у вас по-умолчанию политика forward установлена в drop (последнее правило для forward “chain=forward action=drop”), вам может быть необходимым разрешить forward с ip-адресов vpn_pool в локальную сеть:

add chain=forward action=accept src-address=192.168.112.0/24 in-interface=!ether1 out-interface=bridge-local comment=”allow vpn to lan” log=no log-prefix=””

Вот теперь с сервером все.

Gre туннель ipsec в mikrotik, создание и настройка

Для настройки GRE туннеля в Mikrotik идем в раздел Interfaces -> GRE Tunnel и добавляем новый со следующими настройками:

Назначаем GRE туннелю ip адрес в IP -> Adresses.

Сразу же создаем статический маршрут для доступа к ресурсам удаленной сети.

Для организации vpn соединения через GRE tunnel то же самое проделываем на удаленном микротике, только меняем соответствующие адреса.

Создаем GRE Tunnel.

Назначаем ip адрес.

Добавляем маршрут в удаленную локальную сеть.

После этого маршрутизация трафика между локальными сетями должна заработать. Не забудьте на firewall разрешить gre протокол.

Проверим теперь скорость соединения по GRE туннелю.

У меня получилось 247 мбит/сек. Напомню, что это нешифрованный маршрутизируемый vpn туннель. Отличие от l2 туннеля EoIP примерно в 3 раза по скорости в меньшую сторону. Выводы делайте сами какие туннели использовать. Если не нужна маршрутизация, то однозначно EoIP.

Теперь проверим то же самое, только настроив в GRE шифрование Ipsec. Добавляем соответствующие настройки в GRE туннели на обоих микротиках.

Измеряю скорость GRE Ipsec, алгоритм шифрования aes-128 cbc.

Получилось в среднем 29,7 мбит/сек, что примерно соответствует всем результатам с ipsec. Не удивительно, ведь алгоритм шифрования во всех случаях один и тот же. Но тем не менее, в GRE Tunnel скорость немного выше всех остальных участников.

L2tp клиент

Здесь все достаточно просто. Идем в PPP и добавляем L2TP Client. Указываем настройки, которые задавали ранее на сервере.

Добавляем статический маршрут, чтобы клиенты этого роутера знали, куда обращаться к абонентам удаленной локальной сети за vpn.

На этом все. Мы настроили l2tp на удаленном микротике и таким образом объединили 2 локальных сети с помощью vpn. В списке ip адресов при активном l2tp соединении на сервере и клиенте вы должны увидеть ip адреса из заданного на сервере диапазона для vpn сети – 10.10.5.1-10.10.5.100. Теперь можно пропинговать с обоих сетей противоположные.

У меня для теста к обоим микротикам подключены ноутбуки. Сейчас я измерю скорость соединения с помощью iperf3. За роутером m-remote на ноутбуке 10.30.1.254 запускаю сервер, а на 10.20.1.3 агента. Запускаем тест скорости vpn соединения:

Средняя скорость 194 мбит/сек. Откровенно говоря, я не понял, почему такая низкая скорость. Мой тестовый стенд собран на двух роутерах микротиках и гигабитного микротик свитча между ними. Ожидал увидеть что-то в районе 500 мбит/сек. Напомню, что туннель пока без шифрования. При этом загрузка процессоров на роутерах была в районе 90-95%. То есть фактически потолок этих железок.

Попробуем теперь включить шифрование ipsec и замерить скорость с ним.

Openvpn client

Для настройки openvpn client на mikrotik, туда нужно передать сертификаты, сгенерированные на предыдущем шаге. Конкретно вот эти файлы:

Импортируем, как и на сервере сертификат из этих файлов. Обращаю внимание, что должны быть символы KT напротив имени сертификата.

Теперь настраивает openvpn клиента. Идем в PPP и добавляем OVPN Client.

Добавляем статический маршрут для доступа к ресурсам удаленной сети за openvpn сервером.

Все готово. Можно подключаться и тестировать скорость vpn соединения через openvpn.

Получилось в среднем 24 мбит/сек при 100% загрузке процессора. Результат сопоставим с l2tp ipsec. Немного удивил результат. Я думал, будет хуже, чем l2tp, а на деле то же самое. Мне лично вариант с openvpn в целом нравится больше, хотя из-за ограниченности настроек openvpn в микротике преимущества openvpn трудно реализовать. Напомню, что тестировал с шифрованием BF-128-CBC, то есть blowfish.

Вот результат с AES-128-CBC – 23 мбит/сек, примерно то же самое.

С клиент-серверными реализациями vpn сервера в mikrotik разобрались. Теперь просмотрим на скорость l2-vpn в виде eoip tunnel.

Pptp клиент

Отправляемся на удаленный роутер и там настраивает подключение через pptp client. Идем, как обычно, в раздел PPP и добавляем PPTP Client. На вкладке General ничего не трогаем, а на Dial Out указываем адрес pptp сервера и имя пользователя для подключения.

Добавляем статический маршрут до удаленного офиса через vpn туннель.

Все готово. Активируем pptp подключение и пробуем пинговать адреса в локальной сети. Убедиться в том, что шифрование отключено можно в статуте pptp соединения на клиенте.

Проверим теперь скорость vpn соединения по pptp.

Те же самые 194 мбит/сек, что на нешифрованном l2tp при 100% загрузке процессора. Вообще, было немного странно увидеть абсолютно такие же цифры. Проводил тесты несколько раз, но везде был стабильно один и тот же результат. Без шифрования нет разницы по скорости между l2tp и pptp соединением.

Теперь включим шифрование в pptp на сервере и посмотрим на скорость. Для этого указываем в pptp профиле явно, чтобы использовалось шифрование. Идем в PPP -> Profiles и редактируем наш профиль.

Убедимся в статусе клиента, что шифрование работает.

Тестирую скорость vpn соединения по pptp с включенным шифрованием.

Получилось в среднем 71 мбит/сек. Неплохой результат в сравнении с шифрованием ipsec в l2tp. Как я и говорил ранее, pptp сервер хорошо подходит там, где шифрование либо совсем не нужно, либо допускается возможность, что зашифрованный трафик будет расшифрован.

Но при этом он все равно закрыт шифрованием и каждый проходящий не сможет ничего увидеть. Нужно как минимум снять дампт трафика и каким-то образом подбирать ключ по словарю или перебором. Не знаю точно, как это реализуется на практике. Не изучал вопрос.

Перейдем теперь к openvpn серверу в микротик. Очень любопытно посмотреть на тесты скорости этого типа vpn соединений.

Windows 7 l2tp/ipsec aes 128-bit с использованием сертификата

- Первым делом нужно сгенерировать сертификат компьютера и пользователя на VPN сервере.

Для этого воспользуемся бесплатной утилитой Simple Authority.

Устанавливаем, запускаем. Сразу программа предложит сгенерировать сертификат компьютера. Заполняем поля. Хаотично клацаем по клавиатуре, тем самым генерируя случайное число. Вводим пароль (лучше длиннее 8-ми символов, иначе могут быть глюки) Сертификат компьютера (CA) готов. Если пользователь не добавлен, то добавляем. Справа заполняем необходимые поля. Жмем «New certificate». После этого на рабочем столе появится два файла сертификатов с расширениями *.cer и *.p12 - Установим сертификаты на наш VPN сервер.

Для этого делаем Win R(«Выполнить»), вводим mmc, жмем Enter. Откроется Консоль.

Добавляем оснастку (Файл->Добавить удалить оснастку). Выбираем «Сертификаты». Жмем «Добавить». Выбираем пункт «учетной записи компьютера» при вопросе, где будет управлять эта оснастка сертификатами. Далее, «Личное»->Правой кнопкой мыши->Все задачи->Импорт->Выбираем файл сертификата с расширением *.p12 (именно его). Вводим пароль, ставим галку «Пометить этот ключ как экспортируемый». В категории «Личное» появится два сертификата. Тот сертификат, у которого поля «Кому выдан» и «Кем выдан» одинаковые, нужно перенести в категорию «Доверенные корневые центры сертификации». - Нужно убедиться в отсутствии параметра ProhibitIpSec=1.

Идем в реестр (Win R -> regedit). Ищем ветку HKLMSystemCurrentControlSetServicesRasmanParameters. Если вышеуказанного параметра там нет или он равен 0, то все хорошо. Иначе, исправляем это. - Создаем входящее подключение.

Идем в «Центр управления сетями и общим доступом»->«Изменение параметров адаптеров». Жмем клавишу Alt, сверху выпадет меню. Далее Файл->«Новое входящее подключение». Выбираем нужных пользователей, ставим галку «Через интернет… VPN». Выбираем нужные протоколы. На TCP/IP v4->Ставим галку «Разрешить доступ к локальной сети» и обязательно устанавливаем пул адресов, выдаваемых клиенту. После создания подключения обязательно откройте его свойства и во вкладке «Пользователи» проверьте наличие галки «Пользователи должны держать пароли в секрете» - Проверим, открылись ли нужные нам порты. Открываем командную строку и командой netstat /a /p udp смотрим, открылись ли UDP 1701 UDP 4500 UDP 500.

Windows 7 l2tp/ipsec preshared key с esp 3des шифрованием и контролем целостности

- Вернемся к чудо-параметру ProhibitIpSec=1. Идем в Реестр, в ветку HKLMSystemCurrentControlSetServicesRasmanParameters и создаем там параметр типа DWORD с именем ProhibitIpSec и присваиваем ему значение 1. После этого необходимо или перезагрузить ОС, или перезапустить службы RemoteAccess и RasMan. Этим действием мы отключаем локальную политику IP безопасности по-умолчанию для IPsec.

- Создадим теперь новую политику безопасности IP. «Выполнить» -> mmc -> Добавить оснастку -> «Управление политикой IP-безопасности» и выбираем Локальный компьютер. Далее «Создать политику IP-безопасности». «Далее» -> Вводим имя -> Галку «Использовать правило по умолчанию» не ставим -> Далее -> «Изменить свойства» галку оставляем. Откроются свойства новой политики. Здесь убрать галку «использовать мастер» и «Добавить». Теперь по порядку о каждой вкладке:

- Обязательно нужно назначить новую политику IP-безопасности. Правой кнопкой мыши по ней, «Назначить».

Варианты vpn сервера в микротике

С вариантами vpn сервера в микротике все сложно 🙂 В том плане, что есть много реализаций vpn, которую не так просто выбрать, если не разбираешься детально в сетевых технологиях. Я не сильно в них разбираюсь, но как мне кажется, немного улавливаю суть. Постараюсь вам объяснить своими словами, в чем отличия.

Существуют 2 принципиально разных решения для организации соединений между двумя микротиками и внешними абонентами:

- Создание l2 туннеля типа site-to-site с помощью EOIP Tunnel. Самый простой и быстрый способ объединить два микротика. Если не будет использовано шифрование, то получатся самые быстрые vpn подключения. Необходимы выделенные белые ip адреса на обоих устройствах. Такие соединения используют для объединения офисов или филиалов по vpn. В общем случае не работает через NAT. Сюда так же добавлю GRE Tunnel, хотя он работает в l3 и использует маршрутизацию, но работает так же по принципу site-to-site.

- VPN соединения уровня l3 на технологии Клиент-Сервер, типа PPTP, L2TP, SSTP, OpenVPN. Такие соединения используются как для объединения офисов, так и для подключения удаленных сотрудников. Достаточно только одного белого ip адреса на стороне сервера для создания vpn соединений. Работает через NAT.

Расскажу немного подробнее о каждом из типов vpn соединений отдельно.

- GRE Tunnel – использует простой протокол gre для построения базового незащищенного site-to-site VPN. Разработан компанией CISCO. Позволяет инкапсулировать пакеты различного типа внутри ip туннелей. Простыми словами вот что он делает. Берет ваши данные со всеми заголовками, упаковывает в пакет, передает по интернету на другой конец, где этот пакет обратно разбирается на исходные данные. Для конечных пользователей сети все это выглядит, как-будто они общаются через локальную сеть.

- EOIP Tunnel – Ethernet over IP – это проприетарный протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Для передачи данных использует GRE протокол. Принципиальное отличие eoip tunnnel в том, что он работает в l2 и передает напрямую фреймы, тогда как gre tunnel оперирует пакетами и использует маршрутизацию. Надеюсь правильно объяснил и не соврал. Для чего mikrotik решили создать свою реализацию туннеля через gre протокол, не знаю. Возможно, похожих решений просто нет, вот они и придумали свою реализацию.

- PPTP – туннельный протокол типа точка-точка (Point-to-Point Tunneling Protocol). Для работы использует GRE протокол, поддерживает шифрование. В свое время pptp обрел большую популярность из-за того, что его из коробки поддерживала Windows начиная с версии 95. На сегодняшний день pptp использовать не рекомендуется, так как он очень легко взламывается. Из дампа трафика за короткое время (несколько часов) достается ключ шифрования и расшифровывается весь трафик. Возможно, с этим как-то можно бороться, используя разные протоколы шифрования, но я не разбирался подробно с этой темой. Для себя решил, что pptp можно использовать как самое простое решение там, где нет повышенных требований к безопасности и расшифровка трафика, если таковая и случится, не принесет никаких проблем. PPTP поддерживает из коробки не только Windows но и Android, что очень удобно. Настраивается очень просто.

- L2TP – Layer 2 Tunneling Protocol. Несмотря на то, что в названии указано l2, реально в ip сети он работает на сеансовом уровне, то есть l3. Использует в работе udp порт 1701. Может работать не только в IP сетях. Из коробки, как и pptp, поддерживает аутентификацию пользователей. Сам по себе не обеспечивает шифрование. Для шифрования трафика может использовать ipsec, который считается очень безопасным и не имеет серьезных уязвимостей. В настоящее время поддерживается практически всеми устройствами и системами из коробки, как и pptp. Настраивать не сильно сложнее. В общем случае, для организации vpn рекомендую использовать именно этот тип шифрованного тоннеля.

- OpenVPN – это очень популярная реализация шифрованных соединений. Главное достоинство – гибкость настроек. К примеру, очень крутая возможность openvnp – пушить маршруты напрямую клиенту при подключении. Я долгое время использовал openvpn серверы. Когда первый раз понадобилось передать клиенту pptp маршрут, никак не мог понять, как это настроить. Оказалось, что никак, он это просто не умеет. Пришлось настраивать сторонними инструментами. К сожалению, по непонятным причинам, в mikrotik openvpn не поддерживает протокол udp, что очень сужает возможности использования этого vpn сервера. По tcp он работает гораздо медленнее, чем по udp. Так же не работает сжатие заголовков пакетов. Так что в общем случае использовать openvpn сервер в микротик не имеет смысла, если только он не нужен вам по каким-то конкретным причинам.

- SSTP – Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) – был представлен Microsoft в Windows Vista SP1. Основной плюс в том, что он интегрирован в Windows, может использовать 443 порт, что иногда помогает обходить фаерволы. Считается очень безопасным, использует SSL 3.0. Из минусов, насколько я знаю, в микротике очень требователен к ресурсам процессора. На слабеньких железках будет выдавать самую низкую скорость по сравнению со всеми остальными соединениями по vpn. По этой причине я его не буду рассматривать в своем обзоре совсем.

Из всего написанного можно сделать такой вывод. В общем случае лучше всего в микротике использовать vpn на базе l2tp ipsec. Основные причины:

- Простота и удобство настройки.

- Надежное шифрование.

- Поддержка l2tp соединений практически всеми современными устройствами и системами. Нет необходимости ставить дополнительное программное обеспечение.

- Подходит как для объединения офисов, так и для удаленных сотрудников – site-to-site и client-to-site подключения.

Если вам нужно максимальное быстродействие без шифрования, то стройте соединения между сетями или офисами с помощью EOIP Tunnel – фирменной разработки компании Mikrotik.

Дальше я покажу, как настроить все описанные туннели, кроме SSTP и произведу замеры скорости для сравнения. Мой тестовый стенд из двух Mikrotik RB951G-2hnD будет иметь следующие настройки.

| m-server | имя микротика, выступающего в роли сервера |

| m-remote | имя микротика, выступающего в роли удаленного маршрутизатора |

| 192.168.13.1 | WAN ip адрес на m-server |

| 192.168.13.197 | WAN ip адрес на m-remote |

| 10.20.1.0/24 | локальная сеть за m-server |

| 10.30.1.0/24 | локальная сеть за m-remote |

| 10.10.5.1-10.10.5.100 | vpn сеть |

Приступим к настройке и тестированию vpn соединений в mikrotik.

Включение l2tp сервера

Будем ориентироваться на повышение безопасности аутентификации и отключим старые протоколы. Если у вас есть устройства не поддерживающие современные протоколы аутентификации, то не забудьте включить их обратно. Переходим в PPP – Interface – L2TP Server.

Выставляем следующее параметры:

- Enable – ставим галочку;

- Default Profile – L2TP-Server-General;

- mschapv1, chap, pap – снимаем галочки;

- Use IPsec – ничего не ставим, т.к. мы не будем использовать IPSEC.

Сохраняем и переходим далее.

CLI:

/interface l2tp-server server set authentication=mschap2 default-profile=L2TP-Server-General enabled=yes

Дополнение

Если есть необходимость изменить настройки шифрования, то нам необходимо перейти в

IP -> IPsec

во вкладку

Proposals

и там выставить необходимые виды шифрования

Также в этом разделе можно добавлять свои ключи или сгенерировать, хотя я не готов гарантировать что роутер сможет обеспечить высокий уровень энтропии при генерации ключей, так что генерировать лучше на чем-то другом, а сюда их уже импортировать

В общем данный роутер, позволяет настроить систему довольно гибко исходя из ваших задач.

Доступ к vpn серверу

На роутере я использовал службу Dynamic DNS, т.к. внешний IP динамический. Для возможности подключения необходимо сделать проброс портов (Port Forwarding) для портов UDP 1701 UDP 4500 UDP 500 к нашему VPN серверу. Мы подобрались к финишному этапу, где нас ждет еще одна немаленькая проблема.

Дело в том, что Windows 7/8 имеет ограничение на максимальное количество подключений для удаленного доступа, и оно равно 1. Такого ограничения нет на Windows Server. Тут и напрашивается фраза «А на фига ты тут всё это написал?!» Есть два способа решения. Первый: один хороший человек провел немаленькую работу и написал патч, снимающий ограничение для Windows 7 Pro SP1.

подробно описан сам процесс поиска решения и присутствует патч. Второй: использовать Windows Server. Но использовать не так, как написано в большинстве статей, где говорится о назначении серверу Роли «Маршрутизации и удаленного доступа» и использовании специальных оснасток, в которых чёрт ногу сломит, а использовать вышеописанный метод. Он отлично работает на Windows Server без назначения специальных ролей и без ограничений на число подключений.

Как настроить l2tp/pptp vpn подключение на роутере tl-wr820n? | tp-link россия

Примечание:

1.Наши роутеры поддерживают PPTP/L2TP-клиент только тех VPN-серверов, данные которых не зашифрованы.

2.Некоторые интернет-провайдеры обеспечивают соединение PPTP/L2TP.

1.Перейдите на http://tplinkwifi.net, и войдите в систему с паролем, который вы установили для роутера.

How do I log in web-based interface/utility of TL-WR820N?

2.Перейдите в раздел Сеть (Network) для базовой настройки WAN, или войдите в Дополнительные настройки (Advanced) > Сеть (Network) > WAN для дополнительной настройки WAN.

3.Выберите L2TP или PPTP, если подключаетесь к L2TP/PPTP VPN-серверу и имеете от провайдера имя пользователя, пароль и IP-адрес/доменное имя сервера.

4.Введите имя пользователя (username) и пароль (password), предоставленные вашим провайдером.

5.Введите IP-адрес VPN-сервера (Например: 219.76.10.41, или если ваш VPN-сервер является доменным именем, вы можете ввести доменное имя) или доменное имя, предоставленное вашим провайдером.

6.Нажмите Сохранить (Save) для подключения.

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

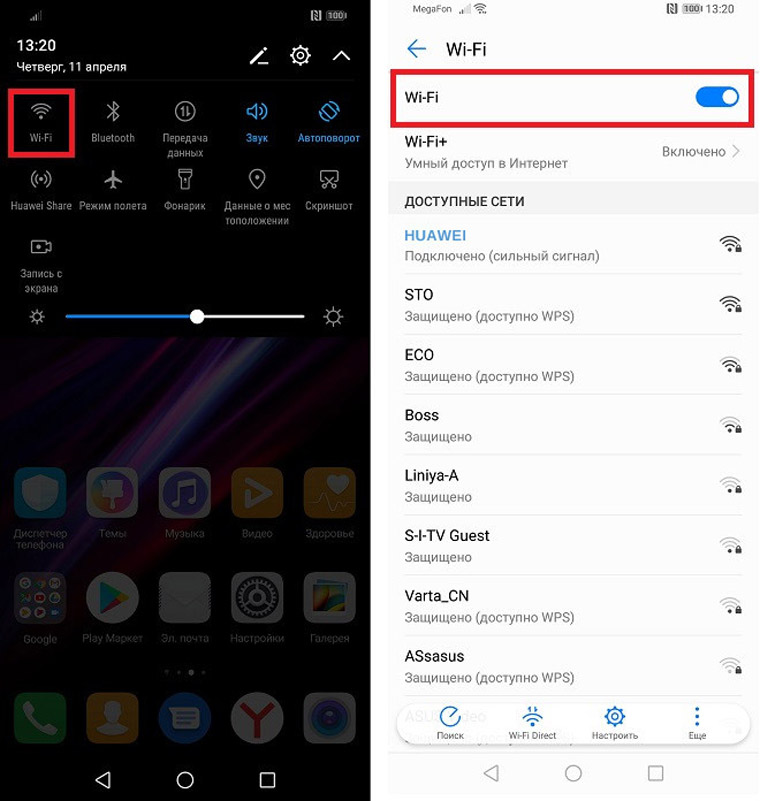

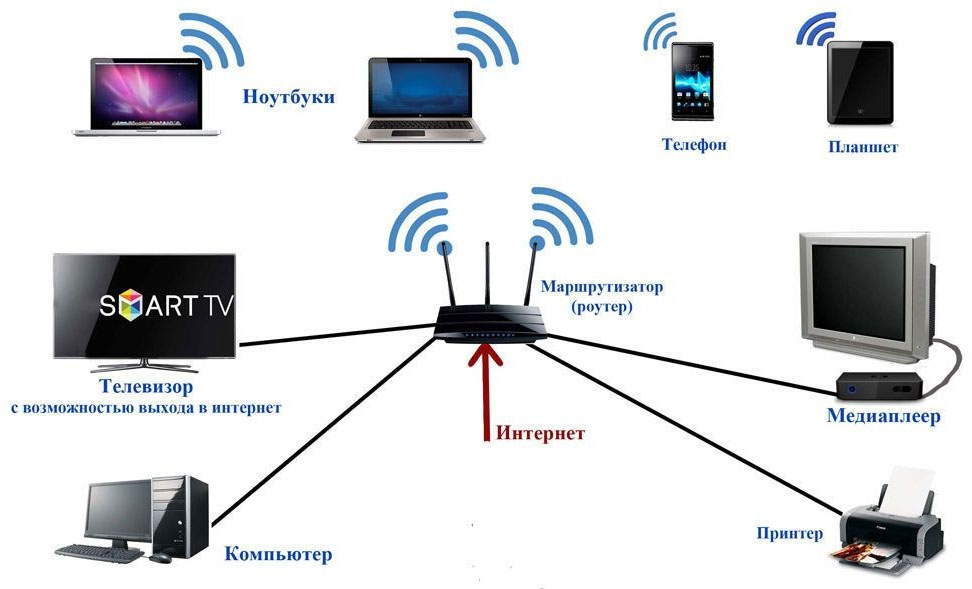

Как подключить к роутеру устройство для настройки

Помимо подключения интернета вам нужно соединить роутер с таким устройством, на котором можно ввести настройки провайдера и некоторые другие. Обычно это имена, пароли и другая информация, которая препятствует незаконному подключению к вашему маршрутизатору девайсов соседей.

Рассмотрим способы подключения головного устройства к роутеру. Если в нем есть сетевой порт, соедините его при помощи патч-корда (кабель с разъемами RJ45) с каким-либо из портов LAN роутера (если все порты обозначены цифрами 1,2,3 и так далее, то порт 1 — это WAN-порт, а остальные — LAN-порты). Рекомендуем соединять провода при выключенных устройствах.

Если сетевого порта нет, но есть адаптер Wi-Fi, тогда включите роутер и после его загрузки подключитесь с головного устройства к сети Wi-Fi-роутера. Эта сеть с завода получает конкретное имя и пароль (или только имя), которые записаны на наклейке роутера.

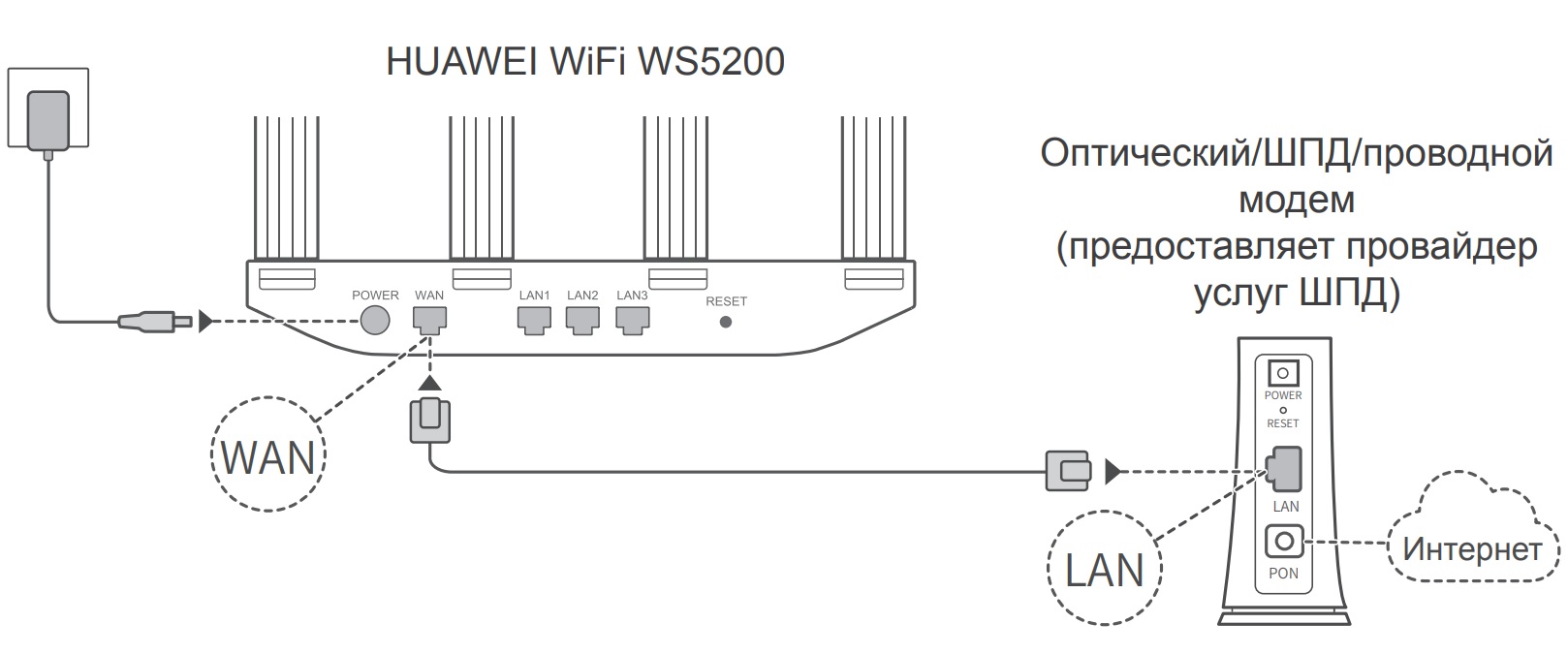

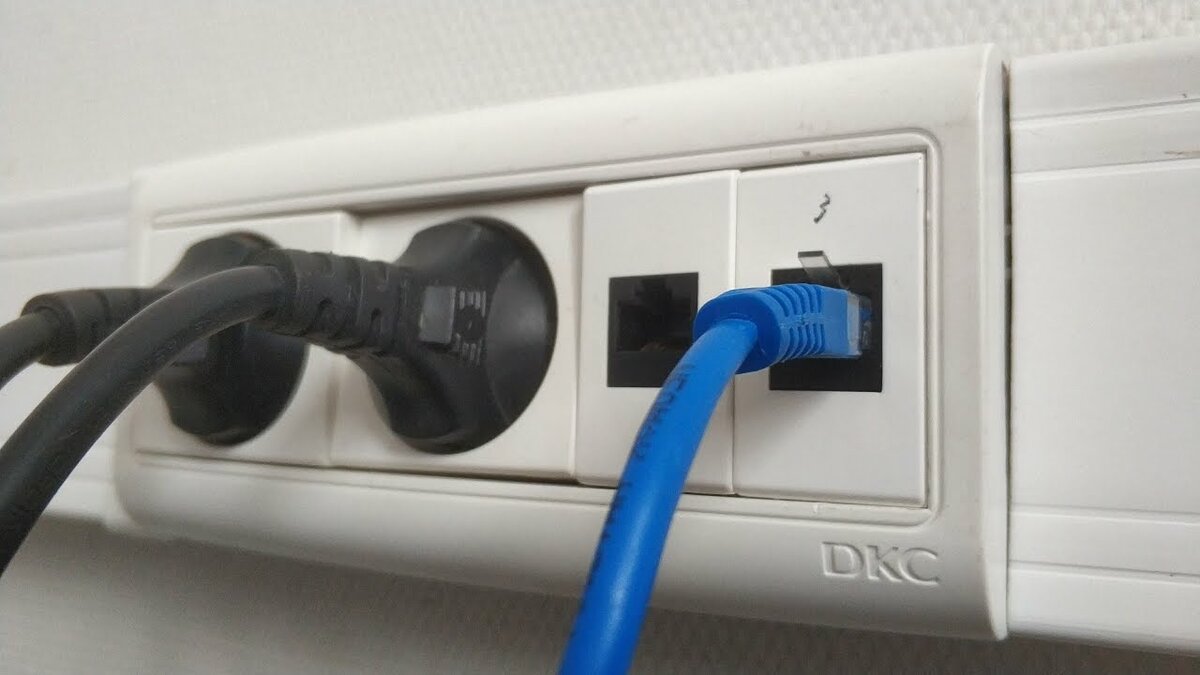

Как подключить роутер к интернету. примеры подключений

Чтобы роутер раздавал интернет всем вашим домашним девайсам, вначале ему самому нужно обеспечить доступ к интернету. Способ это сделать зависит от того, как именно интернет заходит в ваш дом. Варианты могут быть такими. Провайдер протянул к вам в квартиру провод.

Тогда воткните его в порт WAN (в некоторых моделях он называется также LAN/WAN). В новых квартирах провод нередко сразу укладывают в стене и выводят порт наружу в виде интернет-розетки. В таком случае соедините порт WAN и интернет-розетку при помощи патч-корда из комплекта роутера.

Еще один вариант — воспользоваться сим-картой, если такая возможность предусмотрена в вашем маршрутизаторе. Тогда вам не нужно задействовать порт WAN, так как вы будете выходить в интернет через оператора сотовой связи. Достаточно вставить в роутер SIM-карту с подходящим для интернета тарифом. Аналогичный способ применяется в модемах и модемах-роутерах, например в моделях «

» или «

Другой вариант подключения — через проводной модем. Если у вас именно такой способ, то соедините порт WAN роутера с соответствующим портом модема. Модем не забудьте подключить к интернету согласно его инструкции.

Познакомиться детально с подключением роутера Huawei вам поможет «

» или «

Как подключиться к самому роутеру

После всех подключений и настроек, вам еще нужно подключить к роутеру ваши домашние устройства. Если они подключаются по проводу, тогда соедините маршрутизатор и устройство с помощью патч-корда нужной длины. Затем выполните настройки подключения через веб-интерфейс или интерфейс самого устройства, например телевизора.

Заметим, что многие современные девайсы умеют автоматически подключаться к роутеру с минимумом действий с вашей стороны. При подключении по Wi-Fi активируйте этот модель на устройстве, постройте список беспроводных сетей, найдите в нем вашу новую сеть и введите к ней придуманный вами пароль. Устройства подключатся по Wi-Fi.

Хотя приведенная выше инструкция носит обобщенный характер, она поможет вам понять принцип подключения любого роутера Huawei. Изучив примеры конкретных инструкций, вы сумеете быстрее разбираться с каждым новым роутером и легко обеспечить дом интернетом.

Конфигурирование

Используем наш уже знакомый лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB).

Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Назначение кнопок роутера huawei

Кнопка Power (On/Off) традиционно используется для включения роутера и располагается чаще всего сзади или сверху устройства. Кнопка Reset нужна в том случае, если необходимо сбросить настройки роутера до тех, которые были из коробки. Это бывает нужно при потере паролей, неверных настройках, сбоях в работе и в других случаях.

Управлять работой по беспроводной сети помогают кнопки Wi-Fi и WPS. Первая из них просто включает или выключает в доме Wi-Fi в одно нажатие. Это может быть полезно, если есть необходимость ограничить присутствующих в беспроводном подключении. Кнопка WPS помогает быстро подключиться к роутеру по Wi-Fi без знания пароля.

Но условием подключения какого-либо устройства (смартфона, другого роутера и т.д.) является наличие кнопки или функции WPS на подключаемом устройстве. Суть подключения к разным роутерам одинаковая: вначале нажимается кнопка WPS на роутере, а затем в течение указанного в инструкции времени (обычно около двух-трех минут) должна быть нажата такая же кнопка на подключаемом устройстве. При этом роутер сам сгенерирует пароль и свяжется по нему с устройством.

Настраиваем ipsec

С настройкой ipsec для l2tp я залип на некоторое время. В сети много инструкций, но все они устарели. Как оказалось, в последних версиях прошивок, запустить ipsec в дефолтных настройках не просто, а очень просто. Для этого надо всего лишь в свойствах l2tp сервера указать Use IPsec – yes и задать пароль.

Все необходимые настройки ipsec будут созданы автоматически. На агенте сделать то же самое – включить ipsec шифрование и указать пароль.

После подключения l2tp клиента увидите в логе похожие строки:

19:17:00 l2tp,ppp,info l2tp-out1: initializing... 19:17:00 l2tp,ppp,info l2tp-out1: connecting... 19:17:03 ipsec,info initiate new phase 1 (Identity Protection): 192.168.13.197[500]<=>192.168.13.1[500] 19:17:04 ipsec,info ISAKMP-SA established 192.168.13.197[500]-192.168.13.1[500] spi:407844c0ceb5d2ab:46ce7ffb25495efd 19:17:07 l2tp,ppp,info l2tp-out1: authenticated 19:17:07 l2tp,ppp,info l2tp-out1: connected

Для того, чтобы убедиться, что шифрование ipsec работает, можно зайти в раздел IP -> Ipsec -> Installed SAs и посмотреть на счетчик зашифрованных пакетов. Если он растет, значит все в порядке, трафик шифруется.

Там же в разделе Remote Peers можно посмотреть список удаленных клиентов, для которых работает ipsec шифрование, посмотреть используемые алгоритмы. Все дефолтные настройки ipsec живут в этом разделе. Вы можете посмотреть их, изменить или добавить новые профили.

Проведем тесты скорость vpn соединения l2tp ipsec.

У меня получилось вот так – 26 мбит/сек в среднем. При этом загрузка процессора 100%. Не густо. Данные железки для шифрованных каналов пригодны очень слабо. В данных тестах они ничем, кроме непосредственно теста не нагружены. В реальных условиях скорость будет еще ниже.

С настройками vpn на базе l2tp ipsec закончили. Продолжим настройку остальных vpn туннелей и сравним их скорость.

Настраиваем соединение с vpn сервером

Создаем стандартное VPN подключение, в нем указываем протокол L2TP/IPsec, чтобы система не переберала все доступные протоколы, а подключалась сразу по нужному.

Указываем, разрешить следующие протоколы, ставим галку MS-CHAP v2

Нам необходимо нажать кнопку:

Дополнительные параметры

и там указываем парольную фразу, которую мы придумали при создании в строке

IPsec Secret

Вот теперь точно все, подключаемся и пользуемся.

Настройка eoip tunnel ipsec

Настроим vpn сеть на базе EOIP в Mikrotik. Тут нужно понимать одно важное отличие от всех предыдущих настроек, которые мы делали ранее. EOIP туннель работает на уровне l2, то есть оба сегмента сети будут считать, что находятся в одной физической сети.

Создаем EOIP туннель на m-server. Идем в Interface list -> EoIP Tunnel и добавляем новый.

Из настроек достаточно указать только удаленный адрес второго микротика. Новый EoIP интерфейс необходимо добавить в локальный бридж вместе с физическими интерфейсами.

Идем на удаленный микротик и там делаем все то же самое, только Remote Address указываем другой.

Этого достаточно, чтобы EoIP туннель сразу же заработал. Его состояние будет RS.

На втором микротике EoIP интерфейс так же нужно добавить в локальный бридж с остальными интерфейсами.

Проще всего проверить, что все в порядке, это запросить по dhcp на m-slave ip адрес для интерфейса bridge. Он должен получить ip адрес от dhcp сервера на m-server, при условии, что в сети больше нет других dhcp серверов. То же самое будет и с локальными машинами в сети за m-slave. Они будут получать ip адреса от dhcp сервера на m-server.

Проверим теперь быстродействие такого vpn туннеля на основе EoIP.

Показываю максимальный результат, который у меня получился – 836 мбит/сек. По какой-то причине в разных тестах скорость плавала в интервале между 600-850 мбит/сек. Для того, чтобы скорость изменилась, необходимо было отключить и заново включить EoIP интерфейс.

Скорость впечатляет. При этом, процессор не загружен на 100%. То есть узкое место не он. Похоже я уперся в производительность сети. Напомню, что тут нет никакого шифрования и маршрутизации трафика. Прямой l2 канал между двумя микротиками через EoIP vpn.

Добавим в EoIP туннель шифрование Ipsec и посмотрим на скорость. Для этого меняем настройки каналов на обоих микротиках. Добавляем пароль Ipsec и локальные адреса, отключаем Fast Path.

Измеряем скорость соединения.

У меня получилась скорость vpn при использовании EoIP Ipsec в среднем 27 мбит/сек. Скорость сопоставима с шифрованными туннелями L2tp и Openvpn. В этом плане никаких приятных сюрпризов не получилось. Шифрование очень тяжело дается этой железке. Можно сказать она для него не предназначена практически совсем.

Настройка firewall

Необходимо создать разрешающее правило входящего трафика L2TP на нашем mikrotik в firewall для UDP порта 1701. Приступим к реализации. IP – Firewall – Filter создаем новое правило.

В General нас интересует:

- Chain – input;

- Protocol – UDP;

- Dst. Port – 1701;

- Connection State – New.

На вкладке Action нас интересует accept.

Сохраняем.

Сохраняем.

CLI:

/ip firewall filter

add action=accept chain=input connection-state=new dst-port=1701 protocol=udp

add action=accept chain=input connection-state=established,related

На самом деле, данное правило будет работать только для новых пакетов пришедших на роутер, для остальных пакетов – нет, а значит сессия не оживет. Чтобы сессии жили и им было хорошо нужно еще одно правило, которое разрешает все устоявшиеся входящие соединения. Создаем еще одно правило.

- Chain – input;

- Connection State – established, related;

- Action – accept.

На этом, пожалуй, все. Настройка сервера L2TP завершена.

Несколько слов про блокировку L2TP – из практики, есть такие товарищи — провайдеры, которые блокируют L2TP. Допустим Билайн в некоторых регионах уже начал блокировать весь L2TP без IPSEC. Обращайте на это внимание, если вы сделали все правильно, но соединение не проходит, значит дело в провайдере.

Далее мы рассмотрим настройку L2TP-клиента и конечно же всеми любимый IPSEC.

Настройка openvpn server в микротик

В настройке openvpn сервера на mikrotik нет ничего сложного, кроме нюанса с сертификатами. Тому, кто с ними никогда не работал, может показаться все слишком замороченным. К тому же в самом микротике нет никаких средств для создания сертификатов сервера и клиента.

Настройка pptp сервера в mikrotik

Настройка pptp сервера не отличается принципиально от l2tp. Логика и последовательность действий та же самая. Сначала создаем pool адресов в IP -> Pool для vpn сети. Я буду использовать тот же пул, что мы создали ранее.

Далее создаем профиль для pptp туннеля в разделе PPP -> Profiles.

В этом профиле указаны дефолтные настройки шифрования, при которых оно отключено. Проверим сначала скорость vpn канала без них. Создаем нового пользователя для удаленного pptp подключения.

Включаем pptp сервер в разделе PPP.

Теперь создадим в Interface List PPTP Server Binding по аналогии с предыдущим разделом.

И в завершение добавляем статический маршрут до удаленной сети через pptp подключение.

Настройка pptp сервера закончена. На фаерволе нужно будет открыть для входящих подключений внешнего интерфейса следующие вещи:

- TCP port 1723

- GRE протокол

Отправляемся настраивать pptp клиент.

Настройка туннелирования (l2tp)

1. IP – Pool / Определям диапазон адресов VPN-пользователей

Name: vpn_poolAddresses: 192.168.112.1-192.168.112.10Next pool: none

Лучше для клиентов vpn использовать отдельную адресацию. Так проще отделять одних от других. И вообще, бест практис.

2. PPP – Profiles / Профиль для нашего конкретного туннеля

General:Name: l2tp_profileLocal address: vpn_pool (а можно указать 192.168.88.1, сами смотрите, как вам больше нравится)Remote address: vpn_poolChange TCP MSS: yes

Protocols:all to default:Use MPLS: defaultUse compression: default (ставил также yes)Use Encryption: default (можно ставить no, т.к. ppp-шифрование мы использовать не будем, на это нам IPSec есть, на незагруженном микротике разницы никакой не заметил)

Если в сети, куда вы подключаетесь, есть ресурсы по внутренним доменным именам, а не только по IP, можете указать DNS Server этой сети, например, 192.168.88.1 (или какой вам нужен).

Limits:Only one: default

3. PPP – Secrets / Готовим пользователя VPN

Немного о протоколе l2tp

L2TP – протокол туннелирования второго уровня. Используется для поддержки виртуальных частных сетей. Отличительной особенностью, является, возможность работы не только в IP сетях, но и в ATM, X.25 и Frame Relay. Клиент-серверный протокол, всегда есть клиент и сервер.

Использует на транспортном уровне UDP порт 1701 – большой плюс для трафика, которому не нужно подтверждение каждого пакета (IP телефония, видеонаблюдение), а значит работает быстрее. Но и в этом его минус, шифрование пакетов алгоритмом MPPE 128bit RC4 никого не напугаешь.

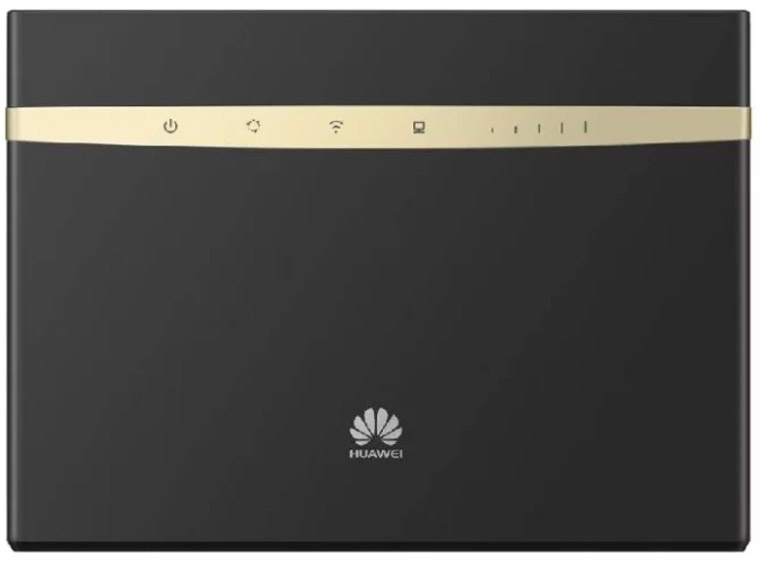

Обозначение индикаторов

Индикация у роутеров Huawei различна: на одних моделях есть целый ряд индикаторов, на других всего один индикатор, работающий в разных режимах. Не все владельцы роутеров уделяют внимание изучению индикации, а напрасно. Понимая, что именно показывает роутер в данный момент, вы сможете оперативно решить ту или иную проблему.

Рассмотрим наиболее характерные для роутеров обозначения индикаторов (см. картинку ниже). Всем знакомый индикатор питания чаще всего используется для понимания, подается ли электроэнергия на роутер. Но он же может отвечать за состояние системы. Второй слева индикатор показывает, к какой сети подключен роутер.

Третий слева значок отвечает за Wi-Fi и (или) WPS, четвертый подсказывает, что к портам LAN/WAN подключены или не подключены устройства, и пятый демонстрирует уровень сигнала. В некоторых моделях индикаторы подписаны словами, что избавляет от необходимости подглядывать в инструкцию.

Подготовка места и оборудования

Перед установкой роутера советуем внимательно отнестись к выбору его места, так как неудачное расположение устройства приведет к проблемам со связью в некоторых местах дома. Устройства с сетевыми портами, которым нужен мощный сигнал, лучше всего подключать по проводам через порты LAN.

Это ПК, ноутбуки, планшеты, ТВ-приставки и другие. Так как в комплекте с роутерами нет кабелей нужного количества и длины, приготовьте их самостоятельно. Устройства с адаптерами Wi-Fi (смартфоны, вещи умного дома) должны находиться в зоне действия сети WI-Fi-роутера, поэтому лучше всего ставить роутер в центре будущего Wi-Fi-пространства.

Подключение удаленного клиента

Пробуем подключить Windows 7:

Помогла статья? подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Разъемы роутеров huawei

Рассмотрим основные элементы, которые могут встретиться вам в роутере. Их наличие зависит от конкретной модели и функционала устройства. Традиционно для роутеров у моделей Huawei сзади корпуса располагаются порты для подключения устройств. Один из этих портов предназначен для подключения к интернету и чаще всего называется WAN, идет под номером 1, выделен другим цветом по сравнению с остальными портами или отдельно отстоит от них.

Варианты подключения здесь зависят от способа вашего доступа к интернету. Они могут быть такими: вставить провод интернет-провайдера, соединить порт с интернет-розеткой при помощи кабеля с разъемами RJ45 ил соединить порт с аналогичным портом модема также при помощи кабеля RJ45.

Аналогичные по форме, но выделенные другим цветом порты, предназначены для подключения к роутеру тех устройств, которым нужен интернет. Фактически это любые домашние устройства вроде медиацентров и телевизоров, у которых есть сетевой порт. Такие порты обозначают LAN1, LAN2 и так далее или просто цифрами по порядку.

В некоторых моделях Huawei подключение возможно не только по кабелю, но и по сим-карте, из-за чего появляются смешанные порты WAN/LAN. Такой порт есть, например, в модели

и может быть задействован, когда нет необходимости подключать провод. А у Huawei B311-221 этот порт является единственным.

Среди других разъемов назовем такие:

В некоторых моделях есть слоты для сим-карт, благодаря чему они могут подключаться к интернету через сотовых операторов, а не по кабелю (см. картинку выше). Так же на роутерах бывают кнопки и индикаторы, которые мы рассмотрим далее.

Создание ip пула

На оборудовании Mikrotik есть нюанс с клиент серверными протоколами VPN – соединение не установится до тех пор, пока мы не назначим IP адреса с обоих сторон. Поэтому создадим пул для VPN клиентов. Подключаемся к московскому роутеру и открываем IP-Pool.

Добавляем пул, задаем имя и адреса.

Добавляем пул, задаем имя и адреса.

Next Pool указывать не будем. Так же отмечу, что используем мы в VPN /32 маску подсети.

CLI:

/ip pool add name=L2TP-Clients ranges=172.16.25.2-172.16.25.10

Создание профиля подключения

Переходим к созданию профиля L2TP для нашего сервера. Создаем его в PPP – Profiles.

Создаем профайл. Указываем:

- Имя профиля;

- Local Address – следует указать статический адрес внутри VPN, в нашем случае 172.16.25.1;

- Remote Address – созданный на предыдущем шаге пул из выпадающего списка;

- Change TCP MSS – No;

- Use UPnP – No.

Переходим на вкладку Protocols, ставим значения:

- Use MPLS – No;

- Use Compressions – Yes;

- Use Encryption – Yes.

Переходим в Limits, выставляем значение Only One в No.

Сохраняем и смотрим на результат.

Сохраняем и смотрим на результат.

CLI:

/ppp profile add change-tcp-mss=no local-address=172.16.25.1 name=L2TP-Server-General only-one=no remote-address=L2TP-Clients use-compression=yes use-encryption=yes use-mpls=no use-upnp=no

Сравнение скорости l2tp, pptp, eoip, gre и openvpn туннелей

Сведу все данные измерений в единую таблицу для наглядного и удобного анализа и сравнения скоростей всех упомянутых vpn соединений в Mikrotik.

| VPN Туннель | Шифрование | Скорость (Мбит/c) |

| l2tp | нет | 194 |

| l2tp | IPsec AES-128 CBC | 26 |

| pptp | нет | 194 |

| pptp | MPPE128 | 71 |

| openvpn | BF-128-CBC | 24 |

| eoip | нет | 836 |

| eoip | IPsec AES-128 CBC | 27 |

| gre | нет | 247 |

| gre | IPsec AES-128 CBC | 29,7 |

Приведенная таблица наглядно показывает разницу в различных методах шифрования. С помощью нее можно быстро оценить, к каким потерям производительности может привести шифрование. Сейчас все по-умолчанию все шифруют, но если разобраться, очень часто это не требуется.

Можно пойти на некий компромис и использовать pptp сервер, который хоть и не обеспечивает 100% безопасное шифрование, но тем не менее скрывает трафик от просто любопытных глаз и имеет неплохое быстродействие. В любом случае трафик просто так не прочитать, надо целенаправленно приложить усилия для дешифровки. В некоторых случаях такой защиты будет достаточно.

Структура сети

Маленькая сеть из десяти Windows 7/8 клиентов с выделенным сервером на базе Windows Server 2008 Std (на него пока не обращаем внимание) и с доступом в Интернет средствами простого роутера. Для VPN сервера я выделил одну из машин на Windows 7 Pro. Далее будет описано два способа поднятия L2TP/IPsec сервера на Windows 7 Pro.

Итоги этого способа

Для Windows клиентов это хороший способ реализации L2TP/IPsec, но когда дело доходит до iOS клиентов, задача расширяется. Проблема в том, что iOS могут подключаться по L2TP только с шифрованием по Заранее подготовленной ключевой фразе (Preshared Key), а по сертификату могут подключаться только к Cisco VPN. Второй способ расскажет, как решить эту проблему.

![WiFi с андроида: способы раздачи решение проблем[видео] 2019](https://huaweidevices.ru/wp-content/uploads/2022/05/Razdacha-WiFi-s-androida-150x150.jpg)

![DNS Over TLS & Over HTTPS теперь и на iOS/Android и для всех сетей сразу [Спасибо Cloudflare] / Хабр](https://huaweidevices.ru/wp-content/uploads/2022/06/dns.jpeg.optimal-150x150.jpeg)