- Базовые команды huawei s5600, s5300, s5700 и другие полезности для начинающих

- Начальная конфигурация коммутатора huawei на примере s5720 — xcat

- 18 responses to “настройка коммутаторов huawei”

- Внутренние документы

- Этапы установки eNSP

- Rsa ключ

- Базовая конфигурация

- Базовая настройка коммутаторов и маршрутизаторов huawei

- Задание ip-адреса на устройстве

- Изменить имя устройства

- К. кряженков, а. степушин.центр сетевого управления ителекоммуникаций мирэа

- Как быстро настроить несколько коммутаторов huawei quidway s2300

- Настроить ip интерфейса

- Настроить аутентификацию входа aaa

- Настроить маршрут по умолчанию

- Настроить статическую маршрутизацию

- Настроить супер-пароль устройства

- Настройка hostname и ip адреса

- Настройка snmp

- Настройка ssh сервера для удаленного доступа на huawei quidway

- Настройка stp

- Настройка ааа на huawei quidway для включения ssh

- Настройка виртуального терминала vty

- Настройка коммутаторов huawei

- Настройка сетевого оборудования компании huawei (коммутация, статическая маршрутизация)

- Настройка системного времени

- Настройка стекирования (istack)

- Настройте метод аутентификации входа в консоль и период ожидания

- Нотносительная нумерация

- Первое подключение

- Первый вход в коммутатор с помощью веб – системы

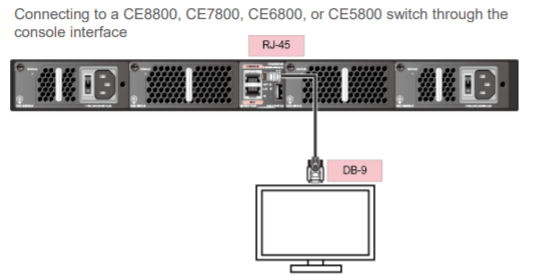

- Подключение к консоли коммутатора

- Пример конфигурации агрегации портов

- Проверка подлинности ааа

- Протокол lacp

- Режимы работы портов

- Смена порта ssh сервера на quidway

- Создание vlan

- Сохранить и просмотреть конфигурацию

- Статическая маршрутизация

- Узнайте больше о Huawei

Базовые команды huawei s5600, s5300, s5700 и другие полезности для начинающих

В моём примере файл конфигурации совпал с текущей конфигурацией и мне сразу предложили перезагрузить, но если файл был изменён и не совпал вам предложат сохранить текущую конфигурацию в файл, на что вы должны ответить отказом, после чего согласиться на перезагрузку.

Собственно это не всё — это лишь команды доступные в этом режиме, теперь в ходим в режим

Стоит отметить, что команда «dis th»(display this) выполненная на порту 0/0/1 выдаёт ту же информацию, что и «dis cur int gig 0/0/1» выполненная в любом режиме и на любом порту, что удобно для копирования конфигурации. Тут приведены команды относящиеся к порту, точно так же можно посмотреть помощь по командам в сложных функциях вроде ACL, AAA, STP.

Если появятся вопросы могу рассказать и о других интересных функциях работы коммутатора в примерах с рабочей сети.

Примеры конфигов Huawei s5600 и s5300(s5700) с MAK-авторизациейОба коммутатора являются аналогами по производительности и функционалу, разница лишь в дате выпуска.

Свитчи Huawei (s5700) и iStackЗдравствуйте, уважаемые. Если не в ту ветку обращаюсь, простите — более близкой по теме не увидел.

DHCP Relay на huawei s5700Подскажите пожалуйста возможен ли такой финт: Вся сеть 172.30.0.0/16 Хочу за счёт Relay в один.

Traffic-inspect на HUAWEI S5700Здравствуйте. Ни кто не знает, есть ли в S5700 возможность инспектировать трафик? (аналог.

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь.

Huawei s5300 некорректно работает AAA в версии прошивки v200

У меня коммутаторы доступа huawei серий s5600, s5300. Причём s5300 с разными прошивками в связи с.

Huawei S5700-28C-SI редактирование aclКоллеги, добрый день. Есть коммутатор S5700-28C-SI, в правиле прописан общий принтер с адресом.

Начальная конфигурация коммутатора huawei на примере s5720 — xcat

В данной статье хочу разобрать базовую настройку коммутатора на примере.

Имеется коммутатор Huawei S5720-52X-PWR-SI-AC. Устройство будет установлено в качестве коммутатора уровня доступа для пользователей офиса.

Требования такие:

- Подключения к уровню распределения агрегированным интерфейсом LACP

- Использование на пользовательских портах voice VLAN (для подключения ПК и IP телефона через один порт)

- Отдельный VLAN для сети принтеров и МФУ

- Подключение WI-FI точек trunk портом c PVID management VLAN

- Использование механизма DHCP snooping во всех VLAN

Итак поехали.

переходим в режим конфигурации:

<huawei>system-view

Даем имя коммутатору, например acess switch 01 — «ASW-01»:

[huawei]sysname ASW-01

Поскольку у нас будет использоваться voice vlan, телефоны будут получать информацию от коммутатора по протоколу LLDP или CDP по умолчанию у Cisco, совместимость с CDP включим, когда будем настраивать интерфейсы а пока на коммутаторе глобально включим LLDP:

[ASW-01]lldp enable

Для использования DHCP snooping нам потребуется включить на коммутаторе глобально DHCP и, непосредственно DHCP snooping:

[ASW-01]dhcp enable [ASW-01]dhcp snooping enable

Теперь перейдем к VLAN, создаем VLAN для management:

[ASW-01]vlan 100 [ASW-01-vlan100]description Management

включим в этом VLAN DHCP snooping

[ASW-01-vlan100]dhcp snooping enable

выходим из настройки VLAN

[ASW-01-vlan100]quit

Аналогичным образом создаем остальные VLAN, я для примера создаю следующие VLAN:

200 — VoIP

300 — Office

400 — Printer

C VLAN разобрались, переходим к настройке доступа к коммутатору. Для начала создаем пользователя admin и назначаем ему пароль pa$$w0RD:

[ASW-01]aaa [ASW-01-aaa]local-user admin password irreversible-cipher pa$$w0RD

назначаем пользователю уровень привилегий (15 самый высокий):

[ASW-01-aaa]local-user admin privilege level 15

включаем доступ по SSH для пользователя:

[ASW-01-aaa]local-user admin service-type telnet terminal ssh

отключаем запрос смены пароля по истечению определенного промежутка времени (это опционально, если хотите что бы устройство запрашивало смену пароля можно этого не делать):

[ASW-01-aaa]undo local-aaa-user password policy administrator [ASW-01-aaa]quit

Теперь перейдем к включению SSH на устройстве:

[ASW-01]stelnet server enable [ASW-01]ssh authentication-type default password

Создаем пару ключей для SSH:

[ASW-01]rsa local-key-pair create

Включаем доступ по SSH на линиях:

[ASW-01]user-interface vty 0 4 [ASW-01-ui-vty0-4]authentication-mode aaa [ASW-01-ui-vty0-4]protocol inbound ssh [ASW-01-ui-vty0-4]quit

Далее переходим к настройке интерфейса по которому будет доступ на коммутатор. Ранее было решено для менеджмента использовать VLAN 100. Переходим к конфигурации интерфейса этого VLAN и назначаем коммутатору IP:

[ASW-01]interface Vlanif 100 [ASW-01-Vlanif10]ip address 10.0.0.10 24 [ASW-01-Vlanif10]quit

Настраиваем шлюз по умолчанию:

[ASW-01]ip route-static 0.0.0.0 0.0.0.0 10.0.0.1

Перейдем к настройке UpLink интерфейса, как описано в требованиях выше, нам требуется собрать агрегированный интерфейс используя протокол LACP, использовать будем 10Gbit интерфейсы, имеющиеся в коммутаторе Huawei S5720-52X. У Huawei это называется Ether-Trunk, первым делом объявляем Ether-Trunk 1 и «проваливаемся» в его настройку:

[ASW-01]interface Eth-Trunk 1

затем указываем, какие порты будут являться членами агрегированного интерфейса, в данном случае я выбрал 2 10Gbit интерфейса:

[ASW-01-Eth-Trunk1]trunkport XGigabitEthernet 0/0/1 to 0/0/2

указываем протокол LACP:

[ASW-01-Eth-Trunk1]mode lacp

После этого можно конфигурировать порт в соответствии с нуждами, в нашем случае это будет trunk порт смотрящий в сторону ядра, разрешаем на нем все имеющиеся на коммутаторе VLAN и делаем его доверенным для DHCP snooping, по скольку это UpLink :

[ASW-01-Eth-Trunk1]port link-type trunk [ASW-01-Eth-Trunk1]port trunk allow-pass vlan all [ASW-01-Eth-Trunk1]dhcp snooping trusted [ASW-01-Eth-Trunk1]quit

С UpLink закончили, теперь, наконец, можно перейти к настройке пользовательских портов.

Допустим порты с 1 по 46 будут использоваться для подключения телефонов и ПК пользователей, т.е. на этих портах нужно настроить voice и acces VLAN:

[ASW-01]interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/46

Настройка порта к которому требуется подключать и телефон и ПК у Huawei отличается от привычной настройки на Cisco, здесь используется тип порта hybrid, после чего назначается voice vlan и дополнительно он добавляется на порт в качестве tagged:

[ASW-01-port-group]port link-type hybrid [ASW-01-port-group]voice-vlan 200 enable [ASW-01-port-group]port hybrid tagged vlan 200

В качестве untagged VLAN и PVID указываем тот что используется для ПК:

[ASW-01-port-group]port hybrid pvid vlan 300 [ASW-01-port-group]port hybrid untagged vlan 300

т.к. порт пользовательский отключаем состояния listening и learning для stp (аналог spanning tree portfast в Cisco)

[ASW-01-port-group]stp edged-port enable

наконец, включаем совместимость с протоколом CDP (cisco discover protocol) на случай если будут использоваться телефоны Cisco, добавляем description и выходим из конфигурации группы портов:

[ASW-01-port-group]lldp compliance cdp receive [ASW-01-port-group]description Users [ASW-01-port-group]quit

Порт 47 будем использовать для подключения МФУ, т.е. это будет просто access порт с VLAN для мфу и принтеров:

[ASW-01]interface GigabitEthernet 0/0/47 [ASW-01-GigabitEthernet0/0/47]port link-type access [ASW-01-GigabitEthernet0/0/47]port default vlan 400 [ASW-01-GigabitEthernet0/0/47]description Printer [ASW-01-GigabitEthernet0/0/47]quit

Порт 48 используем для подключения точки доступа WI-FI, на которой есть несколько SSID и значит этот порт должен быть в режиме trunk, а для менеджмента точки используется Management VLAN, значит в качестве PVID на этом порту будет Management VLAN.

[ASW-01]interface GigabitEthernet 0/0/48 [ASW-01-GigabitEthernet0/0/48]port link-type trunk [ASW-01-GigabitEthernet0/0/48]port trunk pvid vlan 100 [ASW-01-GigabitEthernet0/0/48]port trunk allow-pass vlan all [ASW-01-GigabitEthernet0/0/48]description WirelessAP [ASW-01-GigabitEthernet0/0/48]quit

На этом первичная настройка, в соответствии с изначальными требованиями закончена. Не забываем сохранить конфигурацию, для этого нужно выйти из режима system view, нажав комбинацию клавиш Ctrl Z и дав команду save:

<ASW-01>save The current configuration (excluding the configurations of unregistered boards or cards) will be written to flash:/vrpcfg.zip. Are you sure to continue?[Y/N]y

PROFIT!

18 responses to “настройка коммутаторов huawei”

А какие идеи есть чтобы не по консоли зайти на готовый свич но IP-адрес неизвестен — достался в наследство есть ли способ узнать это и возможно и вебморда есть

Как вариант просканировать сеть и по ARP таблице посмотреть по MAC адресам. В начале MAC адреса идёт префикс вендора.

источник

Внутренние документы

Wireshark:(Ранее назывался Ethereal) – сетевой пакет.Программное обеспечение для анализа. Функция программного обеспечения для анализа сетевых пакетов заключается в захвате сетевых пакетов и отображении максимально подробных данных о сетевых пакетах. Wireshark использует WinPCAP в качестве интерфейса для обмена сообщениями данных напрямую с сетевой картой.

Wireshark:(Ранее назывался Ethereal) – сетевой пакет.Программное обеспечение для анализа. Функция программного обеспечения для анализа сетевых пакетов заключается в захвате сетевых пакетов и отображении максимально подробных данных о сетевых пакетах. Wireshark использует WinPCAP в качестве интерфейса для обмена сообщениями данных напрямую с сетевой картой. winpcap:(захват пакетов Windows) – это бесплатная и общедоступная система доступа к сети на платформе Windows.

winpcap:(захват пакетов Windows) – это бесплатная и общедоступная система доступа к сети на платформе Windows. VirtualBox:Это программное обеспечение виртуальной машины с открытым исходным кодом.

VirtualBox:Это программное обеспечение виртуальной машины с открытым исходным кодом.

Сначала загрузите и установите эти три программы.

Этапы установки eNSP

(1) Дважды щелкните, чтобы запустить установку eNSP V100R003C00, и выберите Китайский.

(2) Нажмите Далее

(3) Примите соглашение, следующий шаг

(4) Выберите место установки

(5) Следующий шаг

(6) Создайте рабочий стол

(7) Система определяет необходимое программное обеспечение

(8) Следующий шаг

(9) Готово, открываем eNSP

Rsa ключ

Генерируем RSA ключ для использования на устройстве. Без него SSH не заработает.

rsa local-key-pair create

Проверить ключ можно при помощи команды display rsa local-key-pair. Будет отображено имя ключа, его тип и дата создания.

[Quidway]display rsa local-key-pair public

=====================================================

Time of Key pair created: 01:10:03 2021/11/10

Key name: Quidway_Host

Key type: RSA encryption Key

=====================================================

Key code:

308188

...

=====================================================

Time of Key pair created: 01:10:10 2021/11/10

Key name: Quidway_Server

Key type: RSA encryption Key

=====================================================

Key code:

3067

...

Приступаем непосредственно к настройке SSH.

Базовая конфигурация

Пользовательский режим

После авторизации на устройстве, сразу войдите в пользовательский режим, можно выполнить только несколько команд для просмотра конфигурации;

Режим просмотра

В пользовательском режиме введите system-view, чтобы войти в режим просмотра, и выполните команды для глобальной конфигурации устройства;

Режим локальной конфигурации

В режиме просмотра введите команду локальной конфигурации, например interface GE 1/0/0, чтобы войти в режим конфигурации порта GE1 / 0/0,

Кроме того, существует множество режимов локальной конфигурации.Вы можете войти в режим конфигурации VLAN, режим конфигурации агрегации портов и т. Д. В соответствии с различными потребностями. Вы можете войти? Чтобы просмотреть, какие команды могут быть выполнены в текущем режиме;

Введите quit, чтобы вернуться в предыдущий режим конфигурации, введите commit, чтобы отправить существующую конфигурацию, и введите save в пользовательском режиме, чтобы сохранить конфигурацию;

Базовая настройка коммутаторов и маршрутизаторов huawei

Datacom оборудование Huawei работает на операционной системе VRP – Versatile Routing

Platform, которая в свою очередь основана на

VxWorks

.

Версии VRP

не используются:

VRP 1 (1998-2001)

VRP2 (1999-2001)

VRP3 (2000-2004)

используются по настоящее время:

VRP5 (2000-now)

VRP8 (2009-now)

Доступ на устройства

Доступ через консольный порт осуществляется со следующими настройками (все аналогично cisco, в том числе консольный кабель):

bits per sec 9600

data bits 8

parity none

stop bits 1

flow control none

Basic

вход в режим конфигурирования

system view

вернуться на уровень назад

quit

команда отрицания (аналогично no в cisco)

undo

настройка пароля доступа по консольному порту

user-interface console 0

authentication-mode password

set

authentication password cipher …

настройка пароля доступа через виртуальный терминал

VLAN Principles

создание

vlan batch <ID VLAN>

interface <тип порта> <идентификатор порта>

port link-type access

port

access default vlan …

interface <тип порта> <идентификатор порта>

port link-type trunk

port trunk allow-pass vlan <ID VLAN>

port link-type hybrid

port hybrid untagged vlan …

port hybrid tagged vlan …

port hybrid pvid vlan …

…

создание L3 интерфейса

interface Vlanif <ID VLAN>

ip address <IP-address> <netmask>

Link Aggregation

L2 LAG

interface Eth-trunk 1 – создали LAG группу

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

L3 LAG

interface Eth-trunk 1 – создали LAG группу

// переход интерфейса к L3

undo portswitch

ip address <IP-address> <netmask>

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

LACP(link aggregation control protocol)

system-view

lacp priority … (The smaller the LACP system priority value, the higher the LACP system priority.)

int Eth-trunk 1 – создали LAG группу

mode lacp-static -выбрали режим

lacp preference … (The smaller the LACP interface priority value, the higher the LACP interface priority)

STP

выбор стандарта

stp mode stp

активируется глобально и на интерфейсе

stp enable

вручную указываем корень в топологии

stp root primary

stp root secondary

вручную указываем bridge priority

stp priority 32768

на интерфейсе

stp disable

stp port priority …

display stp brief

display stp instance 0 brief

RSTP

выбор стандарта

stp mode rstp

выключает edge порт при получении bpdu

stp bpdu-protection

на интерфейсе:

stp root-protection (включается на портах корневого коммутатора, при получении лучшего bpdu порт переходит в состояние root-inconsistent – несогласованность корня)

используется на клиентских портах

stp edged-port enable

stp bpdu-filter enable (не отправляет и не принимает bpdu)

stp loop-protection (технология защиты от петель в моменты реконвергенции stp. если порт перестает получать bpdu он не переходит в состояние forwarding, а переходит в состояние loop-inconsistent)

MSTP

stp mode mstp

stp region-configuration

region-name parapampam

instance 1 vlan 2 to 10

instance 1 vlan 11 to 20

active region-configuration

display stp region-configuration

Static routing

создаем статический маршрут

ip route-static ipaddress { mask | mask-length } interface-type interface-number [ nexthopaddress ] preference …

создаем маршрут по умолчанию

ip route-static 0.0.0.0 0.0.0.0 nexthopaddress

RIP

basic:

rip 1

version 2 (по умолчанию version 1)

network 10.0.0.0

анонс маршрута по умолчанию через rip

default-route originate

выключаем автоматическую суммаризацию маршрутов

undo summary

суммаризация маршрутов на интерфейсе

int g0/0/0

rip summary-address 172.16.0.0 255.255.0.0.

debug

debugging rip 1,

disp debugging

terminal debugging

undo debugging rip 1 or undo debugging all !!!

RIP Metric

int g0/0/0

устанавливает cost на порту для входящих маршрутов

rip metricin

устанавливает cost на порту для исходящих маршрутов

rip metricout

rip poison-reverse

rip split horizon

Ограничение распространения маршрутной информации

int g0/0/0

undo rip output

undo rip input

интерфейс не передает маршрутную информацию, но принимает и заносит в routing table маршруты

rip 1

silent int g0/0/0 –

Authentification

int g0/0/0

rip authentification-mode simple ….

int g0/0/1

rip authentification-mode md5 usual ….

display

display rip <process_id> interface <interface> verbose

display rip 1 neighbor

OSPF

можно и без указания id. id учитывается при выборах DR, выбирается по наибольшему адресу

ospf 1 router-id 1.1.1.1

area 0

network ip address wildcard-mask

меняем расчет метрики

ospf 1

bandwidth-reference 10000

меняем cost, таймеры, dr-priority

int g0/0/0

ospf cost 20

ospf timer hello …

ospf timer dead …

ospf dr-priority …

Authentification OSPF

Simple authentication:

ospf authentication-mode { simple [ [ plain ] <plaintext> | cipher <cipher-text >] | null }

Cryptographic authentication:

ospf authentication-mode {md5 | hmac-md5 } [ key-id { plain <plain-text >| [ cipher ] <cipher-text >} ].

Выключаем OSPF на порту (restrict OSPF operation)

ospf 1

silent-int g0/0/0

Объявление маршрута последней надежды через OSPF

ip route-static 0.0.0.0 0.0.0.0 loopback 0

ospf 1

default-route-advertise

display

disp ospf peer (показывает очень полезную информацию: area, интерфейс и адрес интерфейса, статус соседства, рутер id, master or slave)

disp ospf peer brief

disp ospf 1 int g0/0/0

VRRP

На ip интерфейсе

vrrp vrid 20 virtual-ip 10.74.10.17

vrrp vrid 20 priority 50

Интерфейс с наибольшим значением priority выбирается в качестве Master (default priority 100).

Установка задержки обратного переключению с backup на master

vrrp vrid 1 preempt-mode timer delay 20

При падении интерфейса

GigabitEthernet1/0/0 vrrp приоритет интерфейса g0/0/0 уменьшается на 40

int g0/0/0

vrrp vrid 1 track interface GigabitEthernet1/0/0 reduced 40

VRP Basic and Operation, file system

Работа с файловой системой

Для создания директории

mkdir <полный путь и имя директории>

Для удаления директории

rmdir <полный путь и имя директории>

Для удаления и переименование файла

delete <полный путь и имя файла>

rename <полный путь и имя файла> <полный путь и имя файла>

Для удаления файла без возможности восстановления

delete /unreserved <полный путь и имя файла>

Для восстановления файла

undelete <имя файла>

Для очистки «корзины»

reset recycle-bin

Удаление файла с конфигурацией

delete <полный путь и имя файла>

Сброс сохранненой конфигурации

reset saved-configuration

Узнать версию софта

display version

display device slot

Работа с ftp

Подключиться по ftp

ftp x.x.x.x

скачать файл

get example.zip

Подключиться по tftp

tftp x.x.x.x get example.zip

Указываем файл startup config

startup system-software example.zip

HDLC

int s2/0/0

link-protocol hdlc

ip address x x x x xx

привязываем адрес loopback

ip unnambered int loopback 0

PPP

Настройка ppp c authentication-mode pap

R1

sysname BRAS

R2

sysname pap_client

Настройка ppp c authentication-mode chap

R1

sysname BRAS

link-protocol ppp

ppp authentication-mode chap

R2

sysname chap_client

int s1/0/0

PPPoE

display pppoe-server session all

sysname BRAS

int dialer 1

display nat server

diplay nat outbound

diplay nat address-group 1

DHCP

interface pool configuration

dhcp enable

int g0/0/0

dhcp select interface

dhcp server dns-list x.x.x.x

dhcp server excluded-ip-address x.x.x.x

dhcp server lease day x

global pool configuration

dhcp enable

ip pool pool1

network x.x.x.x mask xx

gateway-list x.x.x.x

lease day x

int g0/0/1

dhcp select global

dhcp relay

sysname dhcp server

dhcp enable

ip pool pool1

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

interface GigabitEthernet0/0/0

ip address 10.10.10.1 255.255.255.252

dhcp select global

sysname dhcp relay

dhcp enable

dhcp server group 123

dhcp-server 10.10.10.1 0

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

dhcp select relay

dhcp relay server-select 123

ACL

basic

acl 2000

rule deny source x.x.x.x wildcard mask

rule permit source x.x.x.x wildcard mask

int g0/0/0

traffic-filter outbound acl 2000

advanced

acl 3000

rule deny tcp source x.x.x.x wildcard mask destination x.x.x.x wildcard mask destination-port eq 21

rule permit source x.x.x.x wildcard mask

int g0/0/0

traffic-filter inbound acl 3000

acl aplication nat

nat address-group 1 x.x.x.x y.y.y.y

acl 2000

rule permit source z.z.z.z wildcard mask

int g0/0/0

nat outbound 2000 address-group 1

AAA

настраиваем способ аутентификации

user-interface vty 0 4

authentication-mode aaa

aaa

создаем схему авторизации

authorization-scheme auth1

схема без сервера: radius…

authorization-mode local

создаем схему аутентификации

authentication-scheme auth2

схема без сервера: radius,diametr…

authentication-mode local

создаем домен и привязываем схемы аутентификации и авторизации

domain huawei

authentication-scheme auth2

authorization-scheme auth1

создаем пользователя в домене и указываем достпные сервисы и привилегии

local-user user1@huawei password cipher qwerty

local-user user1@huawei service-type telnet

Если оставить только telnet, то по консольному кабелю не будет доступа в случае аутентификации по AAA

user-int con 0

authentication aaa

local-user user1@huawei privilege level 0

display domain name huawei

Задание ip-адреса на устройстве

Для входа в систему, вы можете использовать Telnet . Однако Telnet требует, чтобы на интерфейсе устройства был установлен IP-адрес. Для присвоения IP-адреса, выполните команду ip-address {mask | mask-length} в интерфейсном виде.

Параметры ip-address и mask задают IP-адрес и маску подсети соответственно в десятичной системе счисления, а mask-length задает число последовательных “1”в двоичной системе счисления маски подсети. В следующем примере показано, как установить IP-адрес 10.1.1.100 и маску подсети 255.255.255.0 для интерфейса управления Ethernet 1/0/0:

Длина двоичной записи маски подсети равна 24 (255.255.255.0 эквивалентна двоичному значению 11111111.11111111.11111111.00000000), поэтому в этом примере вы можете заменить 255.255.255.0 на 24.

Изменить имя устройства

[~HUAWEI]sysname CE6800

Если фиксации нет, нужно один раз выйти из режима просмотра системы и сохранить;

Настроить информацию об описании устройства

Добавьте описание устройства входа, например: Только администратор может настраивать оборудование.

К. кряженков, а. степушин.центр сетевого управления ителекоммуникаций мирэа

В этот раз мы снова вернемся к коммутаторам от компании Huawei ипосмотрим, как настраиваются некоторые необходимые функции ипротоколы. Напомним, модель наших устройств Quidway S3928P-SI, которыеимеют по 24 Ethernet порта 10/100 и 4 слота под sfp-модули.

В этот раз мы постараемся выполнить следующие задачи:

- Создание БД VLAN

- Протокол обнаружения соседей

- Настройка управляющего VLAN

- Настройка портов доступа и магистральных

- Распространение информации о VLAN на все коммутаторы

- Настройка порт-секьюрити

- Настройка голосовогоVLAN

- Настройка STP

На помощь нам придут мануалы, доступные для просмотра искачивания здесь:

Как быстро настроить несколько коммутаторов huawei quidway s2300

Первым делом настроим один коммутатор, например по этой статье: Настройка коммутатора Huawei Quidway S2326TP-EI Настраивать нужно как можно детальнее, так как если что-то будет упущено, то придется донастраивать каждый коммутатор.

Файл конфигурации будем копировать на все коммутаторы, заранее перед каждым копированием изменив в нем IP-адрес. Скопируем конфиг первого настроенного коммутатора на TFTP сервер командой:

И изменим в нем IP-адрес для следующего коммутатора.

Подключимся через консоль к следующему коммутатору и назначим ему IP-адрес чтобы можно было загрузить новую прошивку и файл конфигурации с tftp сервера (можно также загрузить прошивку и конфиг через консоль как указано в этой статье: Инструкция по прошивке Huawei Quidway S2300 через BOOTROM MENU)

Как указано выше у меня влан 207 используется для управления и приходит тегом на 25 порт. Чтобы не выполнять вручную каждую команду, их можно скопировать все сразу в буфер обмен и вставить в консоль, после чего они поочередно выполнятся. После как все прописали и файлы загрузились просто вытащим и вставим шнур питания из коммутатора чтобы он перегрузился, командой не перезагружаю дабы коммутатор не стер или не заменил файл конфигурации (что как заметил бывает).

Все, коммутатор запустится с новой прошивкой и нашим загруженным файлом конфигурации. Все остальные коммутаторы настраиваются аналогично. Имя старого файла прошивки можно посмотреть и удалить командами:

источник

Настроить ip интерфейса

Схема топологии выглядит следующим образом:

Конфигурация CE6800

[* CE6800] отменить пакетный коммутатор портов GE 1/0/0 GE 1/0/0 Открытая трехуровневая пересылка

[* CE6800] interface GE 1/0/0 ,,,, войдите в режим настройки интерфейса

[* CE6800-GE1 / 0/0] IP-адрес 10.0.12.1 24 Настройка IP-адреса и сетевой маски

[* CE6800-GE1 / 0/0] описание этого порта для подключения к CE12800 GE 1/0/0 Добавить описание порта (необязательно)

[* CE6800-GE1 / 0/0] отменить выключение Активация интерфейса

[* CE6800-GE1 / 0/0] quit Выйти из режима настройки интерфейса выход из режима настройки интерфейса

[* CE6800] commit Зафиксировать конфигурацию

Просмотрите конфигурацию после сохранения:

Конфигурация CE12800

Настройте адрес GE 1/0/0 как 10.0.12.1 24

Остальная часть конфигурации такая же, как у CE6800, проверьте результаты конфигурации следующим образом

Отправьте эхо-запрос однорангового узла CE12800 от CE6800 для проверки возможности подключения

Настроить аутентификацию входа aaa

сертификация aaa

Аутентификация (аутентификация), авторизация (авторизация), сокращение (учет), является механизмом управления сетевой безопасностью; Аутентификация – это локальная аутентификация / авторизация, авторизация и учет обслуживаются удаленным радиусом (система удаленной аутентификации по набору номера) или сервер hwtacacs (Система контроля доступа к терминалам Huawei) выполняет аутентификацию / авторизацию;

Войдите в режим конфигурации VTY

Настроить маршрут по умолчанию

В этой топологии маршруты по умолчанию настроены на CE6800 и CE6850, и они также могут пинговать друг друга. Пример конфигурации следующий:

Конфигурация CE6800:

[~CE6800]ip route-static 0.0.0.0 0.0.0.0 10.0.12.2

Конфигурация CE6850:

[~HUAWEI]ip route-static 0.0.0.0 0.0.0.0 8.0.10.1

Посмотреть таблицу маршрутизации отдельно:

Используя маршрут по умолчанию, устройства на обоих концах топологии также могут пинговать друг друга;

Настроить статическую маршрутизацию

Как и в предыдущем случае, схема топологии выглядит следующим образом:

Цель: позволить CE6800 пинговать 8.0.10.2 на CE6850

На CE12800 настройте IP-адрес интерфейса GE 1/0/1 на 8.0.10.1/24.

На CE6850 настройте GE 1/0/0 IP интерфейса 8.0.10.2/24.

После подключения к сети попробуйте выполнить эхо-запрос 8.0.10.2 на CE6850 с CE6800, но эхо-запрос не работает;

Проверьте таблицу маршрутизации CE6800, нет маршрута к 8.0.10.0/24

Добавьте статический маршрут в 8.0.10.0/24 на CE6800, адрес следующего перехода должен быть 10.0.12.2 на CE12800

[*CE6800]ip route-static 8.0.10.0 24 10.0.12.2

Затем попробуйте выполнить эхо-запрос 8.0.10.2 на CE6850 с CE6800, но пинг по-прежнему не выполняется.

Причина в том, что CE6850 не имеет маршрута к сетевому сегменту 10.0.12.0/24, что приводит к тому, что пакет данных ping «идет и не возвращается»;

Добавьте статический маршрут к 10.0.12.0/24 на CE6850, адрес следующего перехода должен быть 8.0.10.1 на CE12800

[~CE6850]ip route-static 10.0.12.0 24 8.0.10.1

После отправки и сохранения CE6800 может пинговать 8.0.10.2 на CE6850;

Проверьте таблицы маршрутизации CE6800, CE12800 и CE6850, как показано на рисунке ниже соответственно.

Обратите внимание, что поле Proto бывает двух типов: прямое и статическое.

Все маршруты CE12800 подключены напрямую, а в поле Pre установлено значение 0.

CE6800 и CE6850 имеют два статических маршрута, поле Pre – 60,

Pre представляет приоритет маршрутизации, чем меньше, тем лучше, маршрут будет сопоставлен первым;

Приоритет протокола по умолчанию для маршрутизаторов Huawei следующий.

Остальные соглашенияПротокол динамической маршрутизации,включают:

OSPF (протокол первого открытого кратчайшего пути)

RIP (протокол информации о маршрутизации)

IS-IS (протокол от промежуточной системы к промежуточной системе)

BGP (протокол пограничного шлюза)

Настроить супер-пароль устройства

Супер пароль

Когда полномочия пользователя низкие (например, при входе в систему через Telnet, уровень полномочий может быть определен как 0 или 1), в это время

Вы можете использовать суперкоманду для повышения привилегий. Чтобы избежать вреда от незаконного повышения привилегий, его следует настроить

Супер пароль защищает.

Установите супер-пароль для CE6800, пароль хранится в простом (открытый текст) режиме (эмулятор не поддерживает)

[*CE6800]super password simple huawei

Настройка hostname и ip адреса

Для смены hostname воспользуйтесь командой:

system-view [Quidway]interface vlanif1 [Quidway-vlanif1]ip address 172.20.0.47 21 [Quidway-vlanif1]quit

Новый адрес применяется сразу, и в отличии от CISCO здесь не надо перезагружать интерфейс.

Настройка snmp

У коммутаторов Huawei есть две особенности, о которых надо помнить, настраивая snmp. Во первых, если у вас включен snmp v3, то snmp v2c работать не будет. Во-вторых для snmp v2c при настройке на коммутаторе в консоле имя community надо указывать в кавычках, и в мониторилке (например Dude) оно тоже должно быть указано в кавычках (использовал двойные кавычки).

[Quidway]acl number 2100 [Quidway-acl-basic-2100]rule 1 permit source 172.20.0.33 0.0.0.0 // for one ip

[Quidway-acl-basic-2100] quit [Quidway]snmp-agent sys-info version v2c [Quidway]undo snmp-agent sys-info version v3 [Quidway]snmp-agent community read «huawei» acl 2100

Опционально можно добавить контактные данные в snmp.

[Quidway]snmp-agent sys-info contact X Division [Quidway]snmp-agent sys-info location Kremlin

Настройка ssh сервера для удаленного доступа на huawei quidway

Включаем SSH сервер.

stelnet server enable

Настраиваем SSH сервер. Указываем пользователя, который может использовать SSH, задаем ему тип аутентификации (в нашем случае используется локальная аутентификация по паролю). Также, указываем типы сервисов, которые может использовать пользователь: ssh, sftp или оба (all).

Настройка stp

Для тестирование STP были соединены коммутаторы Cisco 2960 и HUAWEI Quidway S5328C-EI. Для включения STP на коммутаторе необходимо в режиме system-view ввести команду

По умолчанию, приоритет коммутатора HUAWEI, так же как и коммутатора Cisco равен 32768. Просмотр информации о текущем состоянии портов:

Видно, что один из портов заблокирован, т. к. приоритет коммутатора Cisco оказался больше. Просмотр глобальной информации об STP:

Изменим приоритет коммутатора HUAWEI. Сделаем его наименьшим: 4096.

Посмотрим, что порт разблокировался:

Настройка ааа на huawei quidway для включения ssh

Для включения SSH в Quidway прежде всего необходимо добавить и

настроить нового пользователя в разделе конфигурации ААА

(Authentication, Authorization, Accounting). Все настройки выполняются в

привилегированном режиме (вход в привилегированный режим осуществляется

командой system-view).

Приступаем к настройке ААА

[Quidway]aaa

Настраиваем authentication-scheme, authorization-scheme,

accounting-scheme. Обычно, данные параметры заданы в конфигурации

коммутатора по умолчанию.

[Quidway-aaa]authentication-scheme default

[Quidway-aaa]authorization-scheme default

[Quidway-aaa]accounting-scheme default

Настройки домена также оставляем без изменений

Настройка виртуального терминала vty

Для завершения настройки удаленного доступа по SSH к Huawei Quidway, необходимо задать параметры аутентификации и протоколы доступа на виртуальных интерфейсах vty, используемых для управления коммутатором. В нашем случае настроим интерфейсы 0 – 4. Укажем параметры аутентификации ААА, чтобы поиск пользователя происходил в локальной базе пользователей, согласно настройкам, заданным в начале статьи. Входящим протоколом укажем ssh. Таким образом, мы исключим использование небезопасного протокола telnet.

Настройка коммутаторов huawei

В последнее время много говорят об импортозамещении, санкциях и т.д. Всё это как-правило принимает чудные формы. Например, мы старательно «отказываемся» от западных товаров, в случае с ИТ инфраструктурой с оборудования Cisco переориентируемся на Huawei.

В этом посте я расскажу, как ко мне попали на тестирование коммутаторы Huawei и что с ними удалось сделать. Для тестирования внедрения мне поступили коммутаторы Huawei S5700-28C-PWR-EI, Huawei S5352C-PWR-EI и Huawei S3352P-PWR-EI. Далее будет дан пример для Huawei S5700-28C-PWR-EI.

Настройка сетевого оборудования компании huawei (коммутация, статическая маршрутизация)

HUAWEI – одна из крупнейших китайских компаний в сфере телекоммуникаций. Основана в 1988 году.

Компания HUAWEI достаточно недавно вышла на российский рынок сетевого оборудования уровня Enterprise. С учётом тенденции тотальной экономии, на нашем предприятии очень остро встал вопрос о подборе достойной замены оборудованию Cisco. В статье я попытаюсь рассмотреть базовые аспекты настройки сервисов коммутации и маршрутизации оборудования HUAWEI на примере коммутатора Quidway серии 5300.

Настройка системного времени

По умолчанию устройства Huawei используют Coordinated Universal Time (UTC). Чтобы указать другой часовой пояс для устройства, выполните команду сlock timezone time-zone-name {add | minus} offset. Вы можете назвать часовой пояс в параметре time-zone-name и указать, является ли смещение часового пояса к UTC положительным (add offset) или отрицательным (minus offset).

[Huawei-AR-01] clock timezone BJ add 08:00

После установки часового пояса выполните команду clock datetime HH:MM: SS YYYY-MM-DD для установки времени и даты. Параметр HH:MM:SS задает время в 24-часовом формате, а YYYY-MM-DD-дату. (Устройства Huawei поддерживают только 24-часовой формат.)

[Huawei-AR-01] clock datetime 18:30:00 2021-03-10

Настройка стекирования (istack)

После получения доступа к коммутаторам, при необходимости можно настроить стек. Для объединения нескольких коммутаторов в одно логическое устройство в Huawei CE используется технология iStack. Топология стека – кольцо, т.е. на каждом коммутаторе рекомендуется использовать минимум 2 порта. Количество портов зависит от желаемой скорости взаимодействия коммутаторов в стеке.

Желательно при стекировании задействовать аплинки, скорость которых обычно выше, чем у портов для подключения конечных устройств. Таким образом, можно получить большую пропускную способность при помощи меньшего количества портов. Также, для большинства моделей есть ограничения по использованию гигабитных портов для стекирования. Рекомендуется использовать минимум 10G порты.

Есть два варианта настройки, которые немного отличаются в последовательности шагов:

Предварительная настройка коммутаторов с последующим их физическим соединением.

Сначала установка и подключение коммутаторов между собой, потом их настройка для работы в стеке.

Последовательность действий для этих вариантов выглядит следующим образом:

Рассмотрим второй (более длительный) вариант настройки стека. Для этого нужно выполнить следующие действия:

Планируем работы с учётом вероятного простоя. Составляем последовательность действий.

Осуществляем монтаж и кабельное подключение коммутаторов.

Настраиваем базовые параметры стека для master-коммутатора:

[~HUAWEI] stack

3.1. Настраиваем нужные нам параметры

3.2 Настраиваем интерфейс порта стекирования (пример)

Далее, нужно сохранить конфигурацию и перезагрузить коммутатор:

4. Выключаем порты для стекирования на master-коммутаторе (пример)

[~SwitchA] interface stack-port 1/1

[*SwitchA-Stack-Port1/1] shutdown

[*SwitchA-Stack-Port1/1] commit

5. Настраиваем второй коммутатор в стэке по аналогии с первым:

<HUAWEI> system-view

[~HUAWEI] sysname SwitchB

[*HUAWEI] commit

[~SwitchB] stack

[~SwitchB-stack] stack member 1 priority 120

[*SwitchB-stack] stack member 1 domain 10

[*SwitchB-stack] stack member 1 renumber 2 inherit-config

Warning: The stack configuration of member ID 1 will be inherited to member ID 2

after the device resets. Continue? [Y/N]: y

[*SwitchB-stack] quit

[*SwitchB] commit

Настраиваем порты для стекирования. Обратите внимание, что несмотря на то, что была введена команда “stack member 1 renumber 2 inherit-config”, member-id в конфигурации используется со значением “1” для SwitchB.

Так происходит, потому что member-id коммутатора будет изменён только после перезагрузки и до неё коммутатор по-прежнему имеет member-id, равный 1. Параметр “inherit-config” как раз нужен для того, чтобы после перезагрузки коммутатора все настройки стека сохранились для member 2, которым и будет коммутатор, т.к. его member ID был изменён со значения 1 на значение 2.

[~SwitchB] interface stack-port 1/1[*SwitchB-Stack-Port1/1] port member-group interface 10ge 1/0/1 to 1/0/4Warning: After the configuration is complete,1.

The interface(s) (10GE1/0/1-1/0/4) will be converted to stackmode and be configured with the port crc-statistics trigger error-down command if the configuration doesnot exist.2.The interface(s) may go Error-Down (crc-statistics) because there is no shutdown configuration on theinterfaces.Continue? [Y/N]: y[*SwitchB-Stack-Port1/1] commit[~SwitchB-Stack-Port1/1] return

Перезагружаем SwitchB

<SwitchB> save

Warning: The current configuration will be written to the device. Continue? [Y/N]: y

<SwitchB> reboot

Warning: The system will reboot. Continue? [Y/N]: y

6. Включаем порты стекирования на master-коммутаторе. Важно успеть включить порты до завершения перезагрузки коммутатора B, т.к. если включить их после, коммутатор B снова уйдёт в перезагрузку.

[~SwitchA] interface stack-port 1/1[~SwitchA-Stack-Port1/1] undo shutdown[*SwitchA-Stack-Port1/1] commit[~SwitchA-Stack-Port1/1] return

7. Проверяем работу стека командой “display stack”

Пример вывода команды после правильной настройки

8. Сохраняем конфигурацию стека командой “save”. Настройка завершена.

Подробную информация про iStack и пример настройки iStack можно также посмотреть на сайте Huawei.

Настройте метод аутентификации входа в консоль и период ожидания

Вход в консоль: Вход в консоль по умолчанию не имеет пароля, любой проходитПоследовательная линияНепосредственно подключен к интерфейсу консоли устройства, может напрямую изменять конфигурацию, администратор может настроить пароль консоли, для входа не требуется имя пользователя, используйте консоль для первой настройки;

сверхурочная работа: После подключения к устройству, если в течение некоторого времени не выполняются никакие операции, система автоматически выйдет из системы и потребуется снова войти в систему. Время ожидания по умолчанию составляет 10 минут;

Войдите в режим настройки консоли

Нотносительная нумерация

Формат нумерации – тип пользовательского интерфейса номер. Как правило, устройство имеет один консольный порт (некоторые устройства могут иметь больше) и 15 пользовательских интерфейсов VTY (5 пользовательских интерфейсов VTY включены по умолчанию).

Первое подключение

По умолчанию коммутаторы Huawei поставляются без предварительных настроек. Без конфигурационного файла в памяти коммутатора, при включении запускается протокол ZTP (Zero Touch Provisioning). Не будем подробно описывать данный механизм, отметим лишь, что он удобен при работе с большим числом устройств или для осуществления настройки удалённо. Обзор ZTP можно посмотреть на сайте производителя.

Для первичной настройки без использования ZTP необходимо консольное подключение.

Параметры подключения (вполне стандартные)

Transmission rate: 9600

Data bit (B): 8

Parity bit: None

Stop bit (S): 1

Flow control mode: None

После подключения Вы увидите просьбу задать пароль для консольного подключения.

Задаем пароль для консольного подключения

An initial password is required for the first login via the console.

Continue to set it? [Y/N]: y

Set a password and keep it safe!

Otherwise you will not be able to login via the console.

Please configure the login password (8-16)

Enter Password:

Confirm Password:

Просто задайте пароль, подтвердите его и готово! Изменить пароль и прочие параметры аутентификации на консольном порту далее можно с помощью следующих команд:

Первый вход в коммутатор с помощью веб – системы

Шаг 1. Для начала нужно выполнить подключение устройства к ПК. В этом случае коммутатор сам сможет перейти в режим, который отвечает за начальную конфигурацию. При этом компьютер можно подключить к любому интерфейсу Ethernet. Для этого используются сетевые кабеля. Но исключением будет интерфейс управления ETH.

Далее нужно нажать и удерживать в течение нескольких секунд кнопку MODE.

Далее нужно нажать и удерживать в течение нескольких секунд кнопку MODE. Далее нужно нажать и удерживать в течение нескольких секунд кнопку MODE.

Далее нужно нажать и удерживать в течение нескольких секунд кнопку MODE.Затем устройство переходит в режим начальной конфигурации, об этом сообщают зеленые индикаторы. Vlanift устройство использует предустановленный IP – адрес – 192.168.1.253/24.

Шаг 2. Далее необходимо указать IP – адрес, находящийся в одном сегменте с предустановленным IP — адресом устройства. Например, 192.168.1.254/24.

Подключение к консоли коммутатора

Т.к. в моем ультрабуке нет ни Ethernet порта, ни тем более COM порта я использовал свой адаптер QinHeng Electronics HL-340 USB-Serial adapter (Device 005: ID 1a86:7523). Радует он меня тем, что при подключении по USB сразу даёт вирутуальный COM-порт и не требует никаких драйверов ни под Windows, ни под Linux.

Для подключения использую gtkterm

Configuration -> Port: Port: /dev/ttyUSB0 Baud rate: 9600 Parity: none Bits: 8 Stop bits: 1 Flow control: none

После первого подключения возника проблема с тем, что оооочен сильно тормозила консоль. Потом выяснилось, что всемы виной консольный COM -> RJ45 кабель. Заменили его на Cisco-вский, и всё завелось.

Пример конфигурации агрегации портов

Схема топологии выглядит следующим образом:

GE1 / 0/1 – GE1 / 0/3 CE6850 напрямую подключены к GE1 / 0/1 – GE1 / 0/3 CE12808 на противоположном конце, и три канала используются как агрегация каналов (канал);

Конфигурация CE6850 выглядит следующим образом:

[~ CE6850] interface Eth-Trunk 1 Войдите в режим подконфигурации Eth-Trunk,

[* CE6850-Eth-Trunk1] mode lacp-dynamic выбор динамического режима lacp

[*CE6850-Eth-Trunk1]lacp max active-linknumber 1

[*CE6850-Eth-Trunk1]least active-linknumber 1

[*CE6850-Eth-Trunk1]trunkport GE 1/0/0

[*CE6850-Eth-Trunk1]trunkport GE 1/0/1

[* CE6850-Eth-Trunk1] trunkport GE 1/0/2 Добавьте три порта в Eth-Trunk 1

[* CE6850-Eth-Trunk1] commit Зафиксировать конфигурацию

Конфигурация CE12808 такая же, как у CE6850;

Просмотр конфигурации Eth-Trunk 1

Три провода устройств на обоих концах образуют агрегацию каналов, а логический интерфейс – Eth-Trunk 1.

Проверка подлинности ааа

Этот режим требует правильного сочетания имени пользователя и пароля. Использование комбинации имени пользователя и пароля повышает безопасность по сравнению с проверкой подлинности паролем. Кроме того, пользователи дифференцированы и не влияют друг на друга во время проверки подлинности. Проверка подлинности AAA обычно используется для входа по Telnet из-за ее повышенной безопасности.

Протокол lacp

LACP, основанный на стандарте IEEE802.3ax. LACP (Link Aggregation Control Protocol, Link Aggregation Control Protocol) – это протокол для динамического объединения каналов. Протокол LACP использует LACPDU (Link Aggregation Control Protocol Data Unit, Link Aggregation Control Protocol Data Unit).Блок данных протокола) И противоположный конецИнтерактивная информация。

Статическая агрегация LACP настраивается пользователем вручную, и системе не разрешено автоматически добавлять или удалять порты в группе агрегации. Группа агрегации должна содержать хотя бы один порт. Когда в группе агрегации только один порт, этот порт можно удалить из группы агрегации только путем удаления группы агрегации.

Протокол LACP порта статической агрегации включен. Когда статическая группа агрегации удаляется, ее порты-члены будут формировать одну или несколько динамических агрегаций LACP и поддерживать LACP включенным. Пользователям запрещено закрывать протокол LACP статического порта агрегации.

Динамическое агрегирование LACP – это агрегирование, которое система автоматически создает или удаляет. Добавление и удаление портов в группе динамического агрегирования выполняется протоколом автоматически. Только порты с одинаковой скоростью и дуплексными свойствами, подключенные к одному устройству и с одинаковой базовой конфигурацией, могут быть динамически агрегированы.

Режимы работы портов

Собственно, ничего нового. Существуют два основных режима работы порта: access и trunk. Режим trunk Настройка порта:

В отличие от коммутаторов Cisco, по-умолчанию, все vlan запрещены и их необходимо принудительно разрешить командой port trunk allow-pass vlan. Нетэггированный native vlan на порту включается командой:

Смена порта ssh сервера на quidway

Изменение порта, на котором SSH сервер на Quidway будет принимать запросы, осуществляется очень просто. Кроме 22, можно задать любой порт из диапазона 1025-55535. При этом, данный порт не должен использоваться другими приложениями.

[Quidway]ssh server port ?

INTEGER<22,1025-55535> Set the port number, the default value is 22

Создание vlan

Для создания vlan как сущности, на коммутаторе в режиме system-view выполняется команда vlan XXX, где XXX – номер vlan.

Vlan создан. Так же командой description можно задать описание или название vlan. В отличие от Cisco имя не является обязательным атрибутом при создании vlan.

Для передачи созданых vlan в пределах локальной сети используется протокол GVRP. Включается он командой gvrp в режиме system-view.

Так же gvrp должен быть разрешён на интерфейсе:

Совместимости с Cisco VTP (vlan transfer protocol) нет и быть не может.

Сохранить и просмотреть конфигурацию

Сохраните всю информацию о конфигурации, отправьте и сохраните

[~CE6800]commit

Просмотреть все сохраненные конфигурации

[*CE6800]display saved-configuration

Просмотреть все текущие конфигурации

[*CE6800]display current-configuration

Статическая маршрутизация

Статические маршруты прописываются точно так же, как на оборудовании Cisco:

Просмотр таблицы маршрутизации:

На этом всё. Если уважаемое сообщество заинтересуется материалом, планирую продолжить освещать настройку оборудования HUAWEI. В следующей статье рассмотрим настройку динамической маршрутизации.

источник

![[Руководство по установке симулятора Huawei eNSP] - Русские Блоги uphuawei min](https://huaweidevices.ru/wp-content/uploads/2021/11/uphuawei-min.jpg)