- Что же делать-то? как защититься?

- Wps pixie dust attack — взлом wi-fi сети за 5 минут. описание уязвимости

- Reaver: устарел против большинства современных маршрутизаторов.

- Wifi wps attack using reaver – kalitut

- Wps pixie-dust атака: лучший метод атаки.

- Wps-атаки продолжают эволюционировать

- Атака на wep

- Атака на wi-fi точки доступа из глобальной и локальной сетей

- Атаки вида «отказ в обслуживании» (dos wi-fi)

- Атаки на специфические сервисы и функции роутеров

- Связанные статьи:

- Взлом wpa / wpa2 паролей

- Взлом wps пина

- Восемь цифр и ты в сети, в обход пароля на вай-фай!

- Замена истинной точки доступа фальшивой

- Защита против wps-pixie атак

- Мошенническая точка доступа

- О_о в смысле?!

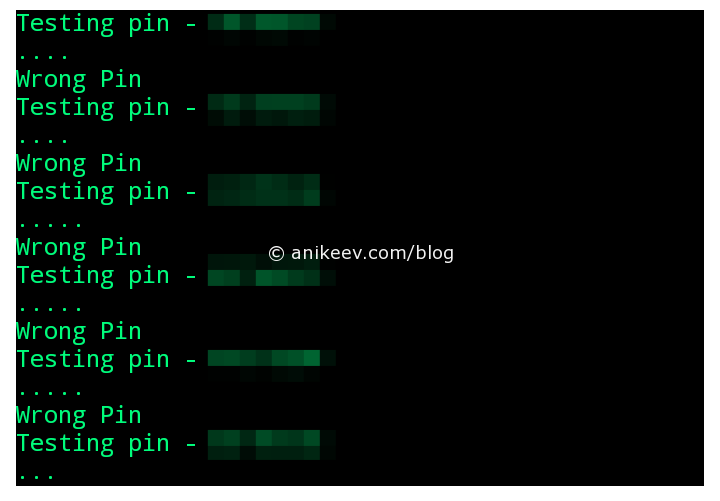

- Перебор wps пинов

- Полезные ссылки:

- Связанные статьи:

- Понижение wpa

- Практика взлома

- Принцип работы wps

- Утилиты для взлома

- Уязвимости wi-fi. практика.

- Шаг 1: загрузка airgeddon

- Шаг 2: установка зависимостей

- Шаг 3: выбор вашего беспроводного адаптера

- Шаг 4: подключение режима мониторинга

- Шаг 5: разметка области для уязвимых целей

- Шаг 6: загрузка целевых wi-fi данных в bully attack модуль

- Шаг 7: запуск атаки & взлом wps pin

- Заключение

- Связанные статьи:

- Узнайте больше о Huawei

Что же делать-то? как защититься?

Надо зайти в админку роутера и вырубить к чертям этот WPS. Потому что он ни разу не protected. А ещё, до кучи, лучше после этого сменить пароль на вайфай. На всякий случай.

Wps pixie dust attack — взлом wi-fi сети за 5 минут. описание уязвимости

Базово о WPS:

WPS — Wi-Fi Protected Setup. Второе название QSS — Quick Security Setup.

Стандарт разработанный для упрощения процесса настройки беспроводной сети.

WPS позволяет подключится двумя различными способами:

ввод 8-ми значного пин кода (обычно указывается c обратной стороны роутера)

нажатием специально предназначенной для этого кнопки на роутере

PIN являет собой код из 8 цифр, 8я — чек сумма. Брут такого кода, с учетом защиты от перебора, может занять до нескольких дней.

В конце 2021 года специалист по компьютерной безопасности Доминик Бонгард (Dominique Bongard) нашел уязвимость в WPS, которая позволила взломать Wi-Fi роутер за несколько минут.

Проблема была в генерации случайных чисел (E-S1 и E-S2) на многих роутерах. Если мы узнаем эти числа — мы сможем легко узнать WPS pin, так как именно они используются в криптографической функции для защиты от брутфорса по получению WPS pin.

Роутер отдает хэш, сгенерированный с использованием WPS pin и данных (E-S1 и E-S2) чисел, что бы доказать, что он его так же знает (это сделано для защиты от подключения к фейковой точке, которая могла бы просто принять ваш пароль и слушать трафик).

E-S1 и E-S2 используются в генерации E-Hash1, E-Hash2, которые в свою очередь получим от роутера в сообщении M3.

Важными здесь являются: M1, M2, M3.

Сообщение M1 — роутер отправляет клиенту N1, Description, PKE.

Сообщение M2 — клиент отправляет роутеру N1, N2, PKR, Auth.

Auth — хэш от первого и второго сообщений.

И самое важное сообщение M3 — роутер отправляет клиенту E-Hash1, E-Hash2.

E-Hash1 = HMAC-SHA-256(authkey) (E-S1 | PSK1 | PKE | PKR)

E-Hash2 = HMAC-SHA-256(authkey) (E-S2 | PSK2 | PKE | PKR)

Где PSK1 — первые 4 цифры WPS pin, PSK2 — остальные 4 цифры.

E-S1 и E-S2 — должны быть случайными 128-битными числами.

PKE — публичный ключ роутера.

PKR — публичный ключ клиента.

Из этого получается что неизвестными являются (пока еще) E-S1 и E-S2, PSK1 и PSK2.

M4 — клиент отправляет R-Hash1, R-Hash2 для подтверждения того, что он так же знает WPS pin.

Если все ок — роутер отдаст клиенту парольную фразу для доступа к сети, привязанную к текущему WPS pin. Это сделано из расчета, что WPS pin не должен быть постоянным, и в случае его изменения — клиент должен заново получить пароль.

Генерация E-S1 и E-S2 на наших роутерах:

В “Broadcom/eCos” эти 2 числа генерируются сразу после генерации N1 (публичный ключ) той же функцией. Получение E-S1 и E-S2 сводится к брутфорсу состояния функции на основании N1 и получения в результате E-S1 и E-S2.

Код функции:

#if (defined(__ECOS) || defined(TARGETOS_nucleus))

void

generic_random(uint8 * random, int len)

{

int tlen = len;

while (tlen–) {

*random = (uint8)rand();

*random ;

}

return;

}

#endif

Исходник — https://github.com/RMerl/asuswrt-merlin/blob/master/release/…

В “Realtek” для генерации таких чисел функция использует UNIX timestamp.

Аналогично Broadcom, N1 и E-S1,2 генерирует одна функция.

И если весь обмен происходит в ту же секунду, E-S1 = E-S2 = N1.

Если в течение нескольких секунд — брутфорс состояния на основе N1.

Исходник — https://github.com/skristiansson/uClibc-or1k/blob/master/lib…

В “Ralink” E-S1 и E-S2 никогда не генерятся. Они всегда равны 0.

E-S1 = E-S2 = 0

В “MediaTek” и “Celeno” такая же картина:

E-S1 = E-S2 = 0

Заключение

Предположим мы уже знаем PKE, PKR, Authkey, E-Hash1 и E-Hash2 — все эти данные мы получили в результате общения с роутером (см. Выше M1, M2, M3). E-S1 и E-S2 сбрутили либо знаем что он = 0.

Дело осталось за малым — отправляем все данные в хэш функцию и сравниваем каждый новый pin с (E-Hash1 и E-Hash2). В результате за несколько минут мы получим WPS pin и, собственно, доступ к сети.

В kali2 уже присутствуют все нужные для проведения атаки инструменты. Кому интересна практика (протестировать свой роутер) — смотрим доки по Reaver. Wifite так же поддерживает данный вид атаки.

Источники информации по данной теме:

Выступление Доминика на конференции о WPS pixie http://video.adm.ntnu.no/pres/549931214e18d

Описание на форуме kali https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-…

Пруф https://habrahabr.ru/post/280796/

Reaver: устарел против большинства современных маршрутизаторов.

Брут-форс атака Reaver была совершенно новым средством взлома Wi-Fi, когда его презентовали в 2021 году. Одна из первых рабочих атак на WPA- и WPA2-шифрованные сети, она в корне игнорировала тип спецификации шифрования сети, используя слабости WPS-протокола.

Reaver позволял взломщику находиться в зоне доступа сети и брутфорсить PIN-ы WPS протокола, пробуя различные комбинации для роутера. Эта атака плохая тем, что подбирала 8-значный PIN-код целиком, вместо того чтобы разбить его на две половины, что во много раз сократило бы затраченное время.

И пока этот вид атаки требовал от взломщика нахождения в зоне действия атакуемой Wi-Fi сети, онлайн-атака позволяет взламывать даже WPA и WPA2 сети с сильными паролями. Это противоположность оффлайн-атакам, таким как метод брутфорса рукопожатий WPA, которая не требует от вас быть подключенным к сети для успешного взлома.

Преимущество в том, что для обычного пользователя нет никаких знаков, что его сеть взламывают.Reaver-атака была крайне популярна и, начиная с 2021 года, многие маршрутизаторы оснащены средствами обнаружения и защиты против Reaver-атак. Что касается деталей, эти атаки были значительно замедлены скоростным ограничением, которое заставляло хакера ждать несколько секунд перед каждой PIN-попыткой.

Wifi wps attack using reaver – kalitut

WiFi WPSAttack using Reaver

What is WPS?

WiFi Protected Setup (secure installation), WPS – standard (and the same protocol) of the semi-automatic creation of a wireless WiFi network.

WPS was designed to simplify deployment and connect to WiFi networks.

There are two types of WPS: WPS with a pin code of 8 digits, on the client you need to enter the same code as on the access point, and the WPS button – you need to press a button on the access point and on the client with an interval of less than two minutes, then they will connect together.

Access points that have WPS enabled are vulnerable to a brute-force (brute-force) attack of this PIN. Once the WPS PIN is selected, you can connect to the access point, as well as learn its WPA / WPA2 password. The search is possible only on access points for which you need to enter numbers, but it is not possible where you need to press buttons.

All you need to go through only 11,000, which can be done in hours-days.

Different tools are used for sorting WPS PINs, the most popular are Reaver and Bully. In this manual, I’ll show you how to use Reaver to hack WiFi.

WPS vulnerability

In December 2021, Stefan Fibök (born Stefan Viehböck) and Craig Heffner (born Craig Heffner) talked about serious flaws in the WPS protocol. It turned out that if WPS with PIN is activated on the access point (which is enabled by default on most routers), then you can pick up the PIN for connection in a matter of hours.

The PIN code consists of eight digits — hence, there are 108 (100,000,000) PIN variants for selection. However, the number of options can be significantly reduced. The fact is that the last digit of the PIN is a checksum that can be calculated from the first seven digits. Thus, the number of options is already reduced to 107 (10 000 000).

WPS authorization involves the client sending a sequence of PIN numbers and M4 or M6 packets and replies to them from the base station. If the first 4 digits of the PIN-code are incorrect, then having received their access point will send the EAP-NACK immediately after receiving the M4, and if there was an error in the last 3 digits of the right-hand side (we don’t consider the 8th because it is easily generated by the attacker using the formula) after receiving M6. Thus, the lack of a protocol allows you to divide the PIN into two parts, 4 initial digits and 3 subsequent ones and check each part for correctness using the base station as an oracle, which tells you whether the correct sequence of digits has been sent.

If the PIN-code is divided into two parts: Consequently, it turns out 10 4 (10 000) options for the first half and 10 3 (1000) for the second. As a result, this amounts to only 11,000 variants for complete enumeration, which is more than 9000 times less than the initial number of variants 10 8 .

Thus, instead of one large space of values of 10 7, we get two of 10 4 and 10 3 , and, of course, 10 7 <> 10 4 10 3 . As a result, it suffices to test 11,000 combinations (more than 4 digits per thousand) instead of 10,000,000.

Vulnerabilities were also discovered in the random number generator of some manufacturers’ routers. Vulnerability called pixie dust . For vulnerable routers, you can get a pin after the first attempt and offline brutfors.

WPS Anti-Burglary Protection

It is possible to defend against an attack in one way so far – disable WPS with a pin in the settings of the router. However, it is not always possible to do this, sometimes WPS is disabled only completely. The most that manufacturers can do is to release a firmware that allows you to enter a timeout for blocking a function, for example, after 5 unsuccessful attempts to enter a PIN code, which will complicate the brute force and increase the time for an attacker to pick up the identifier.

Which wireless card is suitable for iterating over WPS

A wireless card is needed that supports monitor mode and is capable of giving injections. Those. in theory, any map from this list should have come up .

But in practice, there are several bugs in Reaver, which make it impossible to iterate over WPS pins using wireless cards with a Ralink chipset that use rt2800usb drivers (RT3070, RT3272, RT3570, RT3572 chips, etc.), as well as for cards with a chipset Intel

Reaver developers (reaver-wps-fork-t6x mod) are trying to correct this situation, several bugs have already been fixed in the latest release, but the work has not yet been completed. At the time of writing, it is recommended to use the Alfa AWUS036NHA wireless adapter with Reaver, since it has an Atheros AR9271 chipset that works great with Reaver.

WPS Attack Algorithm

- Putting the wireless interface in monitor mode

- Looking for targets to attack

- Check for exposure to Pixie Dust

- We are trying to find out if PINs come from a database of known PINs and are generated by certain algorithms.

- We run a full brute force if the previous steps failed.

- If you received a PIN, but the WPA password is not shown, then run the commands to get the password from WiFi.

Putting the wireless card into monitor mode

To search for networks with WPS, as well as to attack them, we need to switch the WiFi card to monitor mode.

We close tools that can prevent our attack:

Find out the name of the wireless interface:

And put it into monitor mode (replace wlan0 with the name of your interface, if it is different):

The new network interface in monitor mode is also called wlan0 .

If you have a different name for the wireless network interface, then in all subsequent commands, insert it instead of wlan0 .

Search for access points with WPS enabled

Very many APs have WPS functionality. But for many, this feature is disabled, and for those with it enabled, it can be blocked (for example, due to several unsuccessful attempts to pick up a PIN).

To collect information about access points, we will use the tool Wash , which comes with Reaver, and it is for this purpose intended.

A few minutes later the tool will display a similar list:

To end the tool, press CTRL c .

Wash is a utility for identifying access points with WPS enabled. Above is an example of a study on a live (“live”) interface; it can also scan pcap files (several at a time).

Wash shows the following information about detected access points:

Only access point suitable for the attack, in which the column Lck worth No , that is, which is not blocked by WPS.

By default, wash performs a passive probe. Those. the tool does not send any packets and remains completely invisible for possible wireless activity monitoring systems. However, you can specify the -s option and then wash will send probe requests to each AP, this will allow you to get more information about the AP.

In order to search on 5GHz 802.11 channels, the -5 option is used .

You can search for WPS with other tools with other tools, additional information on this in the article “ Search for wireless access points with WPS enabled: using Airodump-ng and Wifite Tools ”,

Pixie Dust vulnerability check-in Reaver

The Pixie Dust attack allows you to quickly get a PIN. But not all Access Points are affected by this vulnerability.

To check a specific AP for this vulnerability using Reaver, the -K option is used . Those. The command is as follows:

The MAC address of the Access Point can be obtained from the BSSID column of the output received in Wash.

For example, I was interested in the following access point:

Then the command to attack will look like this:

When performing a Pixie Dust attack, WPA does not receive a password (a password from a WiFi network), as it will be shown below.

If the access point is invulnerable to Pixie Dust, then before proceeding to the full brute force, it is recommended to try the most probable options for the attacked Access Point.

Brute force WPS pins with Reaver

If none of the described methods helped, then proceed to a complete search, which may take hours or even a day.

The command to start the search is similar to the previous one, but there is no option that launches the Pixie Dust attack:

Busting WPS pins can fail for many reasons, so for a more detailed output, to determine what the problem is, use the -v , -vv or -vvv options . As you can guess, the more letters v , the more detailed information will be displayed.

Getting a WiFi password with a known WPS pin in Reaver

If the Pixie Dust attack is successful, then only the PIN is shown. At full brute force, both a PIN and a WPA password are shown. If you already have a pin, then you need to use the -p option in Reaver , after which specify a known PIN.

Example:

Wps pixie-dust атака: лучший метод атаки.

Пока маршрутизаторы совершенствовали свои настройки, чтобы уберечь себя от брут-форс атак, все еще имели место быть серьезные уязвимости в том, как многие роутеры реализуют шифрование. В программировании трудно получить истинно случайные числа, которые требуются для высокого уровня шифрования.

Для их получения мы используем функцию, которая начинается с «seed»-числа, которое после попадания в функцию генерирует псевдослучайные числа.Если вы используете длинное или постоянно меняющееся «seed»-число, то вы получите приблизительно тот же результат, если бы числа и вправду были случайными.

Но если же вы используете простое «seed»-число или даже хуже… одно и то же число, то вы создадите слабое шифрование, которое будет легко преодолеть. Это именно то, что сделали производители маршрутизаторов, породив тем самым Pixie-Dust, второе поколение WPS PIN атак.

Поскольку многие роутеры с поддержкой WPS используют известные функции рандомных чисел с “seed”-числом, к примеру, «0» или привязанным ко временной отметке начала WPS транзакций, то обмен WPS ключами имеет серьезные уязвимости в том, как он шифрует сообщения. Это позволяет взламывать WPS PIN в считанные секунды.

Wps-атаки продолжают эволюционировать

Атаки, основанные на взломе железа превосходный способ обхода сильных паролей. И продолжительный интерес к вектору развития этих атак подливает масла в огонь между производителями маршрутизаторов, интернет-провайдерами и хакерами. Изучение истории инструмента Reaver и эволюции WPS-Pixie-Dust атак будет поддерживать вас на гребне волны Wi-Fi взломов и расширит ваш хакерский инструментарий, чтобы вам был по зубам любой роутер с WPS-уязвимостью.

Атака на wep

В эту группу атак входят не только расшифровка пароля в виде простого текста. Для WEP открыт и реализован ряд разнообразных атак, которые позволяют получить желаемый результат даже без расшифровки парольной фразы.

К сожалению, сейчас взлом WEP уходит на второй план, поскольку постоянно уменьшается количество ТД, которые его исопльзуют.

Атака на wi-fi точки доступа из глобальной и локальной сетей

Это достаточно недооценённая проблема. А вы только задумайтесь, огромное количество людей имеют беспроводной роутер или модем дома. Как правило, дальше настройки Интернета и Wi-Fi мало кто доходит. Мало кто заботится о том, чтобы сменить пароль администратора, и уже совсем единицы вовремя обновляют прошивку устройств.

Атаки вида «отказ в обслуживании» (dos wi-fi)

Атака достаточно проста и весьма эффективна. Её смысл заключается в бесконечной отправки пакетов деаутентификации.

Защититься от такой атаки можно только подключившись к роутеру по проводу. Как и при всех других DoS атаках, утечка данных не происходит. Только нарушается нормальная работа. Аналогично другим DoS атакам, после её прекращения всё само начинает работать в обычном режиме.

Атаки на специфические сервисы и функции роутеров

Современные продвинутые роутеры имеют USB порты, к которым можно подключить флешки, жёсткие диски, 3G модемы и прочую переферию. Роутеры, кроме своих обычных функций, могут быть файловыми серверами, веб-серверами, торрент-клиентами и т. д.

Здесь кроется две опасности: уязвимость какой-либо второстепенной службы, либо неправильная настройка (например, заводские пароли), которая позволит злоумышленнику перехватить контроль.

Связанные статьи:

Взлом wpa / wpa2 паролей

Это самая универсальная атака на Wi-Fi. Её плюсом является то, что она применима ко всем точкам доступа, которые используют WPA / WPA2 (таких большинство).

Есть и минусы, которые вытекают из силы (надёжности) WPA / WPA2. Они заключаются в том, что:

- для реализации атаки у ТД должны быть подключённые клиенты;

- расшифровка паролей ведётся брутфорсингом (методом перебора).

Т.е. при надёжном пароле взломать Wi-Fi за приемлемое время не получится.

Взлом wps пина

Ситуация похожа на WEP. Хорошо поддаётся взлому, буквально недавно (меньше года назад) была выявлена новая прореха, которая вместо обычных часов на взлом WPS, требует несколько секунд.

И точно такая же беда как и у WEP — отсутствие универсальности. Всё меньше количество ТД, в которых WPS включён.

Восемь цифр и ты в сети, в обход пароля на вай-фай!

Причём на самом роутере даже нажимать ничего не надо. Такой подставы от роутеров Asus я не ожидал. Я знал, что надо хорошо паролить админ-панель маршрутизатора и делать сложный пароль на wifi, но то, что можно спокойно подключиться к вайфаю через WPS в обход пароля стало для меня откровением.

Справедливости ради, это не взлом. Это эксплуатация разгильдяйства фирмы-производителя маршрутизатора и самого владельца роутера. Если wps отключен, то войти не получится. Если wps-пин отличается от заводского, то войти тоже не получится.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

То есть нет смысла целенаправленно взламывать конкретную точку через WPS, если он включён, но код изменён на неизвестный. А получить хоть чей-нибудь (неважно, чей) интернет нахаляву злоумышленнику вполне удастся. Но не всегда и не везде.

Замена истинной точки доступа фальшивой

Суть в том, что точка доступа подавляется бесконечной отправкой пакетов деаутентифекации. При этом злоумышленник «поднимает» свою ТД со схожими характеристиками и ждёт пока пользователи подключаться к ней.

Далее под разными предлогами выманиваются пароли WPA/WPA2.

Наиболее закончено эту атаку может реализовать, например, wifiphisher.

Как и в предыдущем случае — это социальная инженерия. Вероятность успешного результата пропорциональна некомпетентности противоположной стороны.

Защита против wps-pixie атак

Самое лучшее и очевидное решение по защите от WPS-Pixie атак заключается в отключении сомнительно полезной функции – Wi-Fi Protected Setup (WPS). Вы можете легко сбросить ваш маршрутизатор кнопкой, которая находится на ВСЕХ роутерах. Никого сильно не расстроит тот факт, что вы отключили эту функцию.

Вы можете это сделать через страницу администратора в большинстве роутеров.Еще один интересный факт: старые роутеры могут отображать, что отключили функцию WPS, когда по факту остаются уязвимы для этого вида атак даже с предположительно «выключенным» WPS.

Мошенническая точка доступа

Это не совсем атака на Wi-Fi. Скорее, это атака с использованием Wi-Fi.

Суть в том, что злоумышленник настраивает открытую точку доступа к Интернету. Ничего не подозревающие любители халявы к ней подключаются. А злоумышленник в это время реализует всевозможные атаки для перехвата паролей, сессий, кукиз или перенаправляет на мошеннические сайты.

О_о в смысле?!

Офигеваю, достаю маршрутизатор от TP-Link, быстренько настраиваю, перепроверяю работоспособность программы на нём. Там программе известно 4 кода, но самый же первый подходит и телефон подсасывается к вайфаю от тплинка.

Перебор wps пинов

В программу встроена функциональность для обхода ошибки «Reaver: WARNING: Failed to associate with». Для простого перебора пинов WPS (без атаки Pixie Dust) выберите меню номер 6 «Атака на WPS». Даже если ваш Reaver постоянно показывает вам ошибки Reaver: WARNING:

Программа сама выполнит поиск точек доступа с WPS, вам достаточно будет просто выбрать номер ТД, которую вы хотите атаковать.

Полезные ссылки:

Связанные статьи:

Понижение wpa

Чуть выше уже сказано, что WPA / WPA2 обеспечивает достаточно надёжную защиту, если пользователь не выбрал простой пароль. Поскольку с технической точки зрения новые методы не предложены до сих пор, было реализовано несколько методов социальной инженерии. Это один из них.

Производится постоянная деаутентификация Станций и ТД отправкой шифрованных пакетов WPA. Цель — убедить пользователь в неисправности протокола WPA и принудить его перейти на WEP или отключить шифрование. Эта атака реализована в mdk3.

Практика взлома

Итак, как взломать WPS при помощи Reaver? Для этого нужно в точности повторить шаги приводимой ниже инструкции:

Защититься от такой атаки можно единственным способом – просто отключить опцию WPS в настройках маршрутизатора.

В использовании Reaver для взлома сети WiFi через WiFi Protected Setup существует множество нюансов. С ними можно ознакомиться либо в справке к программе, либо на специализированных, посвященных этой теме сайтах.

![]()

Принцип работы wps

Этот протокол защиты подразумевает, что роутер автоматически формирует и передает абоненту некий код защиты, известный лишь взаимодействующим между собой абонентам. Сформировать такой PIN можно по-разному. Существует три таких технических возможности:

Ежу понятно, что последний способ – наименее защищенный. При наличии нужного софта можно вполне элементарно организовать на устройство bruteforce-атаку и подобрать PIN тупым (или не очень тупым) перебором.

Учитывая, что длина кода составляет восемь цифр, то количество возможных комбинаций этих цифр составит что-то около ста миллионов вариантов. Понятно, что это довольно много.

Однако ключевыми в коде являются лишь первые семь цифр, а все вместе они должны удовлетворять некоему условию в виде контрольной суммы. Это снижает число комбинаций на порядок.

Структура и порядок сверки PIN также дают повод для размышлений. Сначала проверяются первые четыре цифры, и если они неверны, дальнейшая проверка отменяется.

Если же первые четыре цифры подходят, то проверка еще тысячи вариантов для оставшихся трех – дело техники. То есть на первом этапе нужно перебрать всего 10 000 вариантов, а на втором – еще 1000.

Это по силам любой софтине, специально для этого предназначенной.

Утилиты для взлома

Первой программой, реализующий вышеупомянутый алгоритм подбора, стала утилита под названием wpscrack, разработанная неким Стефаном Фибёком.

Причем она была написана даже не на языке компилирующего типа (для ускорения своей работы), а являла собой скрипт, «настроченный» на python-е.

В качестве параметров этот скрипт принимал имя сетевого интерфейса, MAC-адрес точки доступа и имя сетки (SSID), а на выходе выдавал ключ WPA в текстовой форме. Пользоваться такой программой обычному доморощенному взломщику не очень удобно.

Поэтому наибольшее распространение получили программы наподобие Reaver для взлома WPS. Ее разработчик Крейг Хеффнер заложил в свою утилиту большое число опций для взлома маршрутизаторов самых различных типов и марок. Именно эту программу мы и будем рассматривать дальше.

А обнаружить его можно в недрах популярного в среде хакеров дистрибутива BackTrack. Поставьте себе эту систему и следуйте нашим дальнейшим рекомендациям.

Уязвимости wi-fi. практика.

Сегодня расскажу Вам о том как с помощью атаки Pixie Dust получить доступ к сети Wi-Fi от которой Вы забыли пароль от своей сети или хотите проверить уязвим ли Ваш роутер.

Про 272 УК РФ: вся информация опубликованная в этой статье опубликована исключительно в ознакомительных целях, целях аудита безопасности собственных сетей и повышения уровня защищенности собственных сетей.

Автор категорически против нарушения ст.272 УК РФ и использования информации из данной статьи с целью нарушения ст. 272 УК РФ.

ПОДГОТОВКА

Перво-наперво Вам понадобится скачать дистрибутив Kali Linux (тут) и записать его на флешку, например с помощью RUFUS. После перезагрузки Вам необходимо выбрать загрузку с флешки.

Kali Linux включает большое количество интересных и мощных инструментов для решения различных задач связанных с вопросами информационной безопасности и форензики.

Я расскажу про набор утилит airmon-ng, aireplay-ng, wash и reaver. Это старые, надежные и проверенный инструмент аудита безопасности Wi-Fi сетей.

Airmon-ng позволит нам перевести адаптер в режим мониторинга, aireplay-ng ассоциироваться с точкой доступа, wash проверить доступен ли WPS, а reaver восстановить доступ к точке.

Да, это будет чуть сложнее, чем пользовать WiFite, в котором надо только выбирать цифры от <1>до <9> и вовремя жать <Enter>, но Вы получите полностью управляемый инструмент, который может работать с точками доступа с нестабильным приемом, что гораздо важнее псевдоудобства автоматических утилит.

ПРИСТУПИМ

Все дальнейшие действия мы будем проводить в терминале, поэтому запустите его с помощью иконки отмеченной желтой галкой на скриншоте и приготовьтесь давить на клавиатуру.

WPS pin not found точка доступа, которую мы анализировали не подвержена Pixie Dust. Можно атаковать ее перебором WPS PIN, для этого надо просто убрать ключ -K, а мы продолжим поиск точки доступа уязвимой к Pixie Dust.

Возможно перед этим шагом придется еще раз ассоциировать с точкой доступа с помощью aireplay-ng. Сделайте это если ловите “Receive timeout occured”.

Готово, пароль получен! Доступ ВОССТАНОВЛЕН.

Шаг 1: загрузка airgeddon

Прежде всего вам нужно установить Airgeddon путем копирования git-репозитория. Откройте окно терминала и напишите следующее, чтобы клонировать репозиторий, поменяйте расположение на новую папку и запустите “airgeddon.sh” в качестве bash-скрипта.

Шаг 2: установка зависимостей

Aiegeddon определит вашу операционную систему и разрешение терминала. Нажмите «return» для проверки наличия всех инструментов в фреймворке.

Airgeddon проверит, какие необходимые инструменты установлены. Перед началом вы должны удостовериться, что экран перед вами полностью зеленый. Также вам понадобится Bully для этой атаки. Для установки недостающих репозиториев вам доступны несколько опций. Самая легкая — это следовать шаблону ниже.

apt-get install (недостающий репозиторий)

Если же это не сработало, то вы также можете обратиться к системе управления пакетами Python (pip) для установки Python модулей, написав pip3 install точеговамнехватает в окне терминала. После того, как напротив каждого пункта будет светится зеленое «Ok», нажмите return, чтобы перейти к выбору адаптера.

Шаг 3: выбор вашего беспроводного адаптера

Следующим шагом Airgeddon выведет список ваших сетевых адаптеров. Выберите, который вы бы хотели использовать для атаки, написав соответствующий номер. Возможно, вам захочется изменить MAC-адрес вашего адаптера инструментом на подобии GNU MAC Changer перед выбором.В данном случае я выбираю dual-band 2.4 и 5Гц беспроводную карту под номером 3.

Далее, вас перенаправит на главный экран атаки. В нашем примере я буду проводить WPS атаку, так что жмем цифру 8 и нажимаем return.

Шаг 4: подключение режима мониторинга

Теперь вам нужно перевести вашу карту в режим мониторинга. Вместо обычных команд airmong просто напишите цифру 2 в меню и нажмите return.

Если все сделано правильно, то ваша карта будет переведена в режим мониторинга и сменит свое имя. Airgeddon будет отслеживать измененное имя, и у вас будет возможность попасть в таргет-меню.

Шаг 5: разметка области для уязвимых целей

Для нахождения уязвимых роутеров вы можете переключить вашу карту на сети в непосредственной близости, нажав опцию 4 – scan for targets. Если у вас двухдиапазонная карта, то вам предоставят выбор сканирования спектра 2.4 или 5 Гц, позволяя вам решить какой тип сетей атаковать. Тип Y для 5 Гц и N для 2.4 Гц.

Откроется окно со всеми уязвимыми сетями. Оставьте его открытым для нескольких сканирований, пока ваша карта пробегается вдоль и поперек беспроводных каналов, пытаясь найти новые сети. После минутного ожидания закройте окно или нажмите Ctrl C.

Вы увидите, что нужные Wi-Fi данные загружены в экран селектора, что означает, что вы готовы для загрузки этих данных в атак-модуль.

Шаг 6: загрузка целевых wi-fi данных в bully attack модуль

Теперь на экране вы увидите целевые данные для каждой обнаруженной уязвимой сети. Напишите номер сети, на которую хотите провести атаку для загрузки данных в Airgeddon, и нажмите return. Далее, вам нужно выбрать какой модуль атаки будет использовать эти значения в качестве аргумента.

В моем примере, на экране WPS-атака во все оружия и готова открыть огонь. Моя беспроводная карта в режиме мониторинга, и я выбрал WPS BSSID, номер WPS канала, ESSID и прочую информацию, которую я получил из своего скана. Теперь, все, что мне нужно сделать, это выбрать модуль атаки.

Ну и последнее, что вам нужно ввести – это таймаут, или проще говоря, время, когда программа решит, что атака провалилась. Для первого раза установите значение около 55 секунд. Нажмите return и да начнется взлом.

Шаг 7: запуск атаки & взлом wps pin

После того, как вы запустите модуль атаки, откроется окно с красным текстом. Если соединение успешно, то вы увидите много зашифрованных транзакций, как на картинке ниже. Если вы вне зоны действия или цель на самом деле без уязвимости, то вы увидите неудавшиеся транзакции.Как только Bully получит необходимые данные для взлома PIN, он перенаправит его в программу WPS Pixie-Dust.

Это может случиться в считанные секунды, а то и быстрее. Но если у вас слабое соединение, то это может занять и несколько минут. Вы увидите взломанный PIN и пароль от Wi-Fi внизу экрана. Вот и оно! Вы получили доступ к маршрутизатору.Если вы запишите PIN, то сможете увидеть модуль «Custom PIN association», который позволит вам получать вновь измененный пароль в любое время до тех пор, пока жертва не купит новый роутер или не отключит WPS. Он также работает в том случае, если вы получили PIN, но забыли сбросить данные роутера.

Заключение

WiFi-autopwner – это довольно простой скрипт, который может помочь вам в некоторых рутинных задачах, выполняемых при аудите беспроводных сетей.

https://www.youtube.com/watch?v=wgSaWvxMUqk

В программе имеется русский и английский языки.