Почему?

😪Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

Huawei: защита плоскости управления

В статье рассматриваются аспекты защиты плоскости управления маршрутизаторов Huawei NE Series. Примеры приведены для NE40e, с программным обеспечением: VRP V800R008. На других типах маршрутизаторов (например NE5k) и с другой версией ПО, конфигурация может несколько отличаться.

Для более детального изучения данного вопроса, могу порекомендовать дополнительно ознакомиться с RFC 6192 (Protecting the router Control Plane).

В VRP существует ряд способов автоматической диагностики и защиты плоскости управления маршрутизаторов. Однако учитывая скудность и непрозрачность документации, я рекомендую все-таки придерживаться традиционного метода защиты: создания белых списков на необходимые протоколы и службы и закрытия остального трафика.

Основная секция политики выглядит следующим образом:

cpu-defend policy 1

process-sequence whitelist user-defined-flow blacklist

cp-acl ip-pool enable

whitelist disable

blacklist acl 3900

blacklist ipv6 acl 3950

application-apperceive disable

ip urpf looseprocess-sequence определяет последовательность работы политики: белый список (который в нашем случае выключен), user-defined-flow, чёрный список (правило 3900 для IPv4 и 3950 для IPv6).

Учитывая, что мы будем определять разрешённые протоколы сами, весь же остальной трафик будет фильтроваться чёрным списком – необходимости в application-apperceive анализе нет.

Механизм URPf (Unicast Reverse Path Forwarding) включаем на консервативном loose уровне.

Чёрные списки, для IPv4 и IPv6 выглядят следующим образом:

acl number 3900

description --- ACL For IPv4 Discard ---

rule 5 deny tcp

rule 10 deny udp

rule 15 deny ip

#

acl ipv6 number 3950

description --- ACL For IPv6 Discard ---

rule 5 deny tcp

rule 10 deny udp

rule 15 deny ipv6Политику необходимо применить на каждом слоту:

slot 1

cpu-defend-policy 1

#

slot 2

cpu-defend-policy 1

…«По умолчанию» включены следующие механизмы защиты:

udp-packet-defend enable

fragment-flood enable

abnormal-packet-defend enable

tcpsyn-flood enable

attack-source-trace enableВсе неиспользуемые протоколы и службы рекомендуется дополнительно закрыть в секции ma-defend. Данная опция может быть включена, как глобально, так и по слотам. Например:

system-view

ma-defend global-policy

protocol OSPF deny

protocol RIP denyили

system-view

ma-defend slot-policy 1

protocol … denyНиже описывается user-defined политика. Общие правила, собраны в таблице ниже. Значения по скоростиприоритету указаны, как пример и не претендуют на “истину в последней инстанции”. Максимальное количество элементов в user-defined политике — 64.

Далее рассмотрим ACL фильтры, для соответствующих протоколовслужб.

3901. Протокол BGP.

Правило, для фильтрации протокола BGP, может выглядеть либо в упрощённом виде:

acl number 3901

rule permit tcp destination-port eq bgp

rule permit tcp source-port eq bgpлибо же, для каждого пира отдельно:

acl ip-pool BGP-Peers

ip address 10.1.1.1 0.0.0.0

acl number 3901

rule permit tcp source-pool BGP-Peers 0 destination-port eq bgp

rule permit tcp source-pool BGP-Peers 0 source-port eq bgp3902. Протокол LDP.

rule 5 permit tcp source-pool Lo0_P2P destination-port eq 646

rule 10 permit tcp source-pool Lo0_P2P source-port eq 646

rule 15 permit udp source-pool Lo0_P2P destination-port eq 646

rule 20 permit udp source-pool Lo0_P2P source-port eq 6463904. VRRP

acl ip-pool VRRP_Peers

ip address 10.1.1.1 0.0.0.0

acl number 3904

rule permit 112 source-pool VRRP_Peers 3905. BFD

acl number 3343

rule permit udp source-pool Lo0_P2P destination-port eq 3784

rule permit udp source-pool Lo0_P2P source-port eq 37843906. All MCAST (IGMP, PIM, MSDP)

acl number 3906

rule permit 103

rule permit igmp

rule permit udp destination-port eq 639

rule permit udp source-port eq 639

rule permit tcp destination-port eq 639

rule permit tcp source-port eq 6393907. SSH

acl number 3907

description ### SSH access ###

rule 5 permit tcp source-pool MGMT source-port eq 22

rule 10 permit tcp source-pool MGMT destination-port eq 22

rule 15 permit tcp source-pool MGMT destination-port eq 8303908. FTP. FTP-data

acl port-pool ftp

eq 20

eq 21

acl number 3908

rule 10 permit tcp source-pool MGMT source-port-pool ftp

rule 15 permit tcp source-pool MGMT destination-port-pool ftp3909. DNS

acl ip-pool DNS

ip address 1.1.1.1 0.0.0.0

ip address 8.8.8.8 0.0.0.0

acl number 3909

rule 5 permit udp source-pool DNS source-port eq dns3910. SNMP

acl number 3909

rule 5 permit udp source-pool SNMP source-port eq snmp

rule 10 permit udp source-pool SNMP destination-port eq snmp3911. TACACS

acl number 3911

rule 5 permit tcp source-pool TACACS source-port eq tacacs

rule 10 permit udp source-pool TACACS source-port eq tacacs-ds3912. NTP

acl number 3911

rule 5 permit udp source-pool NTP source-port eq ntp

rule 10 permit udp source-pool NTP destination-port eq ntp3913. ICMP

acl number 3342

rule permit icmp icmp-type echo

rule permit icmp icmp-type echo-reply

rule permit icmp icmp-type ttl-exceeded

rule permit icmp icmp-type port-unreachable

rule permit icmp icmp-type Fragmentneed-DFset

rule permit icmp

rule permit udp destination-port range 33434 33678

rule permit udp destination-port eq 35033951. BGP for IPv6

acl ipv6 number 3951

rule 5 permit tcp destination-port eq bgp3952. ICMPv6

acl ipv6 number 3952

rule 30 permit icmpv6

rule 35 permit udp destination-port range 33434 33678Для применения листов, их нужно привязать к cpu-defend политике следующим образом:

cpu-defend policy 1

...

user-defined-flow 1 acl 3901

user-defined-flow 2 acl 3902

user-defined-flow 4 acl 3904

user-defined-flow 5 acl 3905

user-defined-flow 6 acl 3906

user-defined-flow 7 acl 3907

user-defined-flow 8 acl 3908

user-defined-flow 9 acl 3909

user-defined-flow 10 acl 3910

user-defined-flow 11 acl 3911

user-defined-flow 12 acl 3912

user-defined-flow 13 acl 3913

user-defined-flow 51 ipv6 acl 3951

user-defined-flow 52 ipv6 acl 3952

car blacklist cir 0 cbs 0

car user-defined-flow 1 cir 1000

car user-defined-flow 2 cir 1000

car user-defined-flow 4 cir 1000

car user-defined-flow 5 cir 1000

car user-defined-flow 6 cir 1000

car user-defined-flow 7 cir 512

car user-defined-flow 8 cir 5000

car user-defined-flow 9 cir 512

car user-defined-flow 10 cir 1000

car user-defined-flow 11 cir 1000

car user-defined-flow 12 cir 512

car user-defined-flow 13 cir 512

car user-defined-flow 51 cir 10000

car user-defined-flow 52 cir 512

priority user-defined-flow 1 high

priority user-defined-flow 2 high

priority user-defined-flow 4 high

priority user-defined-flow 5 high

priority user-defined-flow 6 high

priority user-defined-flow 7 middle

priority user-defined-flow 8 low

priority user-defined-flow 9 low

priority user-defined-flow 10 middle

priority user-defined-flow 11 low

priority user-defined-flow 12 low

priority user-defined-flow 13 low

priority user-defined-flow 51 high

priority user-defined-flow 52 lowдля выставления предупреждений по трешхолдам, можно воспользоваться следующей функцией:

cpu-defend policy 1

...

alarm drop-rate user-defined-flow 7 threshold 100 interval 60тут значение threshhold выставляется в пакетах, а интервал в сек.

Статистику по работе CoPP фильтров, можно посмотреть в секции display cpu-defend…

После выполнения настроек, дополнительно стоит просканировать маршрутизатор.

В заключение хочется отметить, что Huawei (как и любой современный вендор) предлагает все необходимые методы, для защиты плоскости управления своих маршрутизаторов. А периодически появляющиеся сообщения об найденных уязвимостях, показывают, что этими инструментами не стоит пренебрегать.

Автоматическое определение типа сети (auto-negotiation)

Функция автоматического определения типа сети (или скорости передачи), предусмотренная стандартом Ethernet, не является обязательной. Однако ее реализация в сетевых адаптерах и концентраторах позволяет существенно облегчить жизнь пользователям сети.

Особенно это важно на современном этапе, когда широко применяются как ранняя версия Ethernet со скоростью обмена 10 Мбит/с, так и более поздняя версия FastEthernet со скоростью 100 Мбит/с.

Функция автодиалога или автосогласования (так можно перевести Auto-Negotiation ) позволяет адаптерам, в которых предусмотрено переключение скорости передачи, автоматически подстраиваться под скорость обмена в сети, а концентраторам, в которых предусмотрен автодиалог, самим определять скорость передачи адаптеров, подключенных к их портам.

Сразу следует отметить, что режим автодиалога применяется только в сетях на основе сегментов, использующих витые пары: 10BASE-T, 100BASE-TX и 100BASE-T4. Для сегментов на базе коаксиального кабеля и оптоволоконного кабеля, автодиалог не предусмотрен.

Шинные сегменты на коаксиальном кабеле не дают возможности двухточечной связи, поэтому в них невозможно попарное согласование абонентов. А в оптоволоконных сегментах применяется другая система служебных сигналов, передаваемых между пакетами.

Автодиалог основан на использовании сигналов, передаваемых в FastEthernet, которые называются FLP (Fast Link Pulse) по аналогии с сигналами NLP (Normal Link Pulse), применяемыми в сегментах 10BASE-T.

Так же, как и NLP, сигналы FLP начинают вырабатываться с включением питания соответствующей аппаратуры (адаптера или концентратора) и формируются в паузах между передаваемыми сетевыми пакетами, поэтому они никак не влияют на загрузку сети.

Так как аппаратура 10BASE-T разрабатывалась до создания механизма автодиалога, для автоматического определения типа сети необходимо обрабатывать не только сигналы FLP, но и NLP.

Это также предусмотрено в аппаратуре, поддерживающей автодиалог. Естественно, в такой аппаратуре, как правило, заложена возможность отключения режима автодиалога, чтобы пользователь сам мог задать режим работы своей сети.

Помимо уже упоминавшихся сегментов 10BASE-T, 100BASE-TX и 100BASE-T4 автодиалог обеспечивает обслуживание так называемых полнодуплексных (full duplex) сегментов сети Ethernet (10BASE-T Full Duplex) и сети FastEthernet ( 100BASE-TXFull Duplex).

Рассмотрим особенности полнодуплексного режима передачи.

Как уже упоминалось, связь между абонентами бывает трех основных видов:

Классический Ethernet использует полудуплексную связь: по его единственному кабелю в разное время может проходить разнонаправленная информация. Это позволяет легко реализовать обмен между большим количеством абонентов, но требует сложных методов доступа к сети (CSMA/CD).

Полнодуплексная версия Ethernet гораздо проще. Она предназначена для обмена только между двумя абонентами по двум разнонаправленным кабелям, причем передавать могут оба абонента сразу, одновременно. Два преимущества такого подхода понятны сразу:

Режим полного дуплекса гораздо сложнее реализовать технически, поэтому полнодуплексные версии Ethernet и FastEthernet находятся все еще на стадии стандартизации, единых правил обмена пока не выработано, и аппаратура разных производителей может основываться на разных принципах обмена. Тем не менее, автодиалог уже ориентирован на их распознавание и использование.

При проведении автодиалога применяется таблица приоритетов (табл. 12.4), в которой полнодуплексные версии имеют более высокие приоритеты, чем классические полудуплексные, так как они более быстрые. Выбирается версия с максимально возможным для обоих абонентов приоритетом.

1 – высший приоритет, 5 – низший приоритет

Из таблицы следует, что если, например, аппаратура на обоих концах сегмента поддерживает обмен с двумя скоростями, например, в режимах 10BASE-T и 100BASE-TX, то в результате автодиалога будет выбран режим 100BASE-TX, как имеющий больший приоритет (обеспечивающий большую скорость).

Автодиалог предусматривает также разрешение ситуаций, когда на одном конце кабеля подключена двухскоростная аппаратура, а на другом– односкоростная. Например, если двухскоростной адаптер присоединен к концентратору 10BASE-T, в котором не предусмотрена возможность автодиалога, то он не будет получать сигналы FLP, а только NLP.

В результате действия механизма автодиалога адаптер будет переключен в режим концентратора 10BASE-T. Точно так же, если двухскоростной концентратор присоединен к односкоростному адаптеру 100BASE-TX, не рассчитанному на автодиалог, то концентратор перейдет в режим адаптера 100BASE-TX.

В любом случае, автодиалог не может обеспечить большей скорости, чем самый медленный из компонентов сети. Таким образом, если к репитерному концентратору, в котором имеется функция автодиалога, подключены два адаптера: односкоростной 10BASE-T и двухскоростной (10BASE-T и 100BASE-TX ), то вся сеть будет настроена на работу по стандарту 10BASE-T, так как никакого накопления информации и никакой ее обработки в репитерном концентраторе не предусмотрено. Присоединение к такому концентратору двух неперестраиваемых (односкоростных) адаптеров с разными скоростями делает сеть неработоспособной.

Иногда в конструкции репитеров предусматривается автоматическое отключение портов, к которым присоединены неперестраиваемые низкоскоростные (10BASE-T) адаптеры. Некоторые концентраторы (самые сложные) могут автоматически перекоммутировать порты таким образом, чтобы сегменты со скоростью 10 Мбит/с обменивались информацией только между собой, а сегменты со скоростью 100 Мбит/с –между собой.

Помимо собственно определения типа сети и выбора максимально возможной скорости обмена автодиалог обеспечивает и некоторые дополнительные возможности. В частности, он позволяет определять, почему нарушилась связь в процессе работы, а также обмениваться информацией об ошибках.

Для передачи этой дополнительной информации используется тот же самый механизм, что и для основного автодиалога, но только после того, как установлен тип сети и скорость передачи. Данная функция называется “функцией следующей страницы” (Next Page function).

Обмен информацией при автодиалоге производится посылками (пакетами) FLP -импульсов, которыми кодируется 16-битное слово. Каждая посылка содержит от 17 до 33 импульсов, идентичных импульсам NLP, которые используются в 10BASE-T. Посылки имеют длительность около 2 мс и передаются с периодом 16,8 мс (рис.12.8).

Для кодирования битов в FLP применяется следующий код. В начале каждого битового интервала передается импульс. В середине бита, соответствующего логической единице, передается еще один импульс. В середине бита, соответствующего логическому нулю импульса нет.

Этот код иллюстрируется на рис. 12.9. В начале посылки передается стартовый нулевой бит, именно поэтому общее количество импульсов в посылке FLP может изменяться в пределах от 17 до 33.

Обмен информацией при автодиалоге осуществляется 16-битными словами, называемыми LCW (Link Code Word), с форматом, представленным на рис. 12.10.

Пятиразрядное поле селектора (SelectorField) определяет один из 32 возможных типов стандарта сети. В настоящее время для него используется только два кода: код 00001 соответствует стандарту IEEE 802.3, а код 00010 – IEEE 802.9.

Восьмиразрядное поле технологических особенностей (Technology Ability Field) определяет тип сети в пределах стандарта, заданного битами поля селектора. Для стандарта IEEE 802.3 пока что определены пять типов, которые представлены в таблице 12.4.

Бит удаленной ошибки RF (Remote Fault) позволяет передавать информацию о наличии ошибок. Бит подтверждения Ack (Acknowledge) используется для подтверждения получения посылки.

Наконец, бит следующей страницы NP (Next Page) говорит о поддержке функции следующей страницы, о том, что абонент собирается передавать еще и дополнительную информацию в следующем слове.

В автодиалоге используется специально разработанный протокол с многократным подтверждением принятия посылок. В случае если автодиалог происходит между абонентами 1 и 2, последовательность действий абонентов будет такой.

- Абонент 1 передает свою посылку ( LCW ) с неустановленным (равным нулю) битом Ack.

- Абонент 2 в ответ начинает передавать последовательные ответные посылки ( LCW ).

- Когда абонент 1 получает три последовательные посылки от абонента 2 (бит Ack при этом игнорируется), он передает посылку с установленным (равным единице) битом Ack (подтверждает правильный прием LCW от абонента 2).

- Абонент 2 продолжает передавать свои LCW с установленным битом Ack.

- Когда абонент 1 получает три последовательные посылки от абонента 2 с установленным битом Ack, он понимает, что абонент 2 правильно принял его LCW.

- Абонент 1 передает свое LCW с установленным битом Ack 6—8 раз для гарантии, что диалог завершен полностью.

- В результате оба абонента получают информацию о своем партнере

и могут выбрать тот режим работы, который обеспечит наилучшие характеристики обмена.

В соответствии с этим алгоритмом действуют оба абонента, участвующие в автодиалоге. Как видно, здесь реализуется механизм многократного взаимного подтверждения, что существенно повышает надежность передачи данных об аппаратуре абонентов.

Для реализации функции следующей страницы используется битNP (см. рис. 12.10). Если оба абонента устанавливают его в своих LCW, то есть оба они поддерживают эту функцию, то между ними может быть произведен дополнительный обмен информацией такими же 16-разрядными словами, но с другим форматом.

Вероятно, в дальнейшем принцип автодиалога будет совершенствоваться, включая в себя другие стандарты и типы сети, давая возможность разрешения все новых задач. Но его реализация в принципе невозможна при стандартной топологии шина, поэтому, скорее всего, доля шинных сегментов (10BASE2 и 10BASE5) будет все больше сокращаться.

Аппаратура 100base-fx

Применение оптоволоконного кабеля в сегменте 100BASE-FX позволяет существенно увеличить протяженность сети, а также избавиться от электрических наводок и повысить секретность передаваемой информации.

Аппаратура 100BASE-FX очень близка к аппаратуре 10BASE-FL. Точно так же здесь используется топология пассивная звезда с подключением

компьютеров к концентратору с помощью двух разнонаправленных оптоволоконных кабелей (рис. 12.7).

Между сетевыми адаптерами и кабелями возможно включение выносных трансиверов. Как и в случае сегмента 10BASE-FL, оптоволоконные кабели подключаются к адаптеру (трансиверу) и к концентратору с помощью разъемов типа SC, ST или FDDI.

Максимальная длина кабеля между компьютером и концентратором составляет 412 метров, причем это ограничение определяется не качеством кабеля, а установленными временными соотношениями. Согласно стандарту, применяется мультимодовый или одномодовый кабель с длиной волны света 1,35 мкм.

В последнем случае потери мощности сигнала в сегменте (в кабеле и разъемах) не должны превышать 11 дБ. При этом надо учитывать,

что потери в кабеле составляют 1—2 дБ на километр длины, а потери в разъеме – от 0,5 до 2 дБ (при условии, что разъем установлен качественно).

Как и в других сегментах FastEthernet, в 100BASE-FX предусмотрен контроль целостности сети, для чего в промежутках между сетевыми пакетами по кабелю передается специальный сигнал. Целостность сети индицируется светодиодами “Link”.

Используемый метод кодирования – 4В/5В (как и в сегменте 100BASE-TX ), что позволяет довольно просто осуществлять сопряжение этих двух сегментов (иногда они даже объединяются в единый стандарт 100BASE-X). Дополнительное кодирование – NRZI.

Аппаратура 100base-t4

Основное отличие аппаратуры 100BASE-T4 от 100BASE-TX состоит в том, что передача производится не по двум, а по четырем неэкранированным витым парам (UTP). При этом кабель может быть менее качественным, чем в случае 100BASE-TX (категории 3, 4 или 5).

Принятая в 100BASE-T4 система кодирования сигналов обеспечивает ту же самую скорость 100 Мбит/с на любом из этих кабелей, хотя стандарт рекомендует, если есть такая возможность, все-таки использовать кабель категории 5.

Схема объединения компьютеров в сеть ничем не отличается от 100BASE-TX (рис. 12.1). Компьютеры присоединяются к концентратору по схеме пассивной звезды. Длина кабелей точно так же не может превышать 100 метров (стандарт и в этом случае рекомендует ограничиваться 90 метрами для 10-процентного запаса).

Как и в случае 100BASE-TX, для подключения сетевого кабеля к адаптеру (трансиверу) и к концентратору используются 8-контактные разъемы типа RJ-45. Но в данном случае задействованы уже все 8 контактов разъема. Назначение контактов разъемов представлено в таблице 12.3.

TX – передача данных, RX – прием данных,

BI – двунаправленная передача

Обмен данными идет по одной передающей витой паре, по одной приемной витой паре и по двум двунаправленным витым парам с использованием трехуровневых дифференциальных сигналов.

Для связи двух компьютеров без применения концентраторов используется перекрестный кабель. В обычном же прямом кабеле, применяемом для связи компьютера с концентратором, соединены одноименные контакты обоих разъемов. Схемы кабелей приведены на рис 12.4.

Если перекрестное соединение предусмотрено внутри концентратора, то

соответствующий порт должен помечаться буквой “Х”. Здесь все точно так же, как в случае 100BASE-TX и 10BASE-T.

Для реализации передачи информации со скоростью 100 Мбит/с по кабелю с малой полосой пропускания (категории 3) в сегменте 100BASE-T4 используется оригинальный принцип кодирования информации, называющийся 8В/6Т.

Его идея состоит в том, что 8 бит, которые надо передать, преобразуются в 6 тернарных (трехуровневых с уровнями -3,5 В, 3,5 В и 0 В) сигналов, которые затем передаются за два такта по трем витым парам. При шестиразрядном трехзначном коде общее число возможных состояний равно 36 = 729, что больше, чем 28 = 256, то есть никаких проблем из-за уменьшения количества разрядов не возникает.

В результате по каждой витой паре передается информация со скоростью 25 Мбит/с, то есть требуется полоса пропускания всего 12,5 МГц (рис. 12.5). Дополнительно сигналы, передаваемые в кабель, кодируются по методу MLT-3.

Для передачи информации одновременно используются две двунаправленные витые пары (BI_D3 и BI_D4) и одна однонаправленная (TX_D1 или RX_D2). Четвертая витая пара, не участвующая в передаче информации (TX_D1 или RX_D2) применяется для обнаружения коллизий (рис. 12.6).

Для контроля целостности сети в 100BASE-T4 также предусмотрена передача специального сигнала FLP между сетевыми пакетами. Наличие связи индицируется светодиодами “Link”. Сигналы FLP также используются для автоматического согласования скоростей передачи (см. раздел “Автоматическое определение типа сети”)

Настройка базовых параметров системы

В этом блоке рассмотрим небольшое количество различных блоков команд для настройки наиболее популярных возможностей.

1. Настройка системного времени и его синхронизация по NTP.

Для настройки времени локально на коммутаторе можно использовать следующие команды:

clock timezone <time-zone-name> { add | minus } <offset>clock datetime [ utc ] HH:MM:

Пример настройки времени локально

clock timezone MSK add 03:00:00

clock datetime 10:10:00 2020-10-08

Для синхронизации времени по NTP с сервером вводим следующую команду:

ntp unicast-server <ip-address сервера времени> [ version number | authentication-keyid key-id | source-interface interface-type

Пример команды для синхронищации времени по NTP

ntp unicast-server 88.212.196.95

commit

2. Для работы с коммутатором порой требуется настроить как минимум один маршрут – маршрут по умолчанию или default route. Для создания маршрутов используется следующая команда:

ip route-static ip-address { mask | mask-length } { nexthop-address | interface-type interface-number [ nexthop-address ] }

Пример команды для создания маршрутов:

system-view

ip route-static 0.0.0.0 0.0.0.0 192.168.0.1

commit

3. Настройка режима работы протокола Spanning-Tree.

Для корректного использования нового коммутатора в существующей сети важно уделить внимание выбору режима работы STP. Также, неплохо бы сразу настроить его. Надолго останавливаться здесь не будем, т.к. тема достаточно обширная. Опишем лишь режимы работы протокола:

stp mode { stp | rstp | mstp | vbst } — в этой команде выбираем нужный нам режим. Режим по умолчанию: MSTP. Он же является рекомендуемым режимом для работы на коммутаторах Huawei. Обратная совместимость с RSTP имеется.

Пример

system-view

stp mode mstp

commit

4. Пример настройки порта коммутатора для подключения конечного устройства.

Рассмотрим пример настройки acess-порта для обработки траффика в VLAN10

[SW] interface 10ge 1/0/3

[SW-10GE1/0/3] port link-type access

[SW-10GE1/0/3] port default vlan 10

[SW-10GE1/0/3] stp edged-port enable

[*SW-10GE1/0/3] quit

Обратите внимание на команду “stp edged-port enable” – она позволяет ускорить процесс перехода порта в состояние forwarding. Однако, не стоит использовать эту команду на портах, к которым подключены другие коммутаторы.

Также, может быть полезна команда “stp bpdu-filter enable”.

5. Пример настройки Port-Channel в режиме LACP для подключения к другим коммутаторам или серверам.

Пример

[SW] interface eth-trunk 1

[SW-Eth-Trunk1] port link-type trunk

[SW-Eth-Trunk1] port trunk allow-pass vlan 10

[SW-Eth-Trunk1] mode lacp-static (или можно использовать lacp-dynamic)

[SW-Eth-Trunk1] quit

[SW] interface 10ge 1/0/1

[SW-10GE1/0/1] eth-Trunk 1

[SW-10GE1/0/1] quit

[SW] interface 10ge 1/0/2

[SW-10GE1/0/2] eth-Trunk 1

[*SW-10GE1/0/2] quit

Не забываем про “commit” и далее уже работаем с интерфейсом eth-trunk 1.Проверить состояние агрегированного линка можно командой “display eth-trunk”.

Мы описали основные моменты настройки коммутаторов Huawei. Конечно, в тему можно погрузиться еще глубже и ряд моментов не описан, но мы старались показать основные, наиболее востребованные команды для первичной настройки.

Надеемся что этот “мануал” поможет вам настроить коммутаторы немного быстрее.Также будет здорово, если вы в комментариях напишите команды, которых, по вашему мнению, не хватает в статье, но они также могут упростить настройку коммутаторов. Ну и, как обычно, будем рады ответить на ваши вопросы.

Настройка доступа

Выше мы работали через консольное подключение. Теперь к нашему коммутатору (стеку) нужно как-то подключаться по сети. Для этого ему нужен интерфейс (один или несколько ) с IP-адресом. Обычно для коммутатора адрес назначается на интерфейс в VLAN сети управления или на выделенный порт управления. Но тут, конечно же, всё зависит от топологии подключения и функционального назначения коммутатора.

Пример настройки адреса для интерфейса VLAN 1:

[~HUAWEI] interface vlan 1[~HUAWEI-Vlanif1] ip address 10.10.10.1 255.255.255.0[~HUAWEI-Vlanif1] commit

Предварительно можно явно создать Vlan и назначить ему имя, например:

[~Switch] vlan 1[*Switch-vlan1] name TEST_VLAN (имя VLAN – необязательный элемент)

Есть маленький лайфхак в плане именования — писать имена логических структур заглавными буквами (ACL, Route-map, иногда имена VLAN), чтобы было легче находить их в конфигурационном файле. Можете взять “на вооружение” 😉

Итак, у нас есть VLAN, теперь “приземляем” его на какой-нибудь порт. Для описанного в примере варианта делать это не обязательно, т.к. все порты коммутатора по умолчанию находятся в VLAN 1. Если хотим настроить порт в другой VLAN, пользуемся соответствующими командами:

Настройка порта в режиме access:

[~Switch] interface 25GE 1/0/20

[~Switch-25GE1/0/20] port link-type access

[~Switch-25GE1/0/20] port access vlan 10

[~Switch-25GE1/0/20] commit

Настройка порта в режиме trunk:

[~Switch] interface 25GE 1/0/20

[~Switch-25GE1/0/20] port link-type trunk

[~Switch-25GE1/0/20] port trunk pvid vlan 10 – указываем native VLAN (фреймы в этом VLAN не будут иметь тег в заголовке)

[~Switch-25GE1/0/20] port trunk allow-pass vlan 1 to 20 – разрешаем только VLAN с тегом от 1 до 20 (для примера)

[~Switch-25GE1/0/20] commit

С настройкой интерфейсов разобрались. Перейдём к конфигурации SSH.Приведем только необходимый набор команд:

Назначаем имя коммутатору

<HUAWEI> system-view

[~HUAWEI] sysname SSH Server

[*HUAWEI] commit

Генерируем ключи

[~SSH Server] rsa local-key-pair create //Generate the local RSA host and server key pairs.

The key name will be: SSH Server_Host

The range of public key size is (512 ~ 2048).

NOTE: Key pair generation will take a short while.

Input the bits in the modulus [default = 2048] : 2048

[*SSH Server] commit

Настройка стекирования (istack)

После получения доступа к коммутаторам, при необходимости можно настроить стек. Для объединения нескольких коммутаторов в одно логическое устройство в Huawei CE используется технология iStack. Топология стека – кольцо, т.е. на каждом коммутаторе рекомендуется использовать минимум 2 порта. Количество портов зависит от желаемой скорости взаимодействия коммутаторов в стеке.

Желательно при стекировании задействовать аплинки, скорость которых обычно выше, чем у портов для подключения конечных устройств. Таким образом, можно получить большую пропускную способность при помощи меньшего количества портов. Также, для большинства моделей есть ограничения по использованию гигабитных портов для стекирования. Рекомендуется использовать минимум 10G порты.

Есть два варианта настройки, которые немного отличаются в последовательности шагов:

Предварительная настройка коммутаторов с последующим их физическим соединением.

Сначала установка и подключение коммутаторов между собой, потом их настройка для работы в стеке.

Последовательность действий для этих вариантов выглядит следующим образом:

Рассмотрим второй (более длительный) вариант настройки стека. Для этого нужно выполнить следующие действия:

Планируем работы с учётом вероятного простоя. Составляем последовательность действий.

Осуществляем монтаж и кабельное подключение коммутаторов.

Настраиваем базовые параметры стека для master-коммутатора:

[~HUAWEI] stack

3.1. Настраиваем нужные нам параметры

3.2 Настраиваем интерфейс порта стекирования (пример)

Далее, нужно сохранить конфигурацию и перезагрузить коммутатор:

4. Выключаем порты для стекирования на master-коммутаторе (пример)

[~SwitchA] interface stack-port 1/1

[*SwitchA-Stack-Port1/1] shutdown

[*SwitchA-Stack-Port1/1] commit

5. Настраиваем второй коммутатор в стэке по аналогии с первым:

<HUAWEI> system-view

[~HUAWEI] sysname SwitchB

[*HUAWEI] commit

[~SwitchB] stack

[~SwitchB-stack] stack member 1 priority 120

[*SwitchB-stack] stack member 1 domain 10

[*SwitchB-stack] stack member 1 renumber 2 inherit-config

Warning: The stack configuration of member ID 1 will be inherited to member ID 2

after the device resets. Continue? [Y/N]: y

[*SwitchB-stack] quit

[*SwitchB] commit

Настраиваем порты для стекирования. Обратите внимание, что несмотря на то, что была введена команда “stack member 1 renumber 2 inherit-config”, member-id в конфигурации используется со значением “1” для SwitchB.

Так происходит, потому что member-id коммутатора будет изменён только после перезагрузки и до неё коммутатор по-прежнему имеет member-id, равный 1. Параметр “inherit-config” как раз нужен для того, чтобы после перезагрузки коммутатора все настройки стека сохранились для member 2, которым и будет коммутатор, т.к. его member ID был изменён со значения 1 на значение 2.

[~SwitchB] interface stack-port 1/1[*SwitchB-Stack-Port1/1] port member-group interface 10ge 1/0/1 to 1/0/4Warning: After the configuration is complete,1.

The interface(s) (10GE1/0/1-1/0/4) will be converted to stackmode and be configured with the port crc-statistics trigger error-down command if the configuration doesnot exist.2.The interface(s) may go Error-Down (crc-statistics) because there is no shutdown configuration on theinterfaces.Continue? [Y/N]: y[*SwitchB-Stack-Port1/1] commit[~SwitchB-Stack-Port1/1] return

Перезагружаем SwitchB

<SwitchB> save

Warning: The current configuration will be written to the device. Continue? [Y/N]: y

<SwitchB> reboot

Warning: The system will reboot. Continue? [Y/N]: y

6. Включаем порты стекирования на master-коммутаторе. Важно успеть включить порты до завершения перезагрузки коммутатора B, т.к. если включить их после, коммутатор B снова уйдёт в перезагрузку.

[~SwitchA] interface stack-port 1/1[~SwitchA-Stack-Port1/1] undo shutdown[*SwitchA-Stack-Port1/1] commit[~SwitchA-Stack-Port1/1] return

7. Проверяем работу стека командой “display stack”

Пример вывода команды после правильной настройки

8. Сохраняем конфигурацию стека командой “save”. Настройка завершена.

Подробную информация про iStack и пример настройки iStack можно также посмотреть на сайте Huawei.

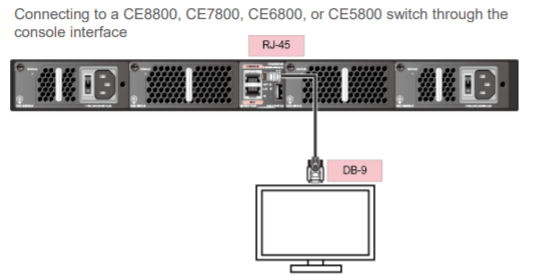

Первое подключение

По умолчанию коммутаторы Huawei поставляются без предварительных настроек. Без конфигурационного файла в памяти коммутатора, при включении запускается протокол ZTP (Zero Touch Provisioning). Не будем подробно описывать данный механизм, отметим лишь, что он удобен при работе с большим числом устройств или для осуществления настройки удалённо. Обзор ZTP можно посмотреть на сайте производителя.

Для первичной настройки без использования ZTP необходимо консольное подключение.

Параметры подключения (вполне стандартные)

Transmission rate: 9600

Data bit (B): 8

Parity bit: None

Stop bit (S): 1

Flow control mode: None

После подключения Вы увидите просьбу задать пароль для консольного подключения.

Задаем пароль для консольного подключения

An initial password is required for the first login via the console.

Continue to set it? [Y/N]: y

Set a password and keep it safe!

Otherwise you will not be able to login via the console.

Please configure the login password (8-16)

Enter Password:

Confirm Password:

Просто задайте пароль, подтвердите его и готово! Изменить пароль и прочие параметры аутентификации на консольном порту далее можно с помощью следующих команд: