- Почему?

- Начальная конфигурация коммутатора huawei на примере s5720 — xcat

- Настройка имени хоста

- Настройка системного времени

- Задание IP-адреса на устройстве

- Configure not to verify password

- Configure passwd authentication mode

- Configure telnet remote login management port

- Configure the stelnet remote login management port.

- Management terminal login

- Set logical port

- Set the physical management port

- Базовая настройка коммутаторов и маршрутизаторов huawei

- К. кряженков, а. степушин.центр сетевого управления и телекоммуникаций мирэа

- Настройка интерфейсов коммутатора

- Настройка стекирования (istack)

- Настройка транкового порта (trunk port) коммутатора

- Необходимое оборудование и программное обеспечение

- Нотносительная нумерация

- Нумерация интерфейса пользователя.

- Первое подключение

- Подключение ноутбука к оборудованию

- Проверка подлинности ааа

- Проверка подлинности паролем

- Проверка подлинности пользователя.

- Сброс настроек коммутатора huawei в заводские без доступа к системе

- Узнайте больше о Huawei

Почему?

😪Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

Начальная конфигурация коммутатора huawei на примере s5720 — xcat

В данной статье хочу разобрать базовую настройку коммутатора на примере.

Имеется коммутатор Huawei S5720-52X-PWR-SI-AC. Устройство будет установлено в качестве коммутатора уровня доступа для пользователей офиса.

Требования такие:

- Подключения к уровню распределения агрегированным интерфейсом LACP

- Использование на пользовательских портах voice VLAN (для подключения ПК и IP телефона через один порт)

- Отдельный VLAN для сети принтеров и МФУ

- Подключение WI-FI точек trunk портом c PVID management VLAN

- Использование механизма DHCP snooping во всех VLAN

Итак поехали.

переходим в режим конфигурации:

<huawei>system-view

Даем имя коммутатору, например acess switch 01 — «ASW-01»:

[huawei]sysname ASW-01

Поскольку у нас будет использоваться voice vlan, телефоны будут получать информацию от коммутатора по протоколу LLDP или CDP по умолчанию у Cisco, совместимость с CDP включим, когда будем настраивать интерфейсы а пока на коммутаторе глобально включим LLDP:

[ASW-01]lldp enable

Для использования DHCP snooping нам потребуется включить на коммутаторе глобально DHCP и, непосредственно DHCP snooping:

[ASW-01]dhcp enable [ASW-01]dhcp snooping enable

Теперь перейдем к VLAN, создаем VLAN для management:

[ASW-01]vlan 100 [ASW-01-vlan100]description Management

включим в этом VLAN DHCP snooping

[ASW-01-vlan100]dhcp snooping enable

выходим из настройки VLAN

[ASW-01-vlan100]quit

Аналогичным образом создаем остальные VLAN, я для примера создаю следующие VLAN:

200 — VoIP

300 — Office

400 — Printer

C VLAN разобрались, переходим к настройке доступа к коммутатору. Для начала создаем пользователя admin и назначаем ему пароль pa$$w0RD:

[ASW-01]aaa [ASW-01-aaa]local-user admin password irreversible-cipher pa$$w0RD

назначаем пользователю уровень привилегий (15 самый высокий):

[ASW-01-aaa]local-user admin privilege level 15

включаем доступ по SSH для пользователя:

[ASW-01-aaa]local-user admin service-type telnet terminal ssh

отключаем запрос смены пароля по истечению определенного промежутка времени (это опционально, если хотите что бы устройство запрашивало смену пароля можно этого не делать):

[ASW-01-aaa]undo local-aaa-user password policy administrator [ASW-01-aaa]quit

Теперь перейдем к включению SSH на устройстве:

[ASW-01]stelnet server enable [ASW-01]ssh authentication-type default password

Создаем пару ключей для SSH:

[ASW-01]rsa local-key-pair create

Включаем доступ по SSH на линиях:

[ASW-01]user-interface vty 0 4 [ASW-01-ui-vty0-4]authentication-mode aaa [ASW-01-ui-vty0-4]protocol inbound ssh [ASW-01-ui-vty0-4]quit

Далее переходим к настройке интерфейса по которому будет доступ на коммутатор. Ранее было решено для менеджмента использовать VLAN 100. Переходим к конфигурации интерфейса этого VLAN и назначаем коммутатору IP:

[ASW-01]interface Vlanif 100 [ASW-01-Vlanif10]ip address 10.0.0.10 24 [ASW-01-Vlanif10]quit

Настраиваем шлюз по умолчанию:

[ASW-01]ip route-static 0.0.0.0 0.0.0.0 10.0.0.1

Перейдем к настройке UpLink интерфейса, как описано в требованиях выше, нам требуется собрать агрегированный интерфейс используя протокол LACP, использовать будем 10Gbit интерфейсы, имеющиеся в коммутаторе Huawei S5720-52X. У Huawei это называется Ether-Trunk, первым делом объявляем Ether-Trunk 1 и «проваливаемся» в его настройку:

[ASW-01]interface Eth-Trunk 1

затем указываем, какие порты будут являться членами агрегированного интерфейса, в данном случае я выбрал 2 10Gbit интерфейса:

[ASW-01-Eth-Trunk1]trunkport XGigabitEthernet 0/0/1 to 0/0/2

указываем протокол LACP:

[ASW-01-Eth-Trunk1]mode lacp

После этого можно конфигурировать порт в соответствии с нуждами, в нашем случае это будет trunk порт смотрящий в сторону ядра, разрешаем на нем все имеющиеся на коммутаторе VLAN и делаем его доверенным для DHCP snooping, по скольку это UpLink :

[ASW-01-Eth-Trunk1]port link-type trunk [ASW-01-Eth-Trunk1]port trunk allow-pass vlan all [ASW-01-Eth-Trunk1]dhcp snooping trusted [ASW-01-Eth-Trunk1]quit

С UpLink закончили, теперь, наконец, можно перейти к настройке пользовательских портов.

Допустим порты с 1 по 46 будут использоваться для подключения телефонов и ПК пользователей, т.е. на этих портах нужно настроить voice и acces VLAN:

[ASW-01]interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/46

Настройка порта к которому требуется подключать и телефон и ПК у Huawei отличается от привычной настройки на Cisco, здесь используется тип порта hybrid, после чего назначается voice vlan и дополнительно он добавляется на порт в качестве tagged:

[ASW-01-port-group]port link-type hybrid [ASW-01-port-group]voice-vlan 200 enable [ASW-01-port-group]port hybrid tagged vlan 200

В качестве untagged VLAN и PVID указываем тот что используется для ПК:

[ASW-01-port-group]port hybrid pvid vlan 300 [ASW-01-port-group]port hybrid untagged vlan 300

т.к. порт пользовательский отключаем состояния listening и learning для stp (аналог spanning tree portfast в Cisco)

[ASW-01-port-group]stp edged-port enable

наконец, включаем совместимость с протоколом CDP (cisco discover protocol) на случай если будут использоваться телефоны Cisco, добавляем description и выходим из конфигурации группы портов:

[ASW-01-port-group]lldp compliance cdp receive [ASW-01-port-group]description Users [ASW-01-port-group]quit

Порт 47 будем использовать для подключения МФУ, т.е. это будет просто access порт с VLAN для мфу и принтеров:

[ASW-01]interface GigabitEthernet 0/0/47 [ASW-01-GigabitEthernet0/0/47]port link-type access [ASW-01-GigabitEthernet0/0/47]port default vlan 400 [ASW-01-GigabitEthernet0/0/47]description Printer [ASW-01-GigabitEthernet0/0/47]quit

Порт 48 используем для подключения точки доступа WI-FI, на которой есть несколько SSID и значит этот порт должен быть в режиме trunk, а для менеджмента точки используется Management VLAN, значит в качестве PVID на этом порту будет Management VLAN.

[ASW-01]interface GigabitEthernet 0/0/48 [ASW-01-GigabitEthernet0/0/48]port link-type trunk [ASW-01-GigabitEthernet0/0/48]port trunk pvid vlan 100 [ASW-01-GigabitEthernet0/0/48]port trunk allow-pass vlan all [ASW-01-GigabitEthernet0/0/48]description WirelessAP [ASW-01-GigabitEthernet0/0/48]quit

На этом первичная настройка, в соответствии с изначальными требованиями закончена. Не забываем сохранить конфигурацию, для этого нужно выйти из режима system view, нажав комбинацию клавиш Ctrl Z и дав команду save:

<ASW-01>save The current configuration (excluding the configurations of unregistered boards or cards) will be written to flash:/vrpcfg.zip. Are you sure to continue?[Y/N]y

PROFIT!

Настройка имени хоста

В интерфейсе командной строки имя хоста (имя устройства) заключено в угловые скобки (…) или квадратные скобки ([…]). Имя хоста по умолчанию – Huawei, но это имя следует изменить, чтобы лучше различать несколько устройств.

Настройка системного времени

По умолчанию устройства Huawei используют Coordinated Universal Time (UTC). Чтобы указать другой часовой пояс для устройства, выполните команду сlock timezone time-zone-name {add | minus} offset. Вы можете назвать часовой пояс в параметре time-zone-name и указать, является ли смещение часового пояса к UTC положительным (add offset) или отрицательным (minus offset).

[Huawei-AR-01] clock timezone BJ add 08:00

После установки часового пояса выполните команду clock datetime HH:MM: SS YYYY-MM-DD для установки времени и даты. Параметр HH:MM:SS задает время в 24-часовом формате, а YYYY-MM-DD-дату. (Устройства Huawei поддерживают только 24-часовой формат.) Например, чтобы установить время и дату 18: 30 10 марта 2022 года, выполните следующую команду:

[Huawei-AR-01] clock datetime 18:30:00 2022-03-10

Задание IP-адреса на устройстве

Для входа в систему, вы можете использовать Telnet . Однако Telnet требует, чтобы на интерфейсе устройства был установлен IP-адрес. Для присвоения IP-адреса, выполните команду ip-address {mask | mask-length} в интерфейсном виде.

Параметры ip-address и mask задают IP-адрес и маску подсети соответственно в десятичной системе счисления, а mask-length задает число последовательных “1”в двоичной системе счисления маски подсети. В следующем примере показано, как установить IP-адрес 10.1.1.100 и маску подсети 255.255.255.0 для интерфейса управления Ethernet 1/0/0:

Длина двоичной записи маски подсети равна 24 (255.255.255.0 эквивалентна двоичному значению 11111111.11111111.11111111.00000000), поэтому в этом примере вы можете заменить 255.255.255.0 на 24.

Configure not to verify password

[Huawei-ui-vty0-4]authentication-mode noneConfigure passwd authentication mode

[Huawei-ui-vty0-4]authentication-mode password #Configure the authentication mode to password

[Huawei-ui-vty0-4]set authentication password cipher Huawei12#$ #Configure authentication password: Huawei12#$Configure telnet remote login management port

Remote management port can be physical port or logical port

Configure the stelnet remote login management port.

The configuration of the management port is the same as that of the root Telnet service and is not repeated.

Management terminal login

ssh [email protected]Description:

Set logical port

[Huawei] vlan 10

...

[Huawei] interface vlanif 10

[Huawei-vlanif10] ip address 192.168.10.1 24

[Huawei-vlanif10] quitDescriptionThe control terminal can be connected to the vlanif10 port of the switch. In particular, when the console is directly connected to the device, the device port connected to the console must be associated with the corresponding VLAN.

[Huawei] interface gigabitethernet0/0/1

[Huawei-GigabitEthernet0/0/1] port link-type access

[Huawei-GigabitEthernet0/0/1] port default vlan 10

[Huawei-GigabitEthernet0/0/1] quitSet the physical management port

[Huawei] interface MEth 0/0/1

[Huawei-MEth0/0/1] ip address 192.168.1.250 24

[Huawei-MEth0/0/1] quitБазовая настройка коммутаторов и маршрутизаторов huawei

Datacom оборудование Huawei работает на операционной системе VRP – Versatile Routing

Platform, которая в свою очередь основана на

VxWorks

.

Версии VRP

не используются:

VRP 1 (1998-2001)

VRP2 (1999-2001)

VRP3 (2000-2004)

используются по настоящее время:

VRP5 (2000-now)

VRP8 (2009-now)

Доступ на устройства

Доступ через консольный порт осуществляется со следующими настройками (все аналогично cisco, в том числе консольный кабель):

bits per sec 9600

data bits 8

parity none

stop bits 1

flow control none

Basic

вход в режим конфигурирования

system view

вернуться на уровень назад

quit

команда отрицания (аналогично no в cisco)

undo

настройка пароля доступа по консольному порту

user-interface console 0

authentication-mode password

set

authentication password cipher …

настройка пароля доступа через виртуальный терминал

VLAN Principles

создание

vlan batch <ID VLAN>

interface <тип порта> <идентификатор порта>

port link-type access

port

access default vlan …

interface <тип порта> <идентификатор порта>

port link-type trunk

port trunk allow-pass vlan <ID VLAN>

port link-type hybrid

port hybrid untagged vlan …

port hybrid tagged vlan …

port hybrid pvid vlan …

…

создание L3 интерфейса

interface Vlanif <ID VLAN>

ip address <IP-address> <netmask>

Link Aggregation

L2 LAG

interface Eth-trunk 1 – создали LAG группу

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

L3 LAG

interface Eth-trunk 1 – создали LAG группу

// переход интерфейса к L3

undo portswitch

ip address <IP-address> <netmask>

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

interface <тип порта> <идентификатор порта>

eth-trunk 1 -забиндили интерфейс

LACP(link aggregation control protocol)

system-view

lacp priority … (The smaller the LACP system priority value, the higher the LACP system priority.)

int Eth-trunk 1 – создали LAG группу

mode lacp-static -выбрали режим

lacp preference … (The smaller the LACP interface priority value, the higher the LACP interface priority)

STP

выбор стандарта

stp mode stp

активируется глобально и на интерфейсе

stp enable

вручную указываем корень в топологии

stp root primary

stp root secondary

вручную указываем bridge priority

stp priority 32768

на интерфейсе

stp disable

stp port priority …

display stp brief

display stp instance 0 brief

RSTP

выбор стандарта

stp mode rstp

выключает edge порт при получении bpdu

stp bpdu-protection

на интерфейсе:

stp root-protection (включается на портах корневого коммутатора, при получении лучшего bpdu порт переходит в состояние root-inconsistent – несогласованность корня)

используется на клиентских портах

stp edged-port enable

stp bpdu-filter enable (не отправляет и не принимает bpdu)

stp loop-protection (технология защиты от петель в моменты реконвергенции stp. если порт перестает получать bpdu он не переходит в состояние forwarding, а переходит в состояние loop-inconsistent)

MSTP

stp mode mstp

stp region-configuration

region-name parapampam

instance 1 vlan 2 to 10

instance 1 vlan 11 to 20

active region-configuration

display stp region-configuration

Static routing

создаем статический маршрут

ip route-static ipaddress { mask | mask-length } interface-type interface-number [ nexthopaddress ] preference …

создаем маршрут по умолчанию

ip route-static 0.0.0.0 0.0.0.0 nexthopaddress

RIP

basic:

rip 1

version 2 (по умолчанию version 1)

network 10.0.0.0

анонс маршрута по умолчанию через rip

default-route originate

выключаем автоматическую суммаризацию маршрутов

undo summary

суммаризация маршрутов на интерфейсе

int g0/0/0

rip summary-address 172.16.0.0 255.255.0.0.

debug

debugging rip 1,

disp debugging

terminal debugging

undo debugging rip 1 or undo debugging all !!!

RIP Metric

int g0/0/0

устанавливает cost на порту для входящих маршрутов

rip metricin

устанавливает cost на порту для исходящих маршрутов

rip metricout

rip poison-reverse

rip split horizon

Ограничение распространения маршрутной информации

int g0/0/0

undo rip output

undo rip input

интерфейс не передает маршрутную информацию, но принимает и заносит в routing table маршруты

rip 1

silent int g0/0/0 –

Authentification

int g0/0/0

rip authentification-mode simple ….

int g0/0/1

rip authentification-mode md5 usual ….

display

display rip <process_id> interface <interface> verbose

display rip 1 neighbor

OSPF

можно и без указания id. id учитывается при выборах DR, выбирается по наибольшему адресу

ospf 1 router-id 1.1.1.1

area 0

network ip address wildcard-mask

меняем расчет метрики

ospf 1

bandwidth-reference 10000

меняем cost, таймеры, dr-priority

int g0/0/0

ospf cost 20

ospf timer hello …

ospf timer dead …

ospf dr-priority …

Authentification OSPF

Simple authentication:

ospf authentication-mode { simple [ [ plain ] <plaintext> | cipher <cipher-text >] | null }

Cryptographic authentication:

ospf authentication-mode {md5 | hmac-md5 } [ key-id { plain <plain-text >| [ cipher ] <cipher-text >} ].

Выключаем OSPF на порту (restrict OSPF operation)

ospf 1

silent-int g0/0/0

Объявление маршрута последней надежды через OSPF

ip route-static 0.0.0.0 0.0.0.0 loopback 0

ospf 1

default-route-advertise

display

disp ospf peer (показывает очень полезную информацию: area, интерфейс и адрес интерфейса, статус соседства, рутер id, master or slave)

disp ospf peer brief

disp ospf 1 int g0/0/0

VRRP

На ip интерфейсе

vrrp vrid 20 virtual-ip 10.74.10.17

vrrp vrid 20 priority 50

Интерфейс с наибольшим значением priority выбирается в качестве Master (default priority 100).

Установка задержки обратного переключению с backup на master

vrrp vrid 1 preempt-mode timer delay 20

При падении интерфейса

GigabitEthernet1/0/0 vrrp приоритет интерфейса g0/0/0 уменьшается на 40

int g0/0/0

vrrp vrid 1 track interface GigabitEthernet1/0/0 reduced 40

VRP Basic and Operation, file system

Работа с файловой системой

Для создания директории

mkdir <полный путь и имя директории>

Для удаления директории

rmdir <полный путь и имя директории>

Для удаления и переименование файла

delete <полный путь и имя файла>

rename <полный путь и имя файла> <полный путь и имя файла>

Для удаления файла без возможности восстановления

delete /unreserved <полный путь и имя файла>

Для восстановления файла

undelete <имя файла>

Для очистки «корзины»

reset recycle-bin

Удаление файла с конфигурацией

delete <полный путь и имя файла>

Сброс сохранненой конфигурации

reset saved-configuration

Узнать версию софта

display version

display device slot

Работа с ftp

Подключиться по ftp

ftp x.x.x.x

скачать файл

get example.zip

Подключиться по tftp

tftp x.x.x.x get example.zip

Указываем файл startup config

startup system-software example.zip

HDLC

int s2/0/0

link-protocol hdlc

ip address x x x x xx

привязываем адрес loopback

ip unnambered int loopback 0

PPP

Настройка ppp c authentication-mode pap

R1

sysname BRAS

R2

sysname pap_client

Настройка ppp c authentication-mode chap

R1

sysname BRAS

link-protocol ppp

ppp authentication-mode chap

R2

sysname chap_client

int s1/0/0

PPPoE

display pppoe-server session all

sysname BRAS

int dialer 1

display nat server

diplay nat outbound

diplay nat address-group 1

DHCP

interface pool configuration

dhcp enable

int g0/0/0

dhcp select interface

dhcp server dns-list x.x.x.x

dhcp server excluded-ip-address x.x.x.x

dhcp server lease day x

global pool configuration

dhcp enable

ip pool pool1

network x.x.x.x mask xx

gateway-list x.x.x.x

lease day x

int g0/0/1

dhcp select global

dhcp relay

sysname dhcp server

dhcp enable

ip pool pool1

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

interface GigabitEthernet0/0/0

ip address 10.10.10.1 255.255.255.252

dhcp select global

sysname dhcp relay

dhcp enable

dhcp server group 123

dhcp-server 10.10.10.1 0

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

dhcp select relay

dhcp relay server-select 123

ACL

basic

acl 2000

rule deny source x.x.x.x wildcard mask

rule permit source x.x.x.x wildcard mask

int g0/0/0

traffic-filter outbound acl 2000

advanced

acl 3000

rule deny tcp source x.x.x.x wildcard mask destination x.x.x.x wildcard mask destination-port eq 21

rule permit source x.x.x.x wildcard mask

int g0/0/0

traffic-filter inbound acl 3000

acl aplication nat

nat address-group 1 x.x.x.x y.y.y.y

acl 2000

rule permit source z.z.z.z wildcard mask

int g0/0/0

nat outbound 2000 address-group 1

AAA

настраиваем способ аутентификации

user-interface vty 0 4

authentication-mode aaa

aaa

создаем схему авторизации

authorization-scheme auth1

схема без сервера: radius…

authorization-mode local

создаем схему аутентификации

authentication-scheme auth2

схема без сервера: radius,diametr…

authentication-mode local

создаем домен и привязываем схемы аутентификации и авторизации

domain huawei

authentication-scheme auth2

authorization-scheme auth1

создаем пользователя в домене и указываем достпные сервисы и привилегии

local-user user1@huawei password cipher qwerty

local-user user1@huawei service-type telnet

Если оставить только telnet, то по консольному кабелю не будет доступа в случае аутентификации по AAA

user-int con 0

authentication aaa

local-user user1@huawei privilege level 0

display domain name huawei

К. кряженков, а. степушин.центр сетевого управления и

телекоммуникаций мирэа

Итак, благодаря О.Матвеевой и П. Ланчикову в нашем распоряжении

появились 4 устройства Huawei Technologies – 2

коммутатора Quidway

S3928P-SI и 2 маршрутизатора Quidway

AR28-31.

Коммутаторы имеют на борту 24 интерфейса FastEthernet и 4 SFP

модуля. Маршрутизаторы модульные, с двумя интегрированными

FastEthernet портами.

Первое, что было сделано после распаковки устройств, это,

конечно же, подключение электропитания и запуск коммутаторов и

маршрутизаторов. Коммутаторы не имеют кнопки включения

электропитания, на маршрутизаторах такая кнопка есть. Устройства

включились достаточно тихо, вентиляторы не создают дискомфортного

шума.

Первым кабелем, который попался под руку, был Cisco

rollover кабель. Его то мы и воткнули в консольный порт коммутатора.

Для доступа к устройству использовали программу эмуляции терминала putty

со следующими настройками:

- Bits per second:

- 9600

- Data bits:

- 8

- Stop bits:

- 1

- Parity:

- None

- Flow control:

- None

- TermType:

- VT100

Стало интересно, насколько проста в настройке и обслуживании данная

ОС, поэтому решили сравнить настройки устройств Huawei с настройкой

устройств Cisco. Для этих целей были выбраны коммутатор Cisco

Catalyst 3550 и маршрутизатор Cisco

2801.

Сравнение начали с приглашения command prompt. Здесь особых различий

нет, название устройства по умолчанию и идентификация режима, где в

данный момент находимся, то есть режим обычного пользователя. Разве

что на устройствах Huawei название обрамлено с двух

сторон символами < >, а устройства Cisco

имеют символ > в конце имени устройства. На

настройку оборудования и ориентирование в режимах эти отличия особо

не влияют, дело привычки.

Стандартом де-факто в любой ОС современных телекоммуникационных

устройств является помощь по командам, их написаниям и аргументам. И

устройства Huawei, и устройства Cisco

используют для этого одинаковый механизм.

Любимая многими клавиша Tab допишет за вас команду, если вы не знаете

ее правильного написания. На устройствах Huawei

будьте внимательны, нажимая на эту клавишу на клавиатуре. Если

существует несколько вариантов команд, начальные символы которой вы

набрали в CLI, то будет выведена первая по порядку команда.

Повторное

нажатие на клавишу Tab выведет следующую и т.п. То есть, в CLI Huawei

нет необходимости удлинять название команды, чтобы получилось

однозначное совпадение, как в устройствах Cisco.

Достаточно нажать на клавишу Tab столько раз, сколько необходимо для

вывода нужной вам команды.

https://www.youtube.com/watch?v=Bd6c72-ZdX4

Все тот же знак ? поможет вам на устройствах Huawei

определить и аргументы команды. Просто ставим его через пробел, как и

на устройствах Cisco и получаем вывод тех

аргументов, которые доступны.

Ошиблись в написании аргументов команды? Не беда! В CLI Huawei

есть механизм, похожий на механизм Cisco, который

покажет подстрочным символом ^ позицию, где допущена

ошибка и выведет системное сообщение о том, что команда не

распознана:

Что примечательно, если набрали команду неправильно, то устройство Huawei

не пытается интерпретировать эту последовательность символов как имя

хоста и, как следствие, к DNS серверу не обращается. На устройствах

Cisco, если не отключено обращение к DNS серверу (команда no ip

domain-lookup) или не настроен DNS сервер, то придется нажимать

комбинацию клавиш Ctr Shift 6, иначе будете ждать какое-то время,

пока устройство не поймет, что сервера DNS нет. Хотя, нам приходилось

слышать и другое мнение на этот счет.

Теперь о первоначальной настройке коммутаторов и маршрутизаторов Huawei

и Cisco, которая включает:

- Задание имени устройства;

- Создание предупреждающего многострочного баннера;

- Создание ступенчатой системы паролей (доступ, переключение

между режимами и аутентификация при удаленном соединении с CLI

устройства); - Настройка интерфейсов устройств для удаленного управления;

- Дополнительные команды тюнинга при необходимости.

Настройку начали с маршрутизатора и коммутатора Huawei.

Параллельно настраиваем Cisco маршрутизатор и

коммутатор. В CLI Huawei ставим знак ? и читаем

описание команд. Ага, команда system-view это то, что нужно для

перехода в режим настройки.

Приглашение поменяло форму. На маршрутизаторе Huawei

имя устройства стало в обрамление квадратных скобок, а на

маршрутизаторе Cisco место символа >

заняла «решётка» – #, да еще и добавилось в скобках

пояснение, в каком режиме теперь находимся.

Меняем стандартные названия на «говорящие». Для этого, используя

встроенный help маршрутизатора Huawei, определяем,

какая команда понадобится. Пролистав несколько экранных выводов,

удалось обнаружить необходимую команду. Кстати, выводы экранов можно

пролистывать и постранично (клавиша «пробел»), и построчно (клавиша

«ввод»), как в маршрутизаторах Cisco.

Теперь нужно настроить баннер. Предупреждающий баннер, содержащий

несколько строк и выводимый перед приглашением пройти аутентификацию.

Для устройства Huawei придется открыть документацию.

В файле 3116A024-VRP3.4

Operation Manual01-Getting

Started Operation.pdf была обнаружена команда для создания

баннера motd.

*Для коммутатора Huawei нет команды header motd,

поэтому был создан баннер типа shell.

Как и для устройств Cisco, так и для устройств Huawei,

для создания многострочного баннера нужно использовать символ начала

и символ конца. Для этих целей был выбран символ ^.

Теперь настраиваем сетевые интерфейсы. По умолчанию на

маршрутизаторах и коммутаторах Huawei они находятся в активном

состоянии. Интерфейсы маршрутизатора Cisco нужно

дополнительно активировать. Как и в устройствах Cisco,

в устройствах Huawei чтобы начать настраивать

интерфейсы нужно набрать команду interface. Знак ?

выдает различия в именовании интерфейсов.

На оборудование Huawei,

интерфейсы 10 и 100Мбит/с Ethernet имеют название Ethernet, на

устройствах Cisco, интерфейс который работает на

скорости только 10Мбит/с будет называться Ethernet, а 100Мбит/с –

FastEthernet.

Нумерация интерфейсов у обоих производителей в чем-то

идентична (номер устройства в кластере/слот/номер интерфейса или

слот/подслот/номер интерфейса или слот/номер интерфейса). На

маршрутизаторах обоих производителей будем использовать интерфейс с

наименьшим идентификатором:

Теперь необходимо присвоить IP адрес на этих интерфейсах. Забегая

вперед, отметим, что, на устройствах Huawei можно

использовать битовую маску, что сокращает время на ввод адреса.

Адресное пространство выбрано в соответствии с RFC1918.

Здесь необходимо заметить, что приглашение CLI

Huawei после перехода в режим настройки интерфейса изменилось.

Теперь оно показывает, в режиме настройки какого модуля мы сейчас

находимся.

К коммутаторам Cisco и Huawei

подключили рабочие станции под управлением Windows XP. По умолчанию

порты коммутаторов обоих производителей находятся в VLAN 1. На

рабочих станциях были введены сетевые настройки, где шлюзом по

умолчанию выступали интерфейсы маршрутизаторов Cisco

и Huawei, соответственно. Используя команду ping,

была проверена сетевая связанность.

Теперь самое время настроить пароли и активировать сервис telnet.

Пароли нужно выставить на доступ к консоли, на доступ по telnet и на

переход из режима пользователя в режим с большими возможностями (для

устройств Huawei – в режим настроек, для устройств

Cisco – в привилегированный режим).

Настройка интерфейсов коммутатора

1) Войти в режим конфигурирования интерфейса:

[R1] interface Vlanif 1

2) Назначить IP-адрес хxх.хxх.хxх.хxх интерфейсу:

[R1-Vlanif1] ip address xxx.xxx.xxx.xxx yy

где хxх.хxх.хxх.хxх – ip адрес, yy – префикс маски подсети.

3) Выйти из режима конфигурирования интерфейса:

[SW1-Vlanif1] quit

4) Назначить шлюз по умолчанию:

[Huawei] ip route-static zzz.zzz.zzz.zzz

где zzz.zzz.zzz.zzz – ip адрес шлюза

5) Выйти из конфигурационного режима:

[SW1] quit

6) Сохранить текущую конфигурацию:

[SW1] save

Настройка стекирования (istack)

После получения доступа к коммутаторам, при необходимости можно настроить стек. Для объединения нескольких коммутаторов в одно логическое устройство в Huawei CE используется технология iStack. Топология стека – кольцо, т.е. на каждом коммутаторе рекомендуется использовать минимум 2 порта. Количество портов зависит от желаемой скорости взаимодействия коммутаторов в стеке.

Желательно при стекировании задействовать аплинки, скорость которых обычно выше, чем у портов для подключения конечных устройств. Таким образом, можно получить большую пропускную способность при помощи меньшего количества портов. Также, для большинства моделей есть ограничения по использованию гигабитных портов для стекирования. Рекомендуется использовать минимум 10G порты.

Есть два варианта настройки, которые немного отличаются в последовательности шагов:

Предварительная настройка коммутаторов с последующим их физическим соединением.

Сначала установка и подключение коммутаторов между собой, потом их настройка для работы в стеке.

Последовательность действий для этих вариантов выглядит следующим образом:

Рассмотрим второй (более длительный) вариант настройки стека. Для этого нужно выполнить следующие действия:

Планируем работы с учётом вероятного простоя. Составляем последовательность действий.

Осуществляем монтаж и кабельное подключение коммутаторов.

Настраиваем базовые параметры стека для master-коммутатора:

[~HUAWEI] stack

3.1. Настраиваем нужные нам параметры

3.2 Настраиваем интерфейс порта стекирования (пример)

Далее, нужно сохранить конфигурацию и перезагрузить коммутатор:

4. Выключаем порты для стекирования на master-коммутаторе (пример)

[~SwitchA] interface stack-port 1/1

[*SwitchA-Stack-Port1/1] shutdown

[*SwitchA-Stack-Port1/1] commit

5. Настраиваем второй коммутатор в стэке по аналогии с первым:

<HUAWEI> system-view

[~HUAWEI] sysname SwitchB

[*HUAWEI] commit

[~SwitchB] stack

[~SwitchB-stack] stack member 1 priority 120

[*SwitchB-stack] stack member 1 domain 10

[*SwitchB-stack] stack member 1 renumber 2 inherit-config

Warning: The stack configuration of member ID 1 will be inherited to member ID 2

after the device resets. Continue? [Y/N]: y

[*SwitchB-stack] quit

[*SwitchB] commit

Настраиваем порты для стекирования. Обратите внимание, что несмотря на то, что была введена команда “stack member 1 renumber 2 inherit-config”, member-id в конфигурации используется со значением “1” для SwitchB.

Так происходит, потому что member-id коммутатора будет изменён только после перезагрузки и до неё коммутатор по-прежнему имеет member-id, равный 1. Параметр “inherit-config” как раз нужен для того, чтобы после перезагрузки коммутатора все настройки стека сохранились для member 2, которым и будет коммутатор, т.к. его member ID был изменён со значения 1 на значение 2.

[~SwitchB] interface stack-port 1/1[*SwitchB-Stack-Port1/1] port member-group interface 10ge 1/0/1 to 1/0/4Warning: After the configuration is complete,1.

The interface(s) (10GE1/0/1-1/0/4) will be converted to stackmode and be configured with the port crc-statistics trigger error-down command if the configuration doesnot exist.2.The interface(s) may go Error-Down (crc-statistics) because there is no shutdown configuration on theinterfaces.Continue? [Y/N]: y[*SwitchB-Stack-Port1/1] commit[~SwitchB-Stack-Port1/1] return

Перезагружаем SwitchB

<SwitchB> save

Warning: The current configuration will be written to the device. Continue? [Y/N]: y

<SwitchB> reboot

Warning: The system will reboot. Continue? [Y/N]: y

6. Включаем порты стекирования на master-коммутаторе. Важно успеть включить порты до завершения перезагрузки коммутатора B, т.к. если включить их после, коммутатор B снова уйдёт в перезагрузку.

[~SwitchA] interface stack-port 1/1[~SwitchA-Stack-Port1/1] undo shutdown[*SwitchA-Stack-Port1/1] commit[~SwitchA-Stack-Port1/1] return

7. Проверяем работу стека командой “display stack”

Пример вывода команды после правильной настройки

8. Сохраняем конфигурацию стека командой “save”. Настройка завершена.

Подробную информация про iStack и пример настройки iStack можно также посмотреть на сайте Huawei.

Настройка транкового порта (trunk port) коммутатора

«Trunk port» или «Магистральный порт» — это канал типа «точка-точка» между коммутатором и другим сетевым устройством. Магистральные подключения служат для передачи трафика нескольких VLAN через один канал и обеспечивают им доступ ко всей сети. Магистральные порты необходимы для передачи трафика нескольких VLAN между устройствами при соединении двух коммутаторов, коммутатора и маршрутизатора.

Войти в режим конфигурирования интерфейса:

[SW1] interface Ethernet0/0/0

1) Перевести порт в состояние trunk:

[SW1-Ethernet0/0/0] port link-type trunk

2) Выйти из режима конфигурирования интерфейса:

[SW1- Ethernet0/0/0] quit

3) Сохранить текущую конфигурацию:

[SW1] save

Необходимое оборудование и программное обеспечение

Для выполнения первичной настройки сетевого активного оборудования необходимо иметь в наличии следующее оборудование и программного обеспечение:

1) ноутбук c «COM- портом» для подключения к оборудованию СПД;

Примечание: на современных персональных компьютерах и ноутбуках «COM- порт» часто отсутствует. В этом случае потребуется переходник «USB – COM (RS 232)».

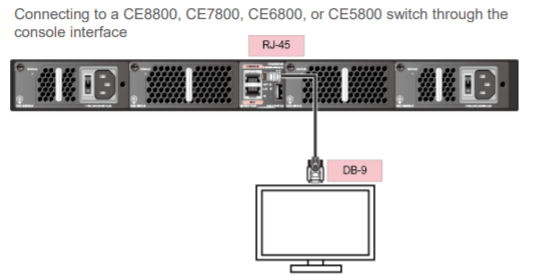

2) консольные интерфейсные кабели, в зависимости от типа настраиваемого оборудования

2) консольные интерфейсные кабели, в зависимости от типа настраиваемого оборудования

Нотносительная нумерация

Формат нумерации – тип пользовательского интерфейса номер. Как правило, устройство имеет один консольный порт (некоторые устройства могут иметь больше) и 15 пользовательских интерфейсов VTY (5 пользовательских интерфейсов VTY включены по умолчанию).

Нумерация интерфейса пользователя.

Когда пользователь входит в устройство, устройство выделяет пользователю самый низкий пронумерованный простой пользовательский интерфейс в соответствии с используемым методом входа в систему. Пользовательские интерфейсы нумеруются либо относительно, либо абсолютно.

Первое подключение

По умолчанию коммутаторы Huawei поставляются без предварительных настроек. Без конфигурационного файла в памяти коммутатора, при включении запускается протокол ZTP (Zero Touch Provisioning). Не будем подробно описывать данный механизм, отметим лишь, что он удобен при работе с большим числом устройств или для осуществления настройки удалённо. Обзор ZTP можно посмотреть на сайте производителя.

Для первичной настройки без использования ZTP необходимо консольное подключение.

Параметры подключения (вполне стандартные)

Transmission rate: 9600

Data bit (B): 8

Parity bit: None

Stop bit (S): 1

Flow control mode: None

После подключения Вы увидите просьбу задать пароль для консольного подключения.

Задаем пароль для консольного подключения

An initial password is required for the first login via the console.

Continue to set it? [Y/N]: y

Set a password and keep it safe!

Otherwise you will not be able to login via the console.

Please configure the login password (8-16)

Enter Password:

Confirm Password:

Просто задайте пароль, подтвердите его и готово! Изменить пароль и прочие параметры аутентификации на консольном порту далее можно с помощью следующих команд:

Подключение ноутбука к оборудованию

Подключить рабочий ноутбук с помощью консольного интерфейсного кабеля к разъему «console» оборудования На разных типах оборудования интерфейс для подключения консольного кабеля может называться по-разному, возможные варианты – «console», «con», «monitor» и т.п.

Проверка подлинности ааа

Этот режим требует правильного сочетания имени пользователя и пароля. Использование комбинации имени пользователя и пароля повышает безопасность по сравнению с проверкой подлинности паролем. Кроме того, пользователи дифференцированы и не влияют друг на друга во время проверки подлинности. Проверка подлинности AAA обычно используется для входа по Telnet из-за ее повышенной безопасности.

Проверка подлинности паролем

Этот режим используется по дефолту и требует от пользователей ввода правильного пароля для входа в систему. Если пароль не настроен, вход в систему будет запрещен.

Проверка подлинности пользователя.

Для гарантированного входа авторизованным пользователям, устройство поддерживает проверку подлинности паролем и проверку подлинности AAA. Так же можно входить и без проверки подлинности.

Сброс настроек коммутатора huawei в заводские без доступа к системе

1) Подключить рабочий ноутбук к коммутатору и запустить телекоммуникационное программное обеспечение согласно.

2) Подать питание на коммутатор. Дождавшись строки «Press Ctrl B to break auto startup» при загрузке коммутатора, нажать на клавиатуре сочетание клавиш «Ctrl B» (дается на это не более 3 секунд, после чего продолжается загрузка устройства).

![[Руководство по установке симулятора Huawei eNSP] – Русские Блоги – Huawei Devices](https://huaweidevices.ru/wp-content/uploads/2022/06/kommyt-150x150.jpg)