Virtual Local Area Networks (виртуальные локальные компьютерные сети, VLAN) стали неотъемлемой частью сетевой экосистемы в основном из-за её растущей сложности, превышающей возможности локальных сетей. В отличие от традиционных соединений, многие локальные сети теперь подключаются через беспроводной интернет. VLAN — это просто набор устройств, взаимодействующих друг с другом в логической сети.

VLANIF interfaces are used to implement inter-VLAN Layer 3 connectivity when devices are connected to the same or different .

- Inter-VLAN Layer 3 Connectivity Between Devices Connected to the Same

- Inter-VLAN Layer 3 Connectivity Between Devices Connected to Different Layer 3

- Для чего используют?

- Когда рекомендуется применять?

- Возможные риски безопасности

- Что такое VLAN простыми словами

- Для чего нужен VLAN

- Как интернет-провайдеры используют VLAN

- Принцип работы VLAN

- Разница между VLAN и VPN

- В чем преимущество VLAN

- Использование VLAN в домашней сети

- Режимы VLAN

- MTU VLAN (VLAN с несколькими арендаторами)

- VLAN на основе портов

- 802. 1Q ВЛС

- Настройка роутера TP-Link для гостевой сети

- Тестирование VLAN домашней сети

- Пример проектирования простой домашней сети

- Решение

- Быстрые вопросы

- Ответы

- Коммутаторы с поддержкой VLAN

- Резюме

- Термины, используемые в этом руководстве

- Зачем использовать виртуальные локальные сети

- Типы виртуальных локальных сетей

- Port-Based VLANs

- VLAN на основе MAC-адресов

- VLAN на основе протокола

- Как работает VLAN

- Чем мы можем вам сегодня помочь?

- Топология тестовой сети

- Общие настройки Huawei Quidway

- Отключение неиспользуемых сервисов

- Настройка доступа на Huawei Quidway

- Настройка учетной записи

- Настройка подключения по консоли

- Настройка SFTP сервера для доступа к файлам во flash памяти коммутатора

- Настройка VLAN и портов в Huawei Quidway.

- Cоздание интерфейса vlanif для удаленного управления

- Настройка магистрального порта

- Настройка пользовательских портов

- Файл конфигурации Huawei Quidway

- Статьи по теме

- Узнайте больше о Huawei

Inter-VLAN Layer 3 Connectivity Between Devices Connected to the Same

As shown in Figure 3-15, departments 1 and 2 of a small-scale company belong to VLAN 2 and VLAN 3, respectively, and connect to through Layer 2 switches.

Packets exchanged between the two departments need to pass .

Using VLANIF interfaces to implement inter-VLAN communication through the same

Assign VLANs on Switch_1 and Switch_2, configure Switch_1

and Switch_2 to transparently transmit VLAN packets to , and configure a VLANIF interface for each VLAN on to allow communication between VLAN 2 and VLAN 3.

Inter-VLAN Layer 3 Connectivity Between Devices Connected to Different Layer 3

As shown in Figure 3-16, departments 1 and 2 of a medium- or large-scale company are connected across two or more , and belong to VLAN 2 and VLAN 3 respectively. Packets exchanged between

the two departments need to pass the .

VLAN похожа на LAN, но обладает более широкими возможностями эффективного управления сетью. В этом материале всё, что нужно знать об этом способе организации компьютерной сетевой системы.

Виртуальная локальная сеть (VLAN) – это группа компьютеров, подключённых к одной сети, но расположенных на удалении друг от друга. Её применение позволяет более эффективно использовать сетевые ресурсы и может быть полезно, когда к одному коммутатору подключено очень много устройств.

- Что такое VLAN?

- Как работает?

- Для чего используют?

- Когда рекомендуется применять?

- Возможные риски безопасности

- Заключение

Обычно это группа устройств, объединённых в подсеть по принципу местоположения или назначения. Например, все компьютеры в школьной библиотеке могут быть связаны в подсеть «Библиотека», а в компьютерном классе школы – соответственно в «Компьютерный класс». Таким образом, улучшается эффективность и гибкость локальной системы.

Виртуальная LAN повышает безопасность и производительность за счёт изоляции трафика. Такая форма также упрощает управление системой путём группировки девайсов, которым требуются аналогичные настройки. Чаще всего используется для Ethernet-сетей, но также подходит для других стандартов, таких как ATM (асинхронный режим передачи) и FDDI (оптоволоконный распределённый интерфейс данных).

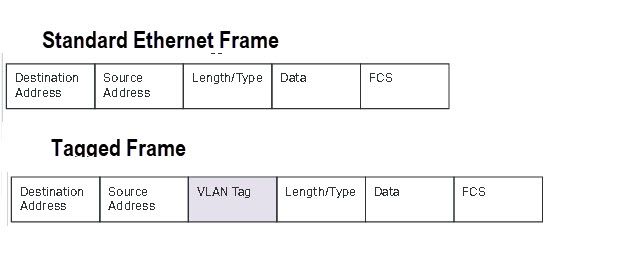

VLAN создаётся путём добавления тега (заголовка) к каждому кадру Ethernet. Этот тег сообщает системе, в какую виртуальную подсеть должен быть отправлен кадр. Девайсы в разных подсетях не видят трафик друг друга, если не подключены к маршрутизатору, настройки которого позволяют это делать.

Для чего используют?

Применение виртуальных LAN даёт много преимуществ.

Изолируя трафик по разным подсетям, вы сможете предотвратить отслеживание сетевого трафика неавторизованными пользователями.

Подсети виртуальных LAN повышают производительность за счёт сокращения широковещательного трафика (который отправляется всем устройствам, независимо от того, нужен ли он им или нет). Распределение компьютеров по разным VLAN позволяет уменьшить объём широковещательного трафика.

VLAN упрощают добавление или удаление девайсов из общей системы без необходимости её перенастройки. Например, если вы хотите добавить новый компьютер, можно просто включить его в соответствующую VLAN.

VLAN упрощает управление системой за счёт объединения устройств, которым нужны аналогичные настройки. Например, сгруппировав в одну подсеть все компьютеры в отделе продаж, можно легко применять одни и те же параметры безопасности и производительности ко всем девайсам в этой группе.

Когда рекомендуется применять?

Виртуальные LAN будут полезны в ряде ситуаций. Во-первых, такую форму построения можно использовать для сегментации обширной сети с большим количеством устройств на более мелкие части. Это упростит управление и поможет быстро выявлять неполадки. Подсети VLAN также повышают безопасность общей системы, изолируя трафик.

Во-вторых, это удобный способ организации временной сети для мероприятий или краткосрочных проектов. Наконец, если устройства по каким-либо причинам должны находиться в разных подсетях, не нужно убирать их из общей физической системы.

Возможные риски безопасности

Хотя виртуальные LAN дают много преимуществ, существует один потенциальный риск для безопасности, о котором следует знать. Если злоумышленник каким-то образом получает доступ к компьютеру, подключённому к маршрутизатору, он может перенаправлять трафик в другие подсети. Чтобы предотвратить это, убедитесь, что все устройства защищены должным образом и допускайте к работе с ними только доверенных пользователей.

Виртуальные LAN – полезный инструмент в управлении и обеспечении безопасности крупных сетевых систем. Однако, как в случае с любой технологией, существуют потенциальные риски, о которых следует знать. Обязательно учитывайте это при принятии решения об их использовании.

По материалам: https://www.makeuseof.com/

Если дома вы настраивали IP-телевидение или интересовались работой компьютерных сетей, то наверняка слышали понятие “технология VLAN”. В статье мы расскажем о том, что это такое, как работает и какие проблемы решает.

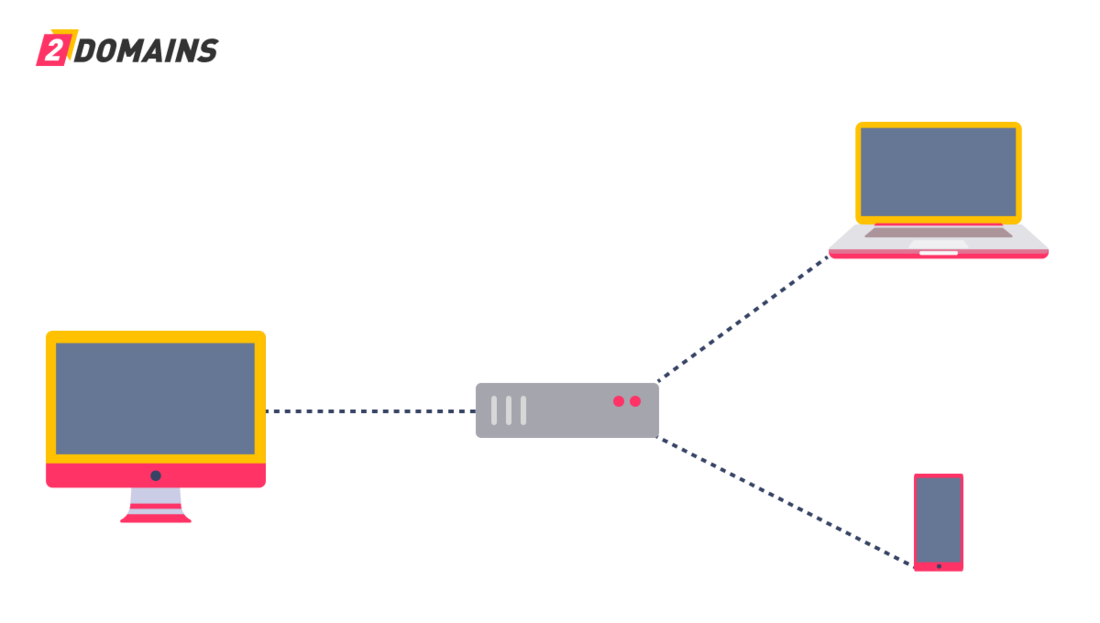

Что такое VLAN простыми словами

У каждого дома есть роутер. Допустим, к нему при помощи ethernet-кабеля (патч-корда) мы подключили компьютер, а через Wi-Fi подключили ноутбук и смартфон. В этом случае все устройства, подключенные этому роутеру, будут объединены в одну локальную сеть. Логическая локальная сеть (LAN) — это группа устройств, соединенных между собой. Все эти устройства подключаются к одному маршрутизатору и находятся неподалеку друг от друга, обычно в одном здании.

Бывают случаи, когда устройства расположены так далеко, что их невозможно объединить в одну локальную сеть. Или же наоборот, одну большую локальную сеть нужно разбить на несколько маленьких без покупки дополнительного оборудования. Решить эти проблемы помогает технология VLAN.

VLAN (Virtual Local Area Network — виртуальная локальная сеть) — это технология, при помощи которой можно объединять устройства в виртуальные локальные сети, вне зависимости от их расположения. VLAN работает на канальном уровне модели OSI.

Для чего нужен VLAN

С помощью VLAN можно:

Что значит включить VLAN

Как интернет-провайдеры используют VLAN

Технологию VLAN применяют не только системные администраторы, но и интернет-провайдеры. Для реализации технологии используется BRAS — сервер широкополосного удаленного доступа. С его помощью провайдеры:

- предоставляют абонентам доступ к интернету,

- присваивают клиентам тарифные планы,

- обеспечивают учет и фильтрацию трафика.

Принцип работы VLAN

Существует целое семейство технологий, которое определяет стандарты пакетной передачи данных. Оно называется Ethernet. Ethernet работает на физическом и канальном уровнях модели OSI.

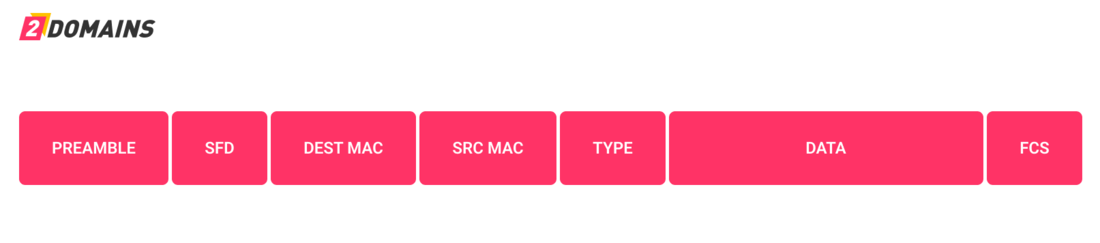

Данные, передаваемые через Ethernet, разбиваются на кадры, которые еще называют Ethernet-фреймами. Схематично кадр выглядит следующим образом:

- PREAMBLE — 7 байт данных, которые указывают на начало приема кадра;

- SFD — ограничитель начала кадра;

- DEST MAC — MAC-адрес назначения;

- SRC MAC — MAC-адрес источника;

- TYPE — тип протокола в поле данных;

- DATA — передаваемая информация;

- FCS — контрольная сумма кадра, используется для обнаружения ошибок в процессе передачи данных.

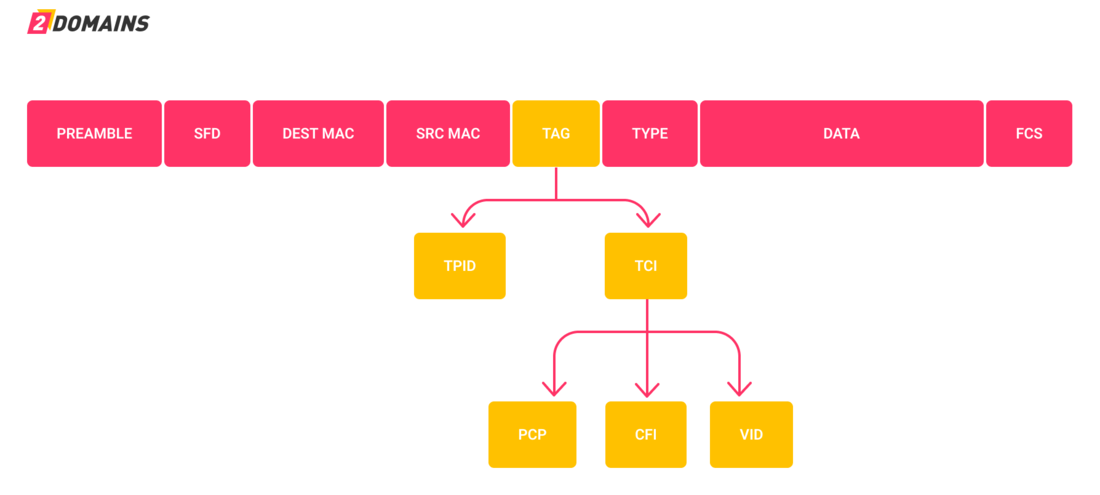

При создании VLAN’ов виртуальная сеть делится на подсети. У каждой подсети есть свой идентификатор. Он определяет, к какой подсети относится пакет данных. Для того, чтобы коммутатор понимал, какому VLAN’у принадлежит Ethernet-фрейм, в заголовок фрейма добавляется специальный тег с идентификатором. Такой трафик называется тегированным.

Тег состоит из 4 байт и включает в себя следующие поля:

- TPID — содержит информацию о том, какой протокол используется для тегирования.

- TCI — содержит контрольную информацию. Делится на блоки:

- PCP — в этом поле задается приоритет передаваемого трафика,

- CFI — в этом поле задается формат MAC-адреса (0 – канонический, 1 – не канонический),

- VID — в этом поле указывается идентификатор VLAN’а.

Разница между VLAN и VPN

VPN используется для подключения к частной сети через общедоступную сеть. Его часто используют в организациях для обмена конфиденциальными данными с сотрудниками, которые работают удаленно. При подключении данные отправляются в зашифрованном виде. VPN работает на сетевом уровне модели OSI.

VLAN используется для объединения устройств в группы, которые на канальном уровне взаимодействуют между собой так, будто они подключены к одному свитчу (коммутатору). Так же эти группы могут работать так, как будто были подключены к разным свитчам, хотя и работают от одного.

VPN обеспечивает защищенное удаленное подключение к частной сети через Интернет, а VLAN обеспечивает деление локальной сети на логические фрагменты.

В чем преимущество VLAN

- Улучшение производительности. Если кадр предназначается узлу, MAC-адрес которого неизвестен, то по умолчанию коммутатор отправляет широковещательный запрос на все порты. Это снижает производительность, поскольку кадры доставляются тем, кому они не нужны. При использовании VLAN широковещательный запрос отправляется только конкретному сегменту сети.

- Безопасность. Компьютеры получат доступ к данным и трафику только того VLAN, в который они входят. Ресурсы других VLAN им будут недоступны.

- Простота администрирования. При использовании VLAN проще модернизировать сеть, искать и устранять неполадки.

- Снижение затрат. Для организации новой подсети не нужно покупать дополнительный коммутатор, достаточно настроить новый VLAN.

В данной статье хочу разобрать базовую настройку коммутатора на примере.

Имеется коммутатор Huawei S5720-52X-PWR-SI-AC. Устройство будет установлено в качестве коммутатора уровня доступа для пользователей офиса.

- Подключения к уровню распределения агрегированным интерфейсом LACP

- Использование на пользовательских портах voice VLAN (для подключения ПК и IP телефона через один порт)

- Отдельный VLAN для сети принтеров и МФУ

- Подключение WI-FI точек trunk портом c PVID management VLAN

- Использование механизма DHCP snooping во всех VLAN

переходим в режим конфигурации:

Даем имя коммутатору, например acess switch 01 — «ASW-01»:

Поскольку у нас будет использоваться voice vlan, телефоны будут получать информацию от коммутатора по протоколу LLDP или CDP по умолчанию у Cisco, совместимость с CDP включим, когда будем настраивать интерфейсы а пока на коммутаторе глобально включим LLDP:

Для использования DHCP snooping нам потребуется включить на коммутаторе глобально DHCP и, непосредственно DHCP snooping:

Теперь перейдем к VLAN, создаем VLAN для management:

включим в этом VLAN DHCP snooping

выходим из настройки VLAN

Аналогичным образом создаем остальные VLAN, я для примера создаю следующие VLAN:

200 — VoIP

300 — Office

400 — Printer

назначаем пользователю уровень привилегий (15 самый высокий):

включаем доступ по SSH для пользователя:

отключаем запрос смены пароля по истечению определенного промежутка времени (это опционально, если хотите что бы устройство запрашивало смену пароля можно этого не делать):

Теперь перейдем к включению SSH на устройстве:

Создаем пару ключей для SSH:

Включаем доступ по SSH на линиях:

Далее переходим к настройке интерфейса по которому будет доступ на коммутатор. Ранее было решено для менеджмента использовать VLAN 100. Переходим к конфигурации интерфейса этого VLAN и назначаем коммутатору IP:

Настраиваем шлюз по умолчанию:

Перейдем к настройке UpLink интерфейса, как описано в требованиях выше, нам требуется собрать агрегированный интерфейс используя протокол LACP, использовать будем 10Gbit интерфейсы, имеющиеся в коммутаторе Huawei S5720-52X. У Huawei это называется Ether-Trunk, первым делом объявляем Ether-Trunk 1 и «проваливаемся» в его настройку:

затем указываем, какие порты будут являться членами агрегированного интерфейса, в данном случае я выбрал 2 10Gbit интерфейса:

указываем протокол LACP:

После этого можно конфигурировать порт в соответствии с нуждами, в нашем случае это будет trunk порт смотрящий в сторону ядра, разрешаем на нем все имеющиеся на коммутаторе VLAN и делаем его доверенным для DHCP snooping, по скольку это UpLink :

Допустим порты с 1 по 46 будут использоваться для подключения телефонов и ПК пользователей, т.е. на этих портах нужно настроить voice и acces VLAN:

Настройка порта к которому требуется подключать и телефон и ПК у Huawei отличается от привычной настройки на Cisco, здесь используется тип порта hybrid, после чего назначается voice vlan и дополнительно он добавляется на порт в качестве tagged:

В качестве untagged VLAN и PVID указываем тот что используется для ПК:

т.к. порт пользовательский отключаем состояния listening и learning для stp (аналог spanning tree portfast в Cisco)

наконец, включаем совместимость с протоколом CDP (cisco discover protocol) на случай если будут использоваться телефоны Cisco, добавляем description и выходим из конфигурации группы портов:

Порт 47 будем использовать для подключения МФУ, т.е. это будет просто access порт с VLAN для мфу и принтеров:

Порт 48 используем для подключения точки доступа WI-FI, на которой есть несколько SSID и значит этот порт должен быть в режиме trunk, а для менеджмента точки используется Management VLAN, значит в качестве PVID на этом порту будет Management VLAN.

На этом первичная настройка, в соответствии с изначальными требованиями закончена. Не забываем сохранить конфигурацию, для этого нужно выйти из режима system view, нажав комбинацию клавиш Ctrl+Z и дав команду save:

На заре развития сетей для разделения сети на сегменты требовался маршрутизатор.

VLANS или Virtual LANS — это технология, позволяющая разделить домашнюю сеть на сегменты с помощью недорогих коммутаторов.

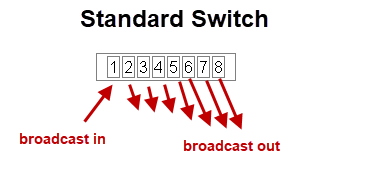

Как правило, коммутатор отправляет широковещательный трафик на все подключенные порты и позволяет устройствам, подключенным к любому порту, взаимодействовать с любым другим устройством.

VLAN были созданы для уменьшения объема широковещательного трафика в сети.

Однако в домашних сетях они используются в основном для повышения сетевой безопасности.

Если мы рассмотрим коммутатор с 8 портами, как показано на схеме ниже.

Широковещательная рассылка, отправленная с устройства, подключенного к любому порту, будет отправлена на все порты.

Кроме того, любое устройство, подключенное к любому порту, может взаимодействовать с любым другим устройством, подключенным к любому порту.

Это становится проблематичным, когда у вас есть ненадежные устройства с доступом к вашей сети или, как в случае с домашней автоматизацией, у вас есть устройства IOT, которые могут быть уязвимы для атак.

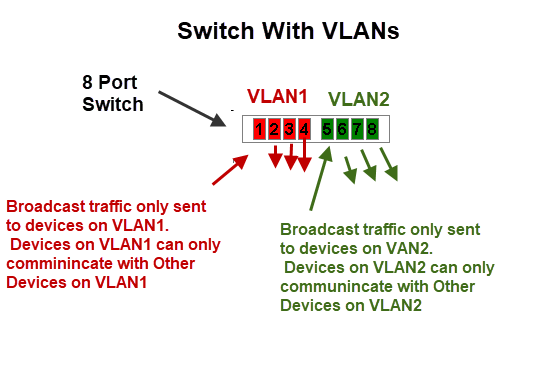

Однако с помощью коммутатора с поддержкой VLAN можно ограничить широковещательную рассылку и контролировать, какие устройства могут взаимодействовать друг с другом.

Это позволяет спроектировать более безопасную домашнюю сеть.

Если теперь мы возьмем 8-портовый коммутатор и разделим его на две VLAN, которые мы назовем VLAN1 и VLAN2, как показано ниже.

В этой конфигурации мы фактически создали две независимые сети. Устройства, подключенные к VLAN1, не могут обмениваться данными с устройствами, подключенными к VLAN2, и наоборот.

Использование VLAN в домашней сети

В основном используется для обеспечения безопасности, когда вы хотите изолировать определенные машины от основной сети.

Вам нужно будет выбрать, какие устройства использовать для реализации вашей VLAN и какой режим VLAN использовать.

VLAN поддерживаются на маршрутизаторах (не на всех) и на сетевых коммутаторах.

На маршрутизаторах VLANS имеют разные IP-подсети.

Режимы VLAN

Большинство устройств будут поддерживать несколько режимов VLAN.

Интеллектуальный коммутатор TP link (TL-SG105E) поддерживает три режима:

- MTU VLAN (VLAN с несколькими арендаторами)

- VLAN на основе порта

- 802.1Q ВЛС

какой режим вам нужно использовать, будет зависеть от требований вашей сети.

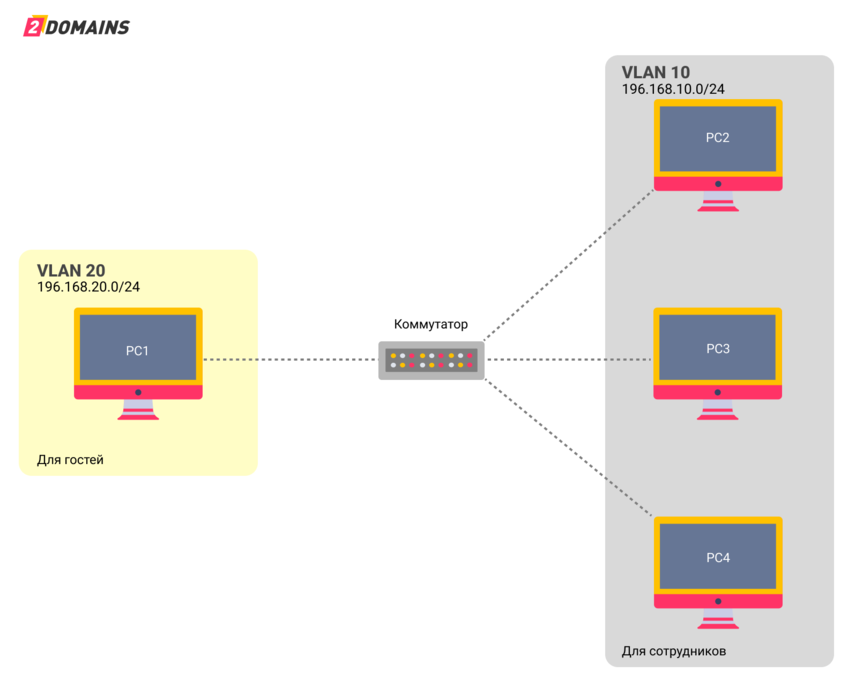

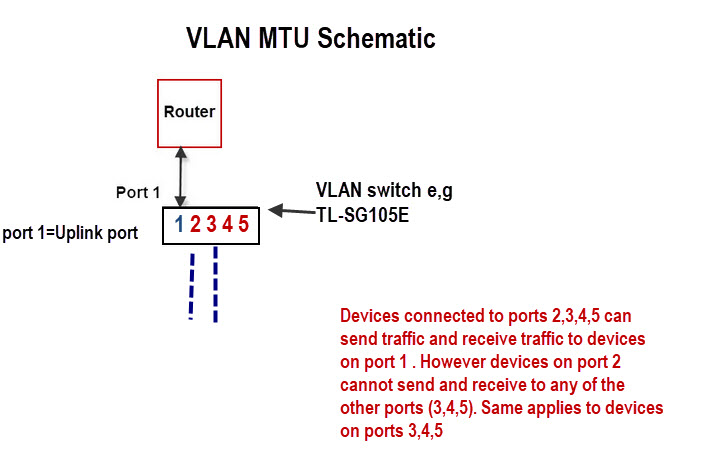

MTU VLAN (VLAN с несколькими арендаторами)

При этом используется общий порт восходящей линии связи, который обычно подключен к Интернету.

Другие порты могут отправлять и получать данные через восходящий порт, но не между собой, как показано на схеме ниже:

Это очень легко настроить, так как все, что вам действительно нужно сделать, это выбрать порт восходящей связи (общий порт) и включить его.

Например, его можно использовать для:

- Создайте изолированную гостевую сеть.

- создать изолированную сеть умного дома.

На схеме ниже показана базовая компоновка:

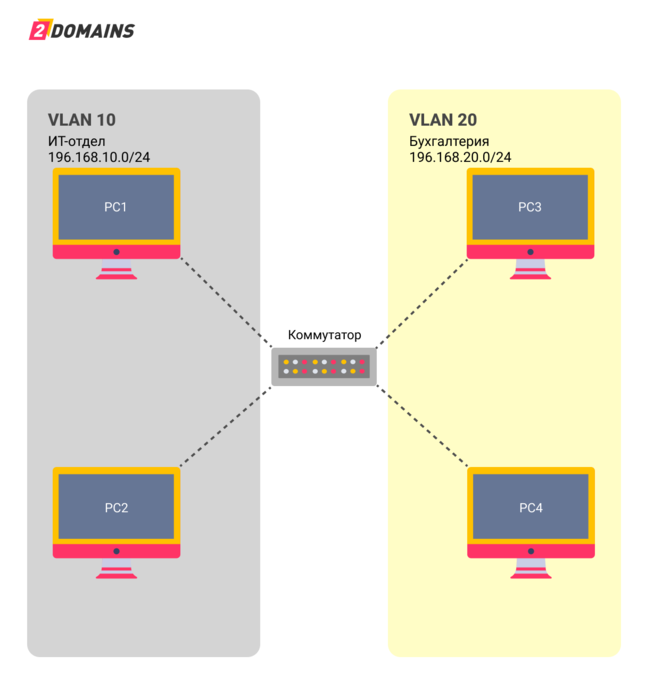

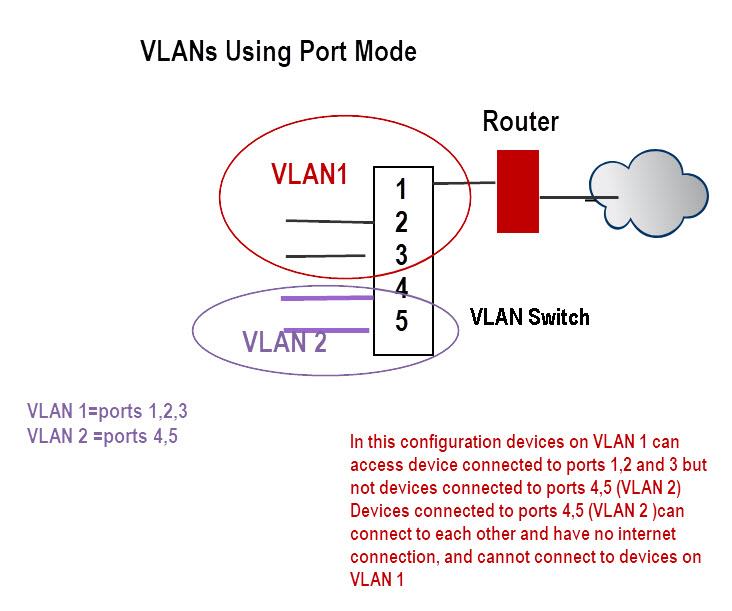

VLAN на основе портов

В этом режиме VLAN может состоять из нескольких портов, но порт может существовать только в одной VLAN.

Он используется, когда вы хотите создать изолированную сеть.

Возможная конфигурация показана на схеме ниже:

В этой конфигурации устройства в VLAN 1 могут получить доступ к устройствам, подключенным к портам 1, 2 и 3, но не к устройствам, подключенным к портам 4, 5 (VLAN 2).

Устройства, подключенные к портам 4,5 (VLAN 2), могут подключаться друг к другу и не иметь подключения к Интернету, а также не могут подключаться к устройствам в VLAN 1.

802. 1Q ВЛС

Это самый гибкий режим, но и самый сложный в настройке.

Протокол IEEE 802.1Q определяет новый формат кадра данных Ethernet путем вставки тега VLAN в кадр данных кадра данных, как показано на схеме ниже:

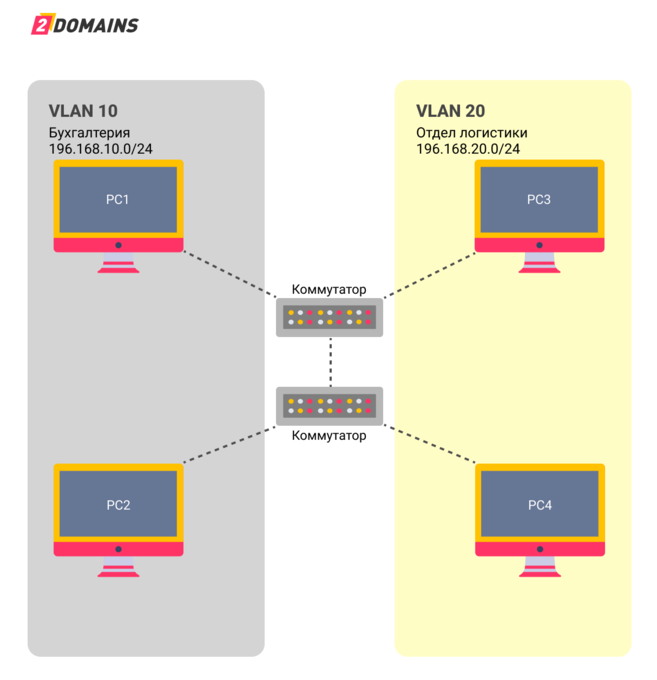

Тегирование используется при наличии нескольких коммутаторов VLAN и распределенной VLAN.

В качестве примера представьте, что у вас есть устройства в гостиной, подключенные к интеллектуальному коммутатору, и устройства в домашнем офисе, подключенные ко второму интеллектуальному коммутатору.

Теперь вы хотите, чтобы некоторые устройства в гостиной находились в одной VLAN.

Поскольку они физически подключены к двум разным коммутаторам, вам необходимо использовать теги.

Поскольку это более сложно, я расскажу об этом позже в своем собственном руководстве, но TP-Link включил его здесь в качестве примера.

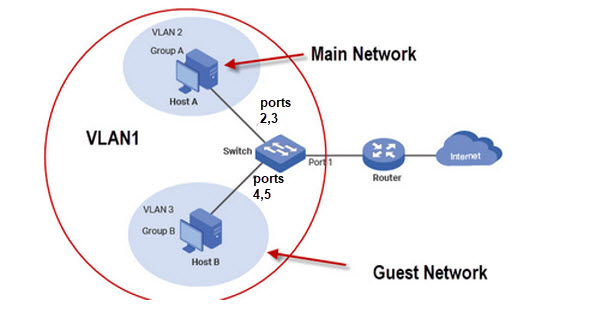

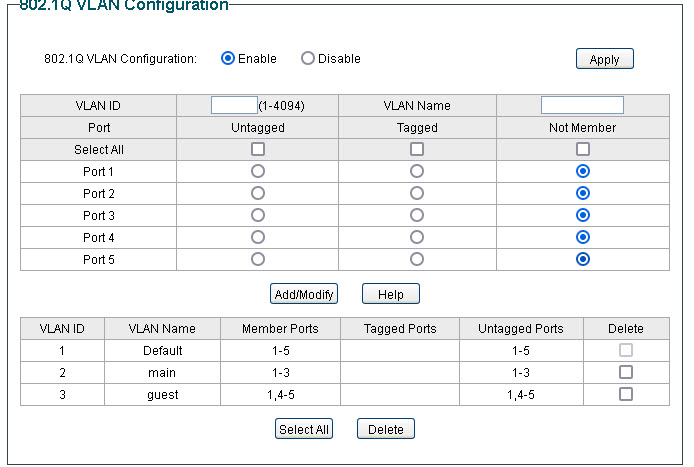

В этом руководстве мы возьмем пример одного коммутатора без тегов и настроим две VLAN (основную и гостевую), причем обе VLAN могут подключаться к Интернету.

Следующая схема является модифицированной схемой, взятой с сайта tplink здесь.

Хотя у нас всего две сети (гостевая и основная), нам требуется 3 VLAN.

Поскольку порт 1 соединяет коммутатор с маршрутизатором, всем портам нужен доступ к этому порту, поэтому мы настраиваем VLAN1 по умолчанию, чтобы включить все порты.

VLAN2 — это основная сеть, и мы будем использовать порты 1, 2 и 3. VLAN3 — это гостевая сеть с портами 1, 4 и 5.

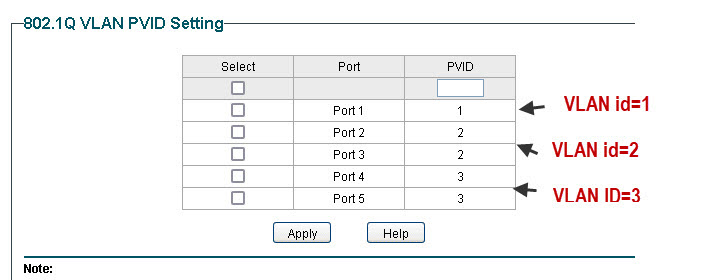

Теперь не очень очевидная конфигурация — это настройки PVID, которые необходимо выполнить, чтобы это работало. PVID должен совпадать с идентификатором VLAN.

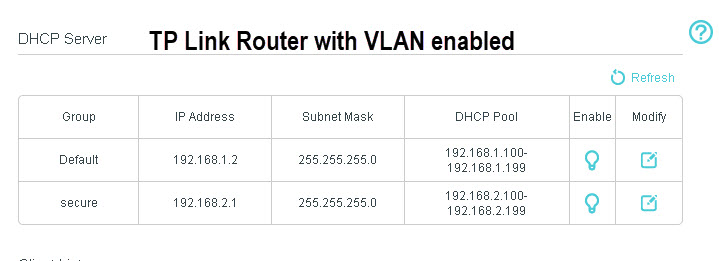

Настройка роутера TP-Link для гостевой сети

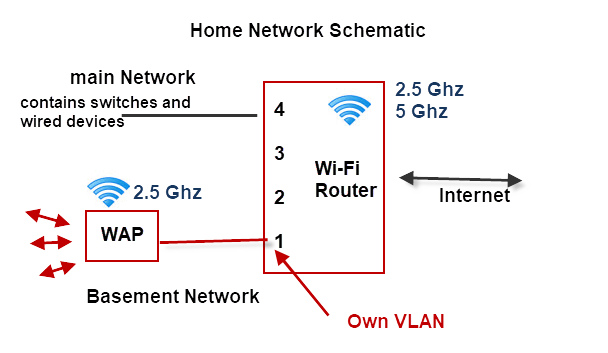

Это конфигурация, которую я использую для гостевой сети в своей домашней сети.

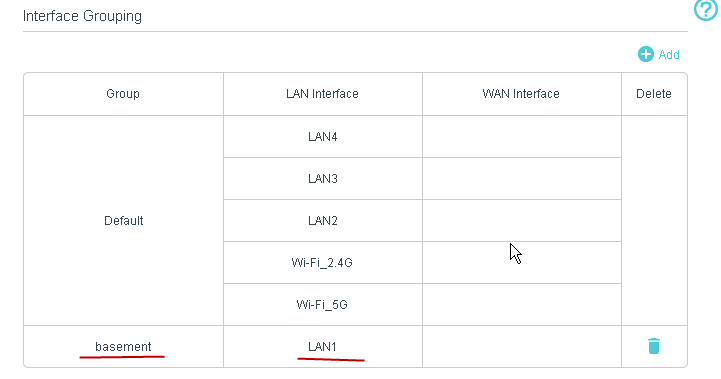

Мой маршрутизатор TPlink также поддерживает VLAN, поэтому я подключаю свою гостевую сеть, которая находится в подвале, к LAN1 (port1) и назначаю ее собственной VLAN.

Нет возможности назначить Wan-интерфейс, поскольку он автоматически разрешен.

Это схема моей домашней сети с использованием роутера TP-link.

- Маршрутизатор Wi-Fi находится в основной сети VLAN.

- Маршрутизатор назначает другую подсеть для второй VLAN. Основная сеть использует 192.168.1.0, а подвальная VLAN использует 192.168.2.0.

- VLAN в подвале имеет собственный WAP

Сервер DHCP на маршрутизаторе автоматически настраивается для назначения адресов в новой подсети, как показано ниже:

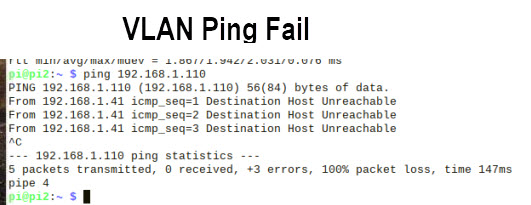

Тестирование VLAN домашней сети

Самый простой способ тестирования — использовать команду ping.

У вас не должно быть возможности пинговать машины в разных VLAN.

Сервер DHCP должен быть расположен в сети VLAN, доступной для всех других сетей VLAN, что обычно означает, что он находится на интернет-маршрутизаторе.

Если вы хотите, чтобы VLAN использовала отдельный DHCP-сервер, отличный от сервера на маршрутизаторе, вы можете установить его в VLAN, не создавая проблем для машин в других VLAN.

Однако, поскольку в VLAN есть DHCP-сервер, это не мешает ей использовать центральный DHCP-сервер, и вы не можете гарантировать, что клиент в VLAN получит адрес от локального DHCP-сервера.

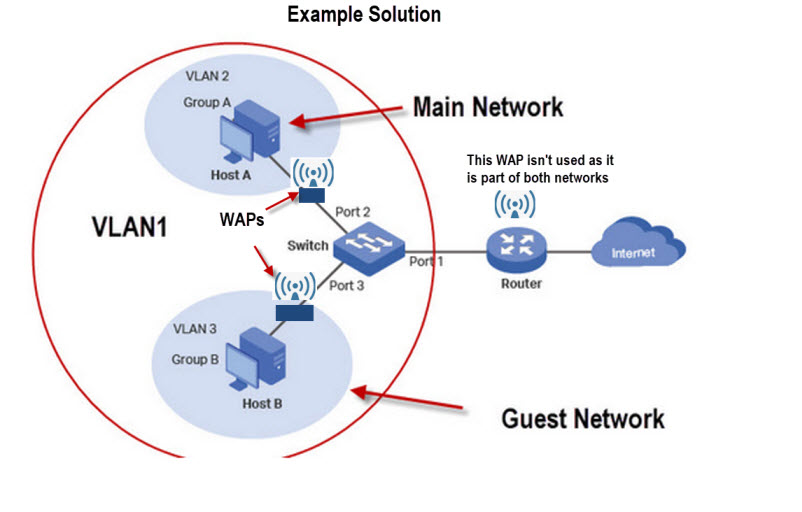

Пример проектирования простой домашней сети

У вас есть жильцы или гостевой дом и вы хотите изолировать гостевые машины от вашей основной сети, но дать им доступ в Интернет.

Ваш маршрутизатор не поддерживает VLAN, а гостевой Wi-Fi не имеет диапазона. Вы не можете изменить маршрутизатор, а доступ к Wi-Fi нужен как для гостевой, так и для основной сети.

Решение

Вам понадобится коммутатор с поддержкой VLAN для разделения сети. Вам также понадобятся точки беспроводного доступа, и вы не должны использовать Wi-Fi, предоставляемый основным маршрутизатором.

Схема показана ниже:

Вышеупомянутое решение может быть достигнуто с использованием режимов 802.1Q VLAN или MTU VLAN на коммутаторе.

Быстрые вопросы

Ссылаясь на схему для решения 1 выше.

Q1- Если вы подключите устройство к основному маршрутизатору Wi-Fi с помощью Wi-Fi, сможете ли вы пропинговать устройства в гостевой и основной сети? Да или нет.

Q2. Сможет ли устройство в основной сети пропинговать устройство в основной сети? Да или нет.

Q3: Основной маршрутизатор также имеет 3 запасных порта Ethernet. Вы можете их использовать?

В4 Как вы думаете, на каком устройстве расположен DHCP-сервер?

Ответы

A3 Если вы это сделаете, это не будет безопасным.

A4 Главный маршрутизатор

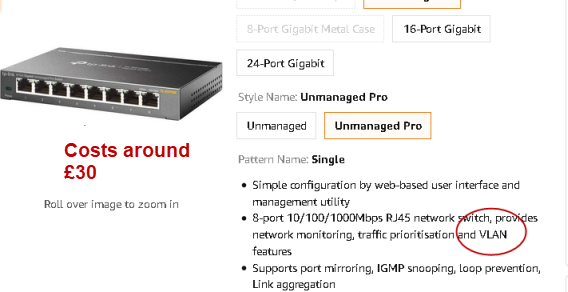

Коммутаторы с поддержкой VLAN

Обычно, если коммутатор помечен как интеллектуальный коммутатор или управляемый коммутатор, он будет поддерживать VLAN, но вам следует прочитать описание, чтобы быть уверенным.

Ниже приведен снимок экрана с Amazon коммутатора TP-link (30 фунтов стерлингов), который поддерживает VLAN.

Резюме

VLAN обеспечивают отличный и недорогой метод значительного повышения безопасности вашей домашней сети, и их следует учитывать, если вы делитесь своей сетью с гостями или имеете устройства IOT, подключенные к вашей сети.

Термины, используемые в этом руководстве

широковещательный трафик — трафик, который является конечным для всех хостов (устройств) в сети. Многие сетевые службы полагаются на этот тип трафика, например, ARP и DHCP.

https://youtube.com/watch?v=qT_0dKT26CI%3Ffeature%3Doembed

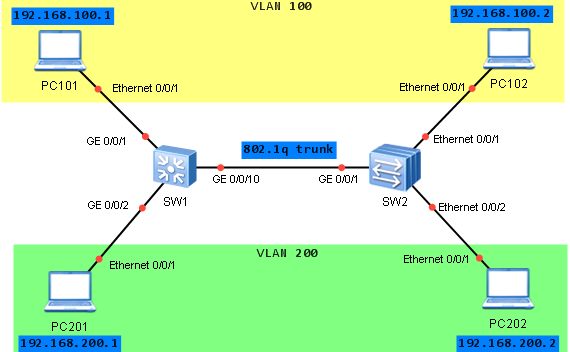

Today I want to show you:

- How to configure VLANs

- How to add interface to a VLAN

- How to establish 802.1q trunk between two Ethernet switches and filter VLANs

- How to configure VLANIF (VLAN interface or simply SVI).

Let’s assume that we want to configure two switches, which are connected via Ethernet link. Both switches have PCs connected to them. We want to allow PC101 to be able to reach PC102 and PC201 to be able to reach PC202.To do so, we need to add two different VLANs, configure Ethernet Trunk between switches and add PCs to the correct VLAN.

Let’s start with SW1 switch configuration.

First I have to add two VLANs 100 and 200, and describe these VLANs labnario100 and labnario200 respectively (description is optional). Both switches should be configured at exactly the same way, so SW2 configuration is omitted.

Let’s verify VLAN configuration:

As the second step, I want to configure 802.1q trunk between SW1 and SW2 and filter VLANs, which can pass through this trunk (VLAN filtering is optional):

Let’s verify, if our trunk interface is configured correctly:

There is also more specific command:

You can also filter VLANs which can pass through the trunk:

As you see, Ge0/0/10 interface is working as a 802.1q trunk. Only VLANs 100 and 200 can pass through this trunk link.

Now we can configure access ports which are connected to PCs:

Let’s verify our VLANs and ports configuration again:

When both switches are configured, we can check if our PCs can ping each other. Remember that PC101 and PC102 are both in a VLAN 100 and PC201 with PC202 are both in a VLAN 200. So let’s start with PC101:

PC101 can successfully ping PC102 as both are in a VLAN 100. It can not ping PCs 201 and 202 which are configured in VLAN 200. Let’s check connectivity in VLAN 200:

PC201 can successfully ping PC202. It means that our VLANs, trunk and access ports are configured correctly.

As the last step I want to show you, how to configure VLAN interface.

VLAN interface is a Layer3 virtual interface configured on a switch, which belongs to a specific VLAN. It is sometimes called a “SVI” (Switched Virtual Interface). If there is no VLANIF configured, it is not possible to ping any device connected to that VLAN. This is because IP packets must have source IP address to be able to reach remote device and come back to our switch.

I will configure VLANIF 100 on both SW1 and SW2:

Now I should have full IP connectivity between all my devices configured in VLAN 100. This means that PC101, PC102, SW1 and SW2 can ping each other:

Зачем использовать виртуальные локальные сети

Существует множество причин, по которым организации предпочитают VLAN локальным (LAN) и глобальным (WAN) сетям, включая экономическую эффективность, производительность административного персонала, масштабируемость, безопасность и гибкость в управлении сетью.

Типы виртуальных локальных сетей

Существует три типа сетей VLAN, включая Port-Based VLANs, Mac-Based VLANs и Protocol-Based VLANs.

Port-Based VLANs

Этот тип VLAN группирует виртуальные локальные сети на основе портов. Порты коммутатора в этом случае настраиваются вручную на принадлежность к VLAN. Устройства, подключенные к этому порту, существуют в аналогичных широковещательных доменах. Основная проблема этого типа сети заключается в том, что бывает трудно определить, какие порты подходят для каждой VLAN.

VLAN на основе MAC-адресов

VLAN на основе MAC-адресов работают, позволяя назначать входящие нетегированные пакеты виртуальным LANS, таким образом классифицируя трафик на основе адреса источника пакетов.

VLAN на основе протокола

Как следует из названия, этот тип VLAN работает с использованием протоколов на основе трафика для фильтрации тегов критериев, которые принимают форму нетегированных пакетов.

Как работает VLAN

Коммутаторы являются наиболее важными компонентами для функционирования VLAN. Они выполняют критически важные функции, например, выступают в качестве точек входа конечных устройств в коммутируемую сеть, тем самым облегчая поток информации во всей организации. Они также обеспечивают интеллектуальное управление портами, группируют пользователей или логические адреса.

Каждый коммутатор создан для принятия решений о фильтрации и пересылке пакетов информации в зависимости от метрик VLAN, установленных сетевыми инженерами, и для передачи этой информации другим сетевым устройствам, например, маршрутизаторам в сети. Тегирование фреймов — это критерий, используемый при логической группировке узлов в VLAN.

При этом VLAN идентифицируются по номерам, поэтому первой задачей является присвоение соответствующих номеров VLAN (1-4094) на коммутаторе VLAN. Затем коммутатор облегчает связь между несколькими портами. Простой прием для соединения двух или нескольких коммутаторов в организации — назначить порт на каждом коммутаторе VLAN, а затем проложить между ними кабель.

Чем мы можем вам сегодня помочь?

Изменено: Чт, 14 Июл, 2016 at 9:58 AM

Сетевое оборудование компании Huawei занимает все более прочные

позиции на российском рынке. Тем не менее, у многих системных

администраторов еще недостаточно опыта для его качественной настройки.

Статья по базовой настройке коммутаторов Huawei Quidway призвана

восполнить данный пробел.

В статье мы рассмотрим настройку коммутатора Huawei Quidway S2309TP-SI с версией прошивки V100R005C01SPC100.

Топология тестовой сети

Как видно на приведенной схеме, тестовая сеть содержит два vlan.

vlan 1 – выделенная логическая сеть для управления оборудованием. Используемая подсеть 192.168.1.0 / 24. Шлюз 192.168.1.1, коммутатору Quidway присвоен IP адрес 192.168.1.4.

vlan 2 – выделенная логическая сеть для предоставления сервиса конечным пользователям (в нашем случае, “сервисная” подсеть не имеет терминации на Quidway, поэтому используемая в ней адресация не важна).

На коммутаторе Huawei Quidway s2300 используем порт GigabitEthernet0/0/1 как входящий магистральный порт, порты Ethernet0/0/1 – Ethernet0/0/8 используем для подключения конечных

Общие настройки Huawei Quidway

Настройка времени и даты на коммутаторе выполняется не в привилегированном режиме. Необходимо указать часовой пояс и, непосредственно, дату и время

Проверка установленных даты и времени производится с помощью команды display clock

Отключение неиспользуемых сервисов

Отключаем http сервер.

Мы не планируем организовывать кластер из коммутаторов Quidway, поэтому отключаем кластерные функции и протоколы NDP (Neighbor Discovery Protocol – используется в кластере для сбора информации о подключенных соседях) и NTDP (Network Topology Discovery Protocol – используется для построения топологии в кластере).

Настройка доступа на Huawei Quidway

Настройки аутентификации и авторизации оставляем без изменения:

Настройка учетной записи

В моей предыдущей статье уже была подробно описана настройка SSH на коммутаторах Huawei Quidway, поэтому в данном пункте я лишь кратко приведу пункты конфигурации.

Настройка подключения по консоли

Для подключения к Quidway по консоли используем локальную аутентификацию. Задаем подключившемуся пользователю максимальный приоритет. Устанавливаем время простоя сессии в 30 минут.

Настройка SFTP сервера для доступа к файлам во flash памяти коммутатора

Для безопасного доступа к flash памяти Huawei Quidway по SFTP необходимо настроить доступ по SSH как описано выше и включить SFTP сервер на коммутаторе. В нашем примере, для доступа по SFTP используется учетная запись huawei (совпадает с учетной записью для доступа по SSH).

Настройка VLAN и портов в Huawei Quidway.

Создаем на Quidway два vlan и указываем их название. Как уже указывалось выше, в vlan 1 будем осуществлять управление коммутатором, в vlan 2 будет предоставляться сервис.

Cоздание интерфейса vlanif для удаленного управления

Создаем виртуальный интерфейс Vlanif 1 и назначаем ему ip адрес. Интерфейс будет использоваться для удаленного доступа на коммутатор.

Настройка магистрального порта

В магистральном порту прокидываем два vlan в тэгированном виде. Для этого переводим порт в режим trunk и разрешаем прохождение vlan 1 и 2. При просмотре конфигурации порта командой display configuration interface GigabitEthernet0/0/1, vlan 1 не отображается.

Настройка пользовательских портов

Последовательно настраиваем порты Ethernet0/0/1 – Ethernet0/0/8, которые будут использоваться для предоставления сервиса конечным пользователям. Для примера приведу конфигурацию порта Ethernet0/0/1. Для остальных портов она будет аналогична. Переводим порт в режим access, чтобы метка тэга vlan снималась на порту при отправке их конечному устройству. Добавляем Vlan 2.

После настройки коммутатора Huawei Quidway, не забудьте сохранить конфигурацию при помощи команды save (выполняется в непривилегированном режиме). В противном случае, все выполненные настройки будут потеряны при перезагрузке коммутатора.

Файл конфигурации Huawei Quidway

Файл конфигурации Huawei Quidway S2309TP-SI: vrpcfg.zip

Итак, в статье мы рассмотрели базовую настройку коммутатора Huawei Quidway s2300. Приведенная конфигурация, при необходимости, масштабируется на другие коммутаторы семейства Huawei Quidway. Если у вас остались какие-нибудь вопросы – задавайте их в комментариях, я обязательно постараюсь на них ответить. Приятной работы!

К сожалению, мы не смогли помочь вам в разрешении проблемы. Ваш отзыв позволит нам улучшить эту статью.

Статьи по теме

- Сокращение размера широковещательного домена

- Упрощение задач управления и администрирования устройств

- Снижение задержки и повышение производительности

- Возможность разделения хостов

- Сокращение количества физических устройств в топологии сети

- VLAN обеспечивают масштабируемость для растущих организаций

- Повышение безопасности сети

- Устранение физических границ